A história do crime cibernético vive hoje um tempo de acumulação de armas em grandes arsenais; há um acúmulo de ciberarmas vultuoso em operações de espionagem, muitas vezes atribuídas a Estados-Nação. Embora alguns desses arsenais rendam histórias quase que cinematográficas, por exemplo no caso do Equation Group, há também ameaças com objetivos mais comuns, como as que visam o roubo de dados de cartões de pagamento, mas que também são baseadas no acúmulo de ferramentas e malwares em quantidades tão grandes quanto agências de inteligência.

Em uma análise de rotina, membros da equipe de Threat Intelligence da Tempest encontraram um conjunto de malwares que, à primeira vista, pareciam estar ligados a uma campanha de ataque tradicional contra estabelecimentos comerciais brasileiros que usam sistemas de Point of Sale (POS). Tendo em mente que faz parte da estratégia do atacante esconder grandes operações em um comportamento aparentemente ordinário, os pesquisadores se aprofundaram na descoberta e encontraram uma grande operação que, em quatro anos, mantinha dezenas de ferramentas e centenas de malwares em seu arsenal e tinha acumulado mais de 1.4 milhões de dados de cartões de pagamento (cartões de crédito, débito, refeição e alimentação).

Batizada pelos pesquisadores da Tempest de HydraPOS, a operação dos fraudadores possui várias “cabeças” que, no começo dos ataques, visava apenas a acumulação de dados de cartões de pagamento explorando sistemas de supermercados. Entretanto, com o passar dos anos, incorporou a coleta de dados bancários e credenciais de acesso de e-commerce à sua atividade criminosa.

A operação do HydraPOS é composta por diversos malwares — os quais foram encontrados em centenas de diferentes builds e versões — e mais uma porção de ferramentas, tanto de terceiros quanto dos próprios autores, malwares conhecidos como o Kaptoxa — usado no ataque contra o grande varejista Target em 2014 e também conhecido como Trojan.POSRAM — e outros códigos maliciosos até então não identificados ou publicados pela indústria.

Técnicas para infecção

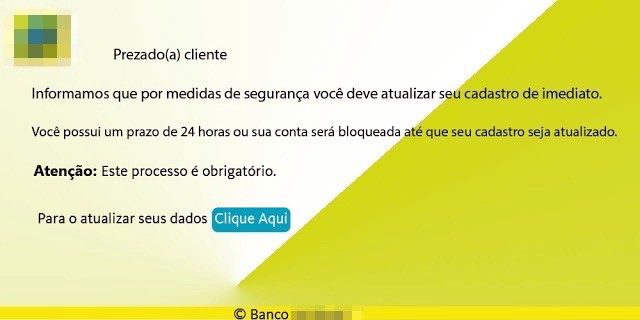

O processo de infecção pelo HydraPOS é baseado em um vasto scan, muitas vezes envolvendo todo o range do serviço de banda larga das empresas de telecomunicações brasileiras. Essa atividade usa ferramentas conhecidas como o VNC-Scanner ou outra com o mesmo propósito, porém elaborada pelo autor e busca por serviços de acesso remoto comumente utilizados (VNC, RDP, Radmin e SSH) configurados incorretamente ou que sejam baseados em versões de software desatualizadas. Alvos identificados nessa fase são submetidos a ataques de força bruta para a obtenção das senhas de acesso ou sofrem exploração de vulnerabilidades anteriormente documentadas. Dependendo das especificidades técnicas, ou de outros critérios, os operadores do HydraPOS também usam ataques de phishing para infectar as vítimas.

Na rede do estabelecimento comercial

A partir do momento que o atacante obtém o acesso ao computador da vítima, há uma variedade de caminhos que os operadores do HydraPOS podem tomar para instalar novos malwares, extrair dados e manter persistência no ambiente.

Conexões com os alvos por meio de ferramentas de administração remota, por si só, já permitem uma série de operações, dependendo do privilégio de acesso obtido pelo atacante.

Nos casos em que o vetor de infecção ocorre por meio de phishing, é enviado um arquivo malicioso aos usuários que, quando ativado, permite a abertura de um canal via Remote Desktop com privilégios administrativos, dentre outras funcionalidades.

Dependendo das características do ambiente, a própria lógica presente no código da versão mais recente do HydraPOS define quais ferramentas serão usadas na coleta de credenciais de acesso à várias plataformas e na coleta de dados de cartões. Foram identificados casos em que a coleta de dados era baseada no Kaptoxa, (malware ativo desde 2013 e comercializado em fóruns da Darknet), cuja função é reconhecer e extrair dados de cartão, sendo processados na memória dos computadores em tempo de transação.

Embora boa parte da comunicação no processo de uma transação com cartão seja criptografada, os softwares de POS naturalmente precisam decifrar as informações no processo de autorização da transação. Malwares do tipo memory-scraper, como o Kaptoxa, são preparados para identificar quais espaços na memória serão alocados com uma informação de interesse do atacante. Dessa forma, esses malwares aguardam o espaço ser preenchido com a informação de interesse e guardam esses dados em arquivos a serem posteriormente enviados para um servidor de comando e controle.

Foi constatado, por meio da análise de artefatos mais recentes, que a atividade de memory scraping foi posteriormente incorporada ao código do HydraPOS sugerindo que, em algum momento, o uso do Kaptoxa foi abandonado ou reduzido.

Os operadores do HydraPOS também usam outro malware de terceiros para obter dados do alvo. No binário com nome “Track 2 sniffer.exe” foi identificado o Win32/Dexter (também chamado de Poxters) que possui a função de keylogger e memory scraping.

Malwares desenvolvidos pelo próprio atacante também são usados, como o keylogger que usa o nome de arquivo “pdv.exe”, o memory scraping que usa o nome “explorer.exe” e o coletor de credenciais de e-commerce que usa o nome de arquivo “win.exe”.

Muitos desses malwares enviavam os dados para servidores de comando e controle. Entretanto, dependendo de especificidades da infraestrutura das vitimas, essas informações poderiam também ser enviadas por e-mail ou selecionadas e extraídas remotamente e sob demanda pelo atacante.

Servidores de Comando e Controle (C&C)

A equipe de Threat Intelligence da Tempest pôde identificar sete servidores em uso pelo atacante; parte desses repositórios armazenavam os 1.454.291 dados de cartões de pagamento cujas evidências apontaram para uma acumulação desde 2015. O número total de dados roubados pode ser muito maior, uma vez que, através do trabalho de investigação e inteligência em fontes de dados abertas, foram encontrados indícios que sugerem que os operadores do HydraPOS estão em atividade, pelo menos, desde 2013. A possibilidade de os dados serem coletados sob demanda, ou enviados por e-mail também corrobora à tese de que os fraudadores puderam ter acesso a mais informações que as armazenadas em seus C&Cs.

Outra parte dos C&Cs continha o vultuoso arsenal à disposição dos operadores. Foram identificadas diversas versões de outros artefatos, contemplando várias distribuições de ferramentas de uso legítimo (como as usadas para administração remota), mecanismos para ataques de força bruta e para a coleta de endereços de e-mail.

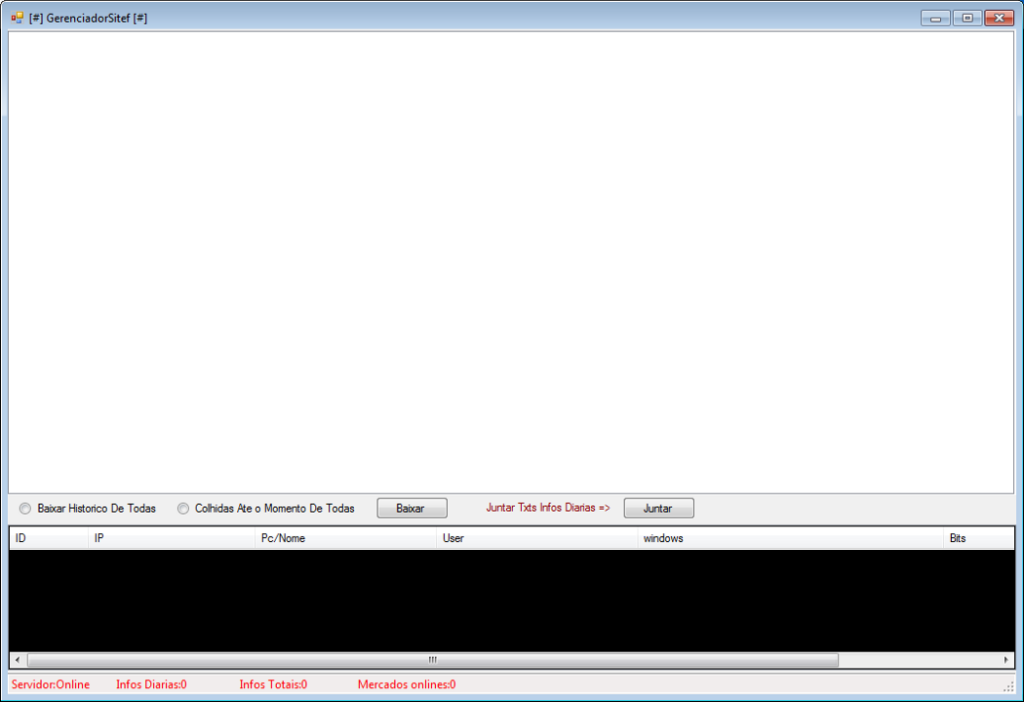

Além disso, os repositórios continham ferramentas desenvolvidas pelos operadores do HydraPOS para lidar com o grande volume de informações e alvos, como a intitulada “FindInfoTxt” — que possui o objetivo de classificar trilhas de acordo com o código de serviço, separando cartões mais valiosos e com maiores limites, como os platinum, de outros com menor valor — ou o “Gerenciador Sitef”, que opera como um painel de controle para verificação do status e envio de comandos para as máquinas infectadas.

Mais detalhes sobre o arsenal do HydraPOS estão disponíveis no apêndice a seguir.

Como se prevenir de ataques semelhantes aos do HydraPOS

Operações como as do HydraPOS abusam de três falhas que podem ser encontradas em empresas de todos os tamanhos, porém são muito comuns em ambientes nos quais os computadores são usados para um conjunto mínimo de funcionalidades, como os caixas de redes de supermercados:

- Uso de ferramentas de administração remota mal configuradas,

- Definição de senhas frágeis,

- Ausência de um padrão de configuração voltado para a segurança do sistema operacional e seus aplicativos.

Nesses ambientes, quanto mais dispersa geograficamente as lojas estão, mais se faz necessário o uso de ferramentas para a administração remota como VNC, Remote Desktop ou o Radmin. Em muitas ocasiões o acesso às máquinas é feito por grandes equipes, às vezes terceirizadas e que operam com alta rotatividade de funcionários. Assim, muitas vezes a definição de senhas para as ferramentas de administração remota, quando existe, é feita visando a rápida absorção das equipes.

O resultado é a definição de senhas frágeis, compartilhadas entre todos os analistas de suporte e facilmente identificadas por ferramentas de força bruta. Para evitar esse cenário é importante escolher soluções de acesso remoto que permitam, de forma centralizada, a concessão e revogação de acesso para cada analista de suporte, evitando assim o compartilhamento de senhas entre as pessoas. É relevante também adotar soluções de duplo fator de autenticação, não dependendo somente de usuário e senha para acessar recursos da rede, mas também de outro fator como token, biometria, etc.

Tão importante quanto estabelecer padrões para o uso de senhas e outros mecanismos de autenticação, é essencial manter sistemas atualizados e estabelecer padrões para a configuração de todas as máquinas. As atualizações não devem se limitar ao sistema operacional, mas devem abranger todos os outros aplicativos, e os padrões devem contemplar todas as configurações a serem implementadas nos computadores de modo a torná-los mais seguros.

Além disso, é importante que todos os colaboradores sejam instruídos sobre como identificar mensagens suspeitas, comuns em ataques de phishing. Há varias formas de treinar usuários com relação a isso, como o uso de plataformas de phishing educativo para treinar colaboradores com relação a essa que é uma das ameaças mais comuns no mundo.

Apêndice e Indicadores de Comprometimento

Abaixo estão descritas algumas ferramentas e artefatos, bem como indicadores relacionados ao HydraPOS

Ferramentas de administração remota legítimas utilizadas pelos atacantes

- RealVNC: Client/Server VNC.

- ThighVNC: Client/Server VNC.

- NVNC: Server VNC.

- Ammyy: Client/Server para administração remota.

- Bitvise: Client/Server SSH.

Ferramentas maliciosas desenvolvidas por terceiros

- VNC-Scanner: ferramenta de scan que busca máquinas com o serviço VNC vulnerável e explora vulnerabilidades nesse serviço.

- Fast RDP Brute: ferramenta usada em ataques de força bruta para obter credenciais de acesso em sistemas RDP.

- VUBrute: ferramenta usada em ataques de força bruta para obter credenciais de acesso em sistemas VNC.

- DUBrute: ferramenta usada em ataques de força bruta para obter credenciais de acesso em sistemas RDP.

- LameScan: ferramenta usada em ataques de força bruta para obter credenciais de acesso em sistemas Radmin.

- Advanced IP Scanner: scanner de redes e instalador de Trojan em sistemas RDP e Radmin.

- Sanmao Email Collector: coletor de endereços de e-mail em sites.

- Sanmao Email Scraper: coletor de endereços de e-mail em ferramentas de busca.

- Sanmao SMTP Mail Cracker: ferramenta usada em ataques de força bruta para e-mail.

Ferramentas desenvolvidas pelos operadores do HydraPOS

FindInfoTxt: ferramenta para classificar dados de cartões de acordo com o Service Code, extrair BINs (Bank Identification Number) e excluir trilhas repetidas. Não identificado no VirusTotal.

- MD5: 3d05a4d2ddf9fa1674579b15d5980c26

- SHA1: 24ce8ff328b44658f0db21dac25f109c57eeea5e

- SHA256: d88b82e936adf47778826dd23886c9288e807f389a242bfb5a0f6e4fdc8674ac

Gerenciador Sitef: painel de controle do tipo client-server para visualizar em tempo real os Estabelecimentos Comerciais que estão infectados e conectados. Também envia comandos para as máquinas infectadas, por exemplo, comandos para baixar as trilhas capturadas no dia. Não identificados no VirusTotal.

-

MD5: e4755ce3c7ee50a08a8902e9fa978588

9f82da18f8591749e212efe6dccca45b

7c513ea612f05774593c916487791bb7

31dbef6f3027a4048d8dabc756172043

a172ebf8d867282027db1ef0cd08a815

8805d1d9530c1b9943d1089715e81faf -

SHA1: 903e41db1daa11665b28d06e8b7a417e367b5fe9

637820e583b5de7f17fa674341e2fc0448269758

f809c37bb465a69d37b46cfb902ef9336c3bef19

fce01e84cdca3315e1955ec7a97261546a530ca7

c29e69d088f6836506d529d51dbd6960f6e173c2

385026cc6e70621820db13d475a24292aa72bdeb -

SHA256: 90d0ccb265b27fe8e656058927e044424652c9086e42f93fdb112744e5ea4170

bca53f93de2ad7421781190846ba9e980e1fcfc6b9d9e9dfbb8bb90c142b7510

bba21698e0463cf11cb4ee3c50b85be3cc435ccbf3d95a42e866dc6afc1c4426

c336a423dce1a1a9189d4dd1810f91d2556eac89df3b2a998805230104f1cfb0

fbda9405800022dfb2fb774812204dc757b56857c646c65e6d603ffb7bd38066

3a654e636c27b724398a878dcab074888870d7fa97208bca1caf25cffdeb7078

LRemoto: ferramenta que permite que o computador infectado conecte e baixe demais componentes ou atualizações dos malwares. Não identificados no VirusTotal.

-

MD5: 331b0647df20c7522ceee719a040bacc

f4792f398c11f658247ee1a74f4edb49 -

SHA1: a0957bf849a3095767abe42fb38404c245290dca

78b0c3a3b8290f94689b4d29dd24b29b260113a1 -

SHA256: 9df8233c78ced7e05d8a55781378901091d364ccdfb6b9d25a6e18eb7a72d9c4

6e7cd73ddad3644dd3b485857040d8d300323941e5712304c53fa5118feab871

Scanner: ferramenta de scan que identifica endereços IP que estejam executando os serviços VNC e RDP. Também possui funcionalidade de força bruta. Não identificados no VirusTotal.

-

MD5: 8b729325e03409184bebc02d61502a9f

49f88b841399fe3823c68062385810cb -

SHA1: 6009b29d22ed110b870a21724072218a2619c6b1

479aae86dd94e5492629473eeaf3253da27d3c9a -

SHA256: 6743c785377c3c1979df989dea5ef8e7bc82cb29d90aae581413bfa1880efbb3

c070e1a59ada494c123a205ffc7f34538ca35d75f387f1ef4ff103bc38c5559a

Windows Explorer: ferramenta para envio de spam. Não identificados no VirusTotal.

-

MD5: 23b1aa4ac397010daa1fb82de273329c

f2ec2e7b63454ebf91a83e963ac12076

f1c2c265a7d02975176d4d4080ffd991

355db373919f43891b65c22f8dffa724

00daf6c9021fabac564052ed028ff430

f41d57ea16e0bc4e4af5b6a995076e71 -

SHA1: 8a6e9d42d731c6c259c3fff8fcc93b228fb4c04e

8888247f5db0ccac39754bdda233dc62e8849399

374a436061c39b8fcaebbb31f27da1cfd85e514b

978c51479e6663be0879fd1829b9571486de78e1

a8e6df5b10419ff1ff041e95f5838d5dc3c69dee

94393ba45e1a75fee4b85c33dd19aa5dd1f3f985 -

SHA256: c08b7964dc5b7512e6e9054da389c4226fdb0a56dea26c69d173bee4d8b56e92

e43a99c8cba91ec7e3c33e1def1f1add8be3fe76348232c5d4bae994714ba0a1

f40a49d723034dc79bd4c93ec8562b1dc836fd5f8fc4a2be8c3a07686653d5c4

0271b7248d844aa63acdee56557ce6c79e1c730d7fc891aaac76d033ec8c07f6

b7bfba4c9092369a13dd758b30b8ca38672a287a7c84554c02e47c693ff8f7b0

9e531f04bf9142a8d96868efb9995a784aa8e1fe1ddbcf304098bbc0c67994cc

Olhar: ferramenta que gerencia uma lista de computadores infectados. Identificado por 5 engines do VirusTotal.

- MD5: e284a2aac9ad1523564aecc11f6c0680

- SHA1: 6483934ce8363694e81eec473adaa29a0905e601

- SHA256: d0cd4a6b01ce81ec8030fbb5b4de9437106a276602cbd590b5680ee3e0212aa8

Malwares de Terceiros

- Kaptoxa: malware do tipo memory scraping.

- Win32/Dexter: keylogger e memory scraping.

Malwares desenvolvidos pelos operadores do HydraPOS

Adobe.exe: coletor de dados de cartão de pagamento e credenciais de e-commerce. Não identificado no VirusTotal.

- MD5: bd0aca51fbde462328cafab83dd9d619

- SHA1: b9a2c27b9e72c6ee38927f2a8ba9bf20725dbffc

- SHA256: 8709cc4ee0a0c3040a173f58521dda0fe436af7e0fbb69f59169cebbf3c1ddac

pdv.exe: keylogger. Não identificado no VirusTotal.

- MD5: 8c745dd89a6de372a49fe9faa6d614a2

- SHA1: 7d1d7a490ba1362d90dc569d2471af56b38ac8b0

- SHA256: 5bf208da4e4bb3a1c6403f370badb30f50ffc0d26b11744bb66d3450a68e51fd

explorer.exe: malware do tipo memory scraping. Identificado por 29 engines do VirusTotal.

- MD5: d4127862bf705de3debbdbce99b70bed

-

SHA1: 54f10b1c505183459b47da596a02863de619a22d

SHA256: d1255ac2458c778de0268281ea2f2e54b55af69418aa86f8ba3f61a746cc9988

Win.exe: keylogger e coletor de dados de cartão de pagamento e credenciais de e-commerce. Identificado por 19 engines do VirusTotal.

- MD5: ba07fbcd7f2a12957e81939bb88d2a6b

- SHA1: 0b2cf34b1af46607e19a18ddac9b2fefcb29eca1

- SHA256: 2f1442c01baa1cfcc64c96802707a5d7ac16891c7e2fbbc4f3f863d19f64476e

Anexo Pdf(167371371).exe: faz o download e ativa outros malwares. Identificado por 32 engines do VirusTotal.

- MD5: 8b0fb09fb1ed82a88e9e5f1e69823afa

- SHA1: 3d28362bde5f1e99131a2107df80462a58fa00f7

- SHA256: 2a2af38cbfa51d56aa7bebb357825d8e661a532e043ef614bf9c473df6a8e8b8