Por Threat Intelligence Team

Este artigo tem o objetivo de apresentar informações relevantes sobre o funcionamento de grupos cibercriminosos, financeiramente motivados, operando no modelo Ransomware-as-a-Service, os quais coordenam ataques contra instituições públicas e privadas, com a cooperação de times parceiros denominados afiliados.

Características técnicas de softwares maliciosos (malware) e táticas, técnicas e procedimentos (TTPs) observados em intrusões, portanto, não serão abordados nesta análise.

As informações contidas neste relatório foram reunidas ao longo de meses de pesquisa, nos quais a equipe de Cyber Threat Intelligence da Tempest obteve acesso a painéis de afiliados de grupos de ransomware incluindo o ALPHV (aka BlackCat, aka Noberus). Dessa forma, este relatório tem duas versões: a “Privada”, a qual já foi divulgada internamente para nossos clientes em nossa plataforma de Threat Intelligence; e esta, “Pública” (TLP:CLEAR), de maior alcance, com o propósito de compartilhar informações que podem vir a ser úteis às equipes de defesa cibernética, executivos, reguladores, legisladores e outras partes das esferas públicas ou privadas interessadas no entendimento mais detalhado e combate a este tipo de ameaça.

No artigo intitulado “Stealers, vendas de acesso e ransomware: cadeia de suprimentos e modelos de negócio no cibercrime“, publicado em junho de 2022 no SideChannel (blog da Tempest), escrevemos sobre diferentes modelos de negócio no cibercrime, suas relações e como cada serviço fornecido contribui para nutrir uma cadeia de suprimentos que pode levar a incidentes com grandes impactos, como extorsão simples e double extortion. Dentre estes serviços, estão: Phishing-as-a-Service, Malware-as-a-Service, Access-as-a-Service, dentre outros.

O Ransomware-as-a-Service é um modelo de negócio semelhante ao SaaS (Software-as-a-Service), que consiste no fornecimento do ransomware pelo grupo que o controla para criminosos que realizam acessos não autorizados a redes corporativas e criptografam os dados desses ambientes, normalmente causando a indisponibilidade de sistemas. Consequentemente, a vítima passa a ser extorquida com a promessa de ter seu ambiente restabelecido após o pagamento de uma quantia monetária; adicionalmente, alguns grupos prometem informar à vítima sobre vulnerabilidades e falhas exploradas na rede para que a empresa realize as correções no ambiente comprometido.Esse pagamento, quando acontece, é dividido entre o grupo fornecedor do ransomware e o agente que o utilizou.

Na maioria dos casos, o ransomware não é fornecido separadamente para o agente que pretende utilizá-lo, mas como parte de uma plataforma de serviços que abrange outras funcionalidades. Falaremos sobre essas plataformas mais adiante. Como forma de estimular a economia no cibercrime e garantir seus ganhos, muitos dos grupos que controlam os ransomwares estão abertos a parcerias e comumente divulgam campanhas de recrutamento conhecidas como “Partnership Program” (Programa de parceria); os fóruns underground XSS, eXploit e, sobretudo, o RAMP, são os mais comumente utilizados para este fim.

Programa de Parceria

Tendo como objetivo atrair futuros parceiros, tais como pentesters e IABs (Initial Access Brokers), as publicações consistem em uma descrição técnica detalhada sobre características dos ransomwares, tais como algoritmo de criptografia e sistemas operacionais compatíveis; informações sobre recursos disponíveis incluindo painéis utilizados para configuração e geração do ransomware; além de condições de pagamento baseadas no valor do resgate. Devido à grande quantidade de concorrentes, grupos de ransomware tentam fornecer uma variedade de benefícios para atrair cada vez mais parceiros e diminuir as chances de que os membros existentes se desassociem desses grupos.

Embora grandes operações de Ransomware-as-a-Service, como LockBit e ALPHV, sejam bem estruturadas e com administradores com alto nível de maturidade, grupos cibercriminosos tendem a ser voláteis e cercados por incertezas. Dessa forma, há uma grande preocupação por parte dos responsáveis dessas operações em garantir a satisfação dos membros de suas equipes e de parceiros, a fim de manter uma operação relativamente sólida e, consequentemente, obter maiores ganhos financeiros e diminuindo as chances de vazamento de informações, como já observado em grupos como Babuk, LockBit e Conti.

Imagem: Tempest

Entrevistas & Afiliados

Após a divulgação em fóruns, o processo de recrutamento pode ocorrer de diferentes formas. Grupos como 8BASE, Knight e Medusa adotam processos mais simples e diretos, contando com menos etapas de comprovação de habilidades, conhecimento ou posse de dados.

Contudo, observamos que alguns grupos tais como LockBit, ALPHV (BlackCat) e NoEscape (possível rebrand do Avaddon ransomware) possuem um processo bem mais criterioso, onde são exigidos depósitos iniciais para não falantes do idioma russo, carta de recomendação, além de uma entrevista com algumas questões, incluindo perguntas técnicas. Apesar dos anúncios dos programas de parcerias serem feitos em fóruns, o recrutamento costuma ocorrer por meio de um canal privado, geralmente via TOX.

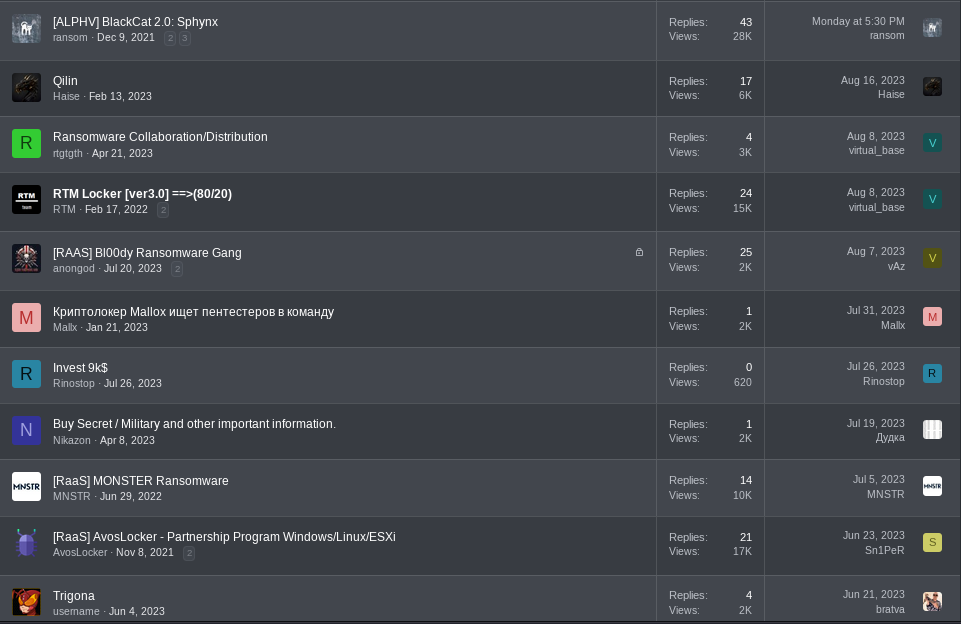

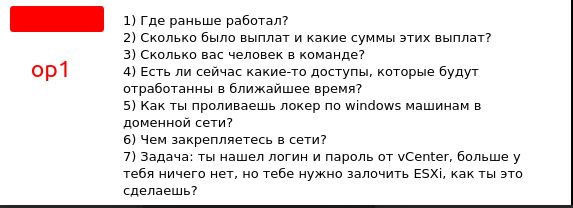

Apresentamos a seguir algumas perguntas feitas por operadores de dois grandes grupos de ransomware a um grupo de afiliados durante algumas dessas entrevistas. Chamaremos esses grupos de Operador 1 e Operador 2 ou, de forma abreviada, como Op1 e Op2.

Algumas perguntas são feitas por ambos operadores, Op1 e Op2, enquanto outras são feitas exclusivamente por um deles:

- Op1 e Op2: Onde trabalharam anteriormente?

- Op1 e Op2: Quantos pagamentos foram feitos e o total recebido?

- Op2: Por que saiu do outro programa de parceria?

- Op2: Têm perfis nos fóruns conhecidos (Exploit/XSS)?

- Op1: Quantas pessoas na sua equipe?

- Op1 e Op2: Há acessos que serão trabalhados após se juntar a nós?

- Op2: Quais os tipos de acessos e quantos você consegue por semana?

- Op1 e Op2: Como você ganha acesso inicial às redes?

- Op1: Como você dissemina ransomware em máquinas Windows em uma rede com Active Directory?

- Op1: Desafio – você encontrou usuário/senha de um vCenter, não tem nada além disso, mas você precisa criptografar um ESXi, como fazer isso?

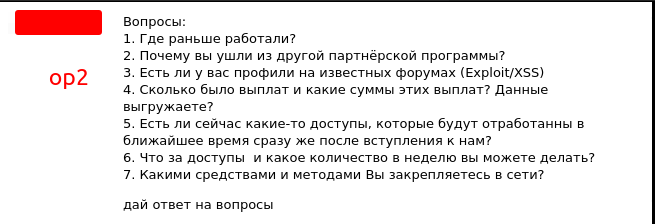

Uma vez aprovado, após essa e outras etapas, o time parceiro e seus membros passam, então, a ser considerados afiliados, também conhecidos como adverts. Em algumas operações de Ransomware-as-a-Service há dois tipos de afiliados: provedores de acessos (IAB) ou pentesters; e, portanto, obedecem a diferentes condições de pagamento.

Na sequência, apresentamos um screenshot o qual exibe as condições de pagamento para afiliados de outro grupo de ransomware que chamaremos de Operador 3.

Portanto, podemos entender os afiliados como indivíduos ou subgrupos responsáveis por realizar intrusões a redes corporativas, utilizando como parte de seu arsenal recursos disponibilizados por uma ou mais operações de ransomware às quais podem estar vinculados. Dessa forma, ao nos referirmos a táticas, técnicas e procedimentos (TTPs) de um incidente de autoria do LockBit, por exemplo, estamos na verdade nos referindo a TTPs utilizados por seus afiliados, os quais utilizaram o malware LockBit para criptografia dos dados, bem como outros recursos desta operação. Dentre alguns afiliados, destacamos Wazawaka vinculado ao antigo Babuk ransomware e outras operações de ransomware, e o grupo “National Hazard Agency“, o qual era administrado por Bassterlord, afiliado do LockBit.

Imagem: Tempest

Do build à extorsão: o funcionamento de painéis de afiliados

Dentre os recursos disponibilizados por operações de ransomware, o painel de afiliado é uma ferramenta responsável por dar autonomia para a configuração e geração do ransomware, publicação e negociação com vítimas (chamadas de clientes), recebimento de pagamentos de resgates e transações de criptomoedas, dentre outras funcionalidades.

A seguir, detalharemos as principais funcionalidades de painéis de afiliados da operação ALPHV.

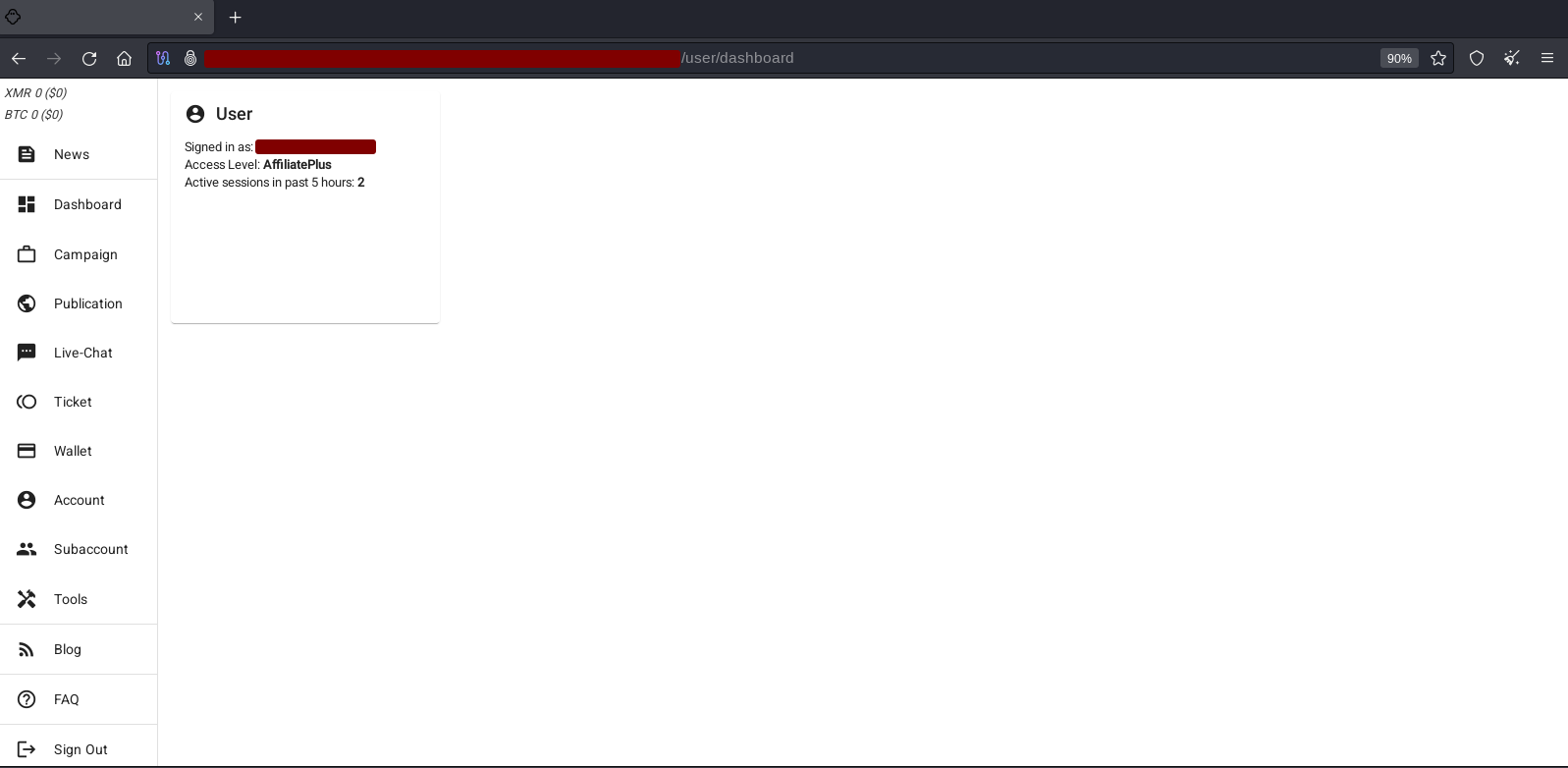

ALPHV (aka BlackCat aka Noberus) Dashboard

Cada afiliado possui um endereço “.onion” único de acesso ao painel e em alguns casos, diferentes níveis de acesso. O ALPHV utiliza 3 favicons, sendo o ícone de fantasma presente na aba do navegador da imagem abaixo um indicador do painel de afiliado. Após atingir um total de 1 milhão de dólares recebidos em resgates, o afiliado terá acesso a três funcionalidades: Bruteforce Request (hash), DDoS Request e Call Request. Na tela inicial, observamos a informação sobre o tipo de acesso “Access Level: AffiliatePlus“, a qual está relacionado a uma conta com acesso a todas as funcionalidades da plataforma.

Imagem: Tempest

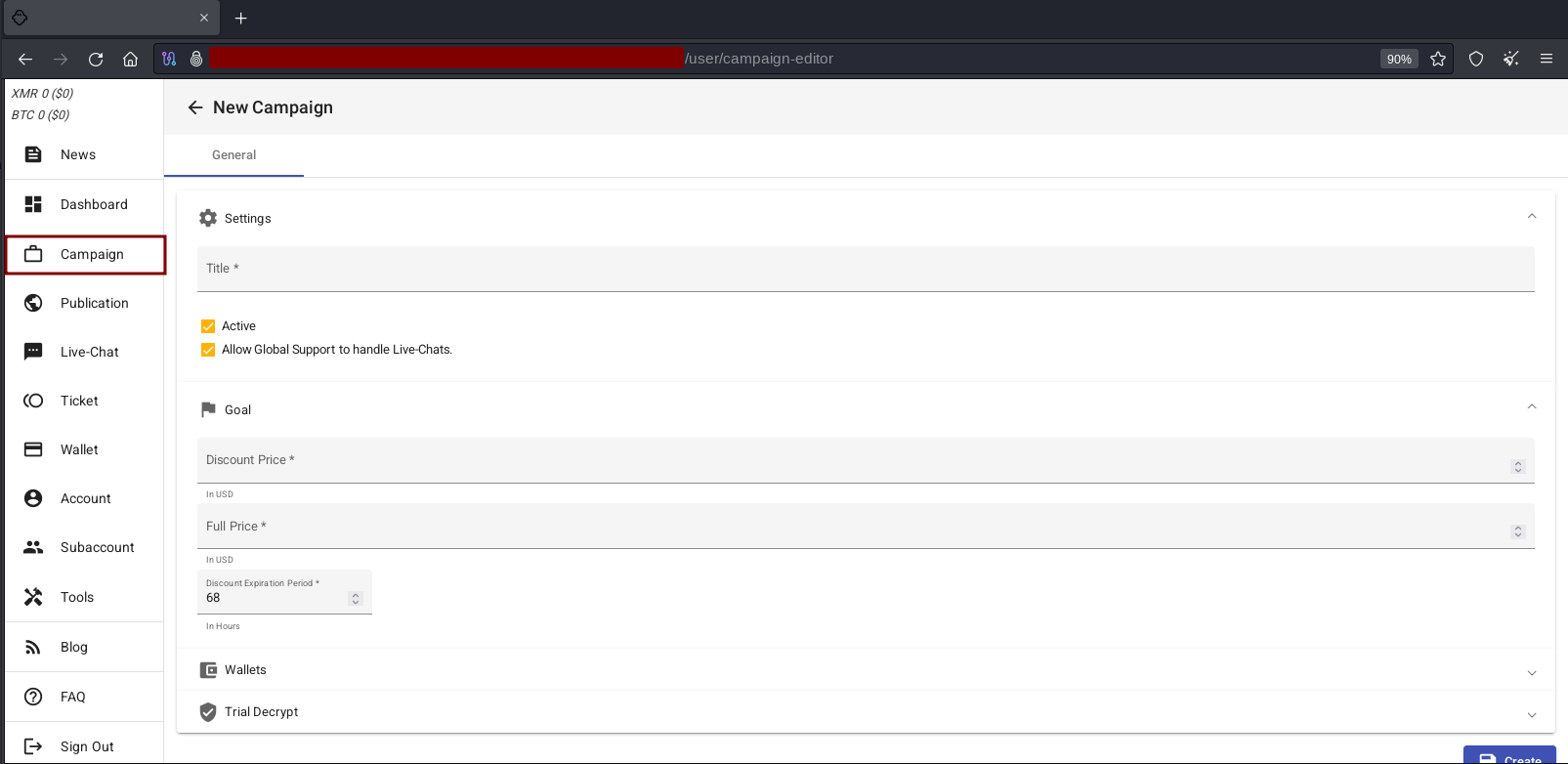

Seções “Campaign” e “New Campaign”

A seção “Campaign” permite ao afiliado administrar todos os seus alvos e criar novos. Cada novo alvo é cadastrado pelo afiliado através da opção “New Campaign“.

Nesta seção, observamos os seguintes campos:

- Title: título da campanha, ou seja, o nome da empresa alvo;

- Active: ativo ou inativa o alvo. A opção pode ser utilizada para sinalizar negociações em andamento ou finalizadas;

- Allow Global Support to handle Live-Chats: determina se a negociação via chat com a vítima será feita apenas pelo afiliado (não selecionado) ou qualquer membro da operação (selecionado);

- Discount Price: valor do resgate com desconto concedido à vítima em caso de pagamento realizado dentro do prazo determinado;

- Full Price: valor total do resgate após expiração do prazo;

- Discount Expiration Period: período de expiração do resgate com desconto (definido em horas);

- Wallet: endereço de carteira Monero ou Bitcoin utilizada para recebimento do resgate. Para cada vítima é utilizado um endereço diferente;

- Trial Decrypt: determina a quantidade de vezes que a vítima poderá realizar decrypts teste, ou seja, descriptografar dados do ambiente comprometido.

Imagem Tempest

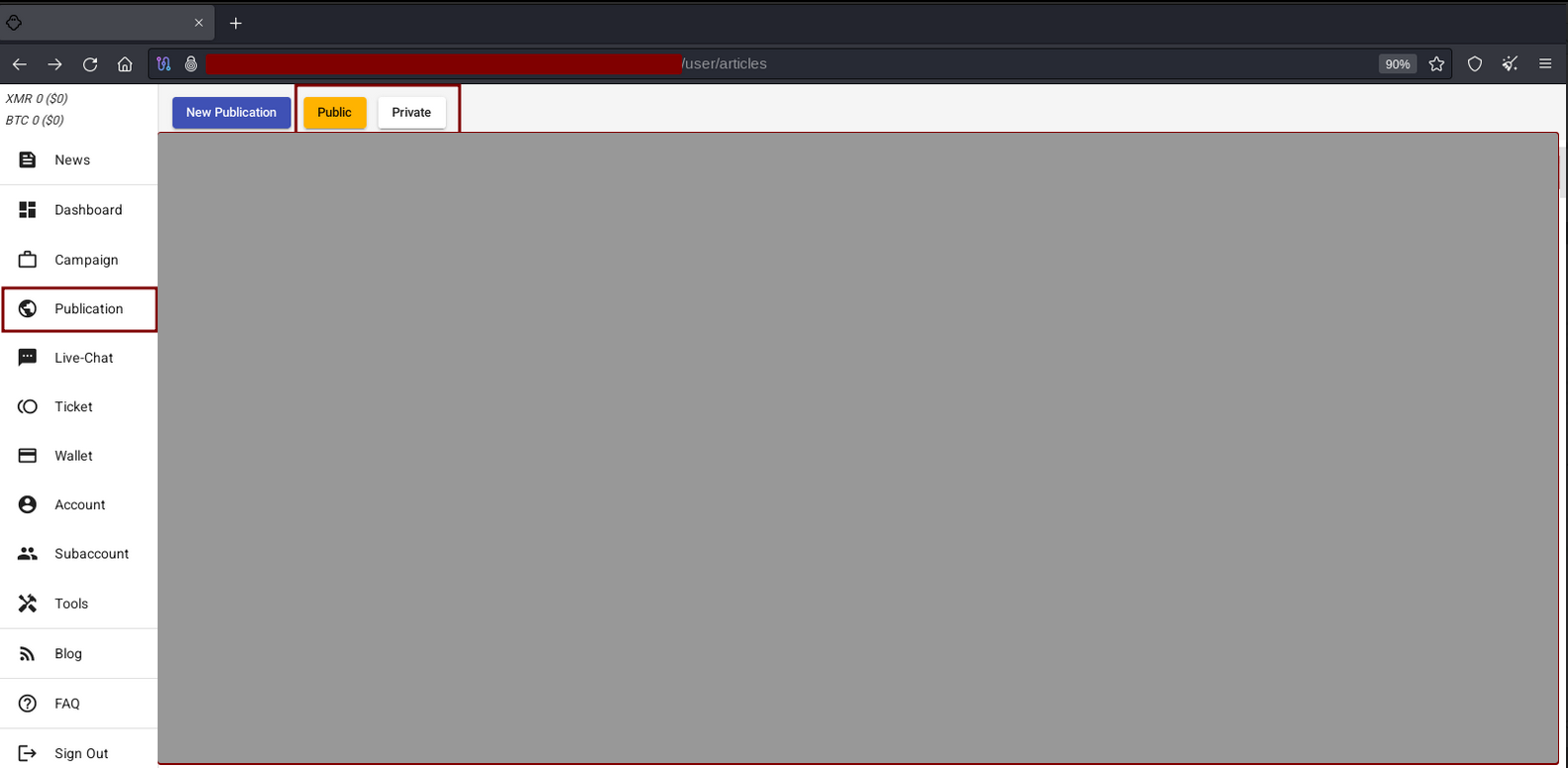

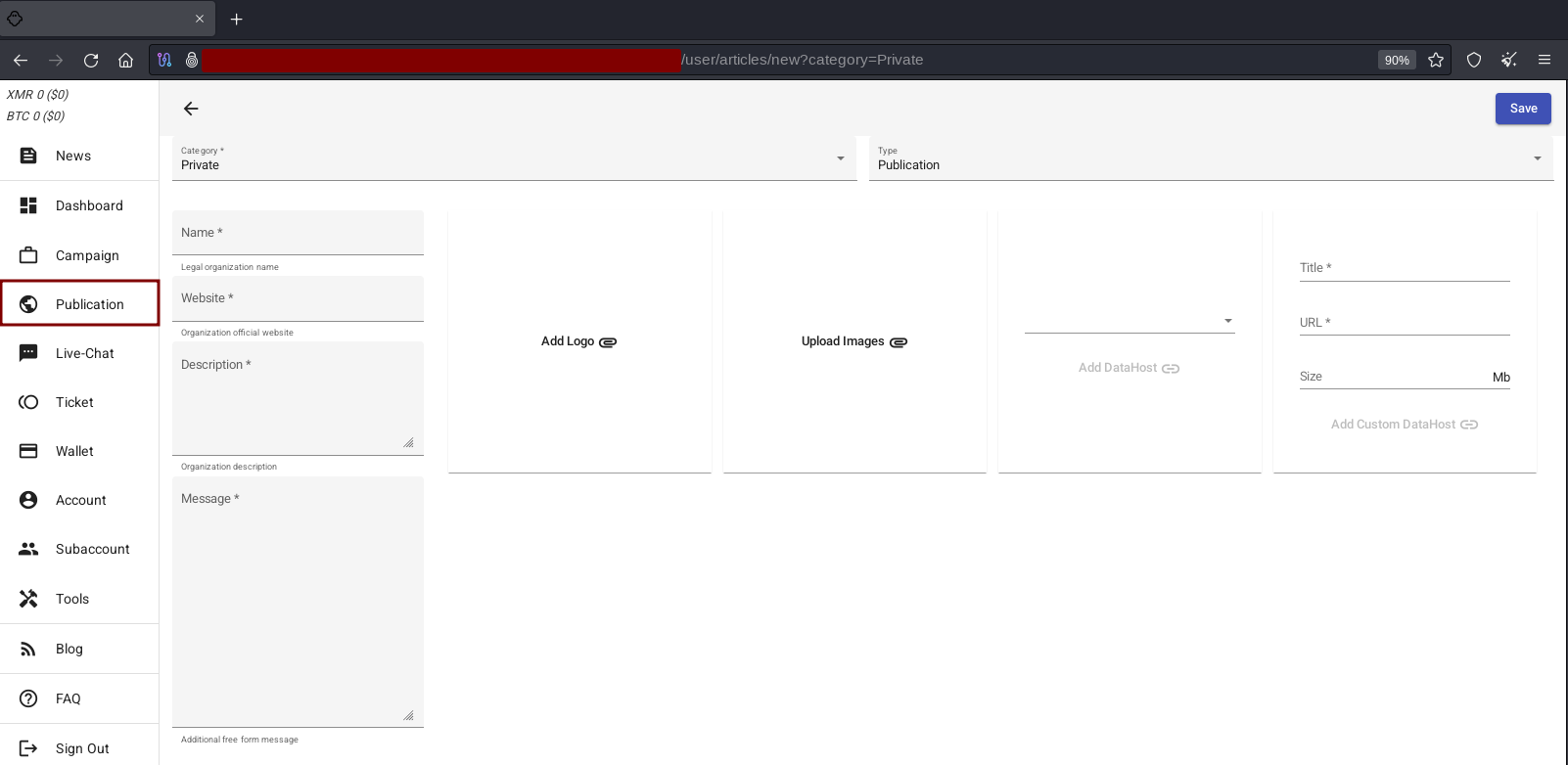

Seções “Publication” e “New Publication”

Característico de ataques de Double Extortion, após a criptografia e eventual exfiltração dos dados, informações relativas à vítima são publicadas em Data Leak Sites (DLS), websites administrados pelas operações de ransomware para fins de extorsão. A divulgação da empresa-vítima e o vazamento dos dados são ações também realizadas pelo afiliado como forma de pressionar a vítima para o pagamento do resgate exigido. No entanto, observamos que há possibilidade de realizar uma publicação interna (Private), onde as informações da vítima (como nome da vítima, samples e outros detalhes) não serão divulgadas no DLS do grupo e, portanto, não estarão acessíveis publicamente na Internet; este é o modo de publicação padrão, e pode ser utilizado pelo afiliado no início de uma negociação. Dessa forma, podemos entender que os nomes das empresas que já encontram-se divulgados em Data Leak Sites não refletem a quantidade total de vítimas de uma operação de ransomware.

A seção Publication permite ao afiliado criar novas publicações (New Publication) e visualizar todas as vítimas já divulgadas publicamente no Data Leak Site do grupo. Observamos que além da data e hora, o afiliado tem visibilidade sobre a quantidade de visitas feitas em uma publicação das vítimas. Esta informação permite medir o grau de visibilidade e interesse do público em suas vítimas e pode ser utilizada na negociação do pagamento do resgate.

Em Publication -> New Publication o afiliado configura as publicações e dentre as opções e campos disponíveis, observamos o tipo e categoria (Private e Public) e campos relativos a informações de dados vazados (URL e Size).

Imagem: Tempest

Seções “Capability” e “Triple Extortion”

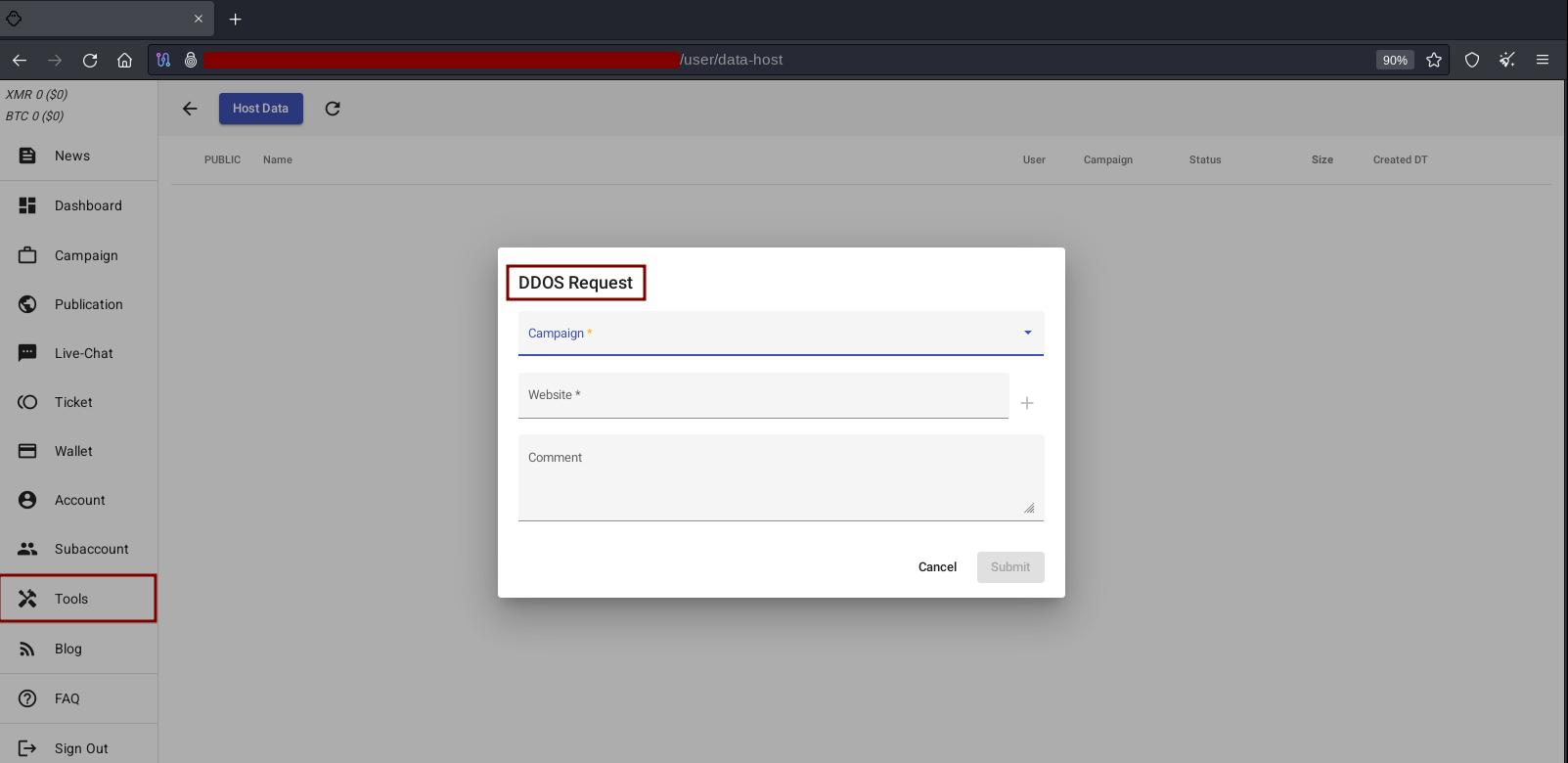

Além dos recursos básicos apresentados anteriormente, os quais são comuns em painéis de afiliados de outras operações, o ALPHV disponibiliza para afiliados com nível de acesso “Affiliate Plus” ferramentas que podem auxiliar no processo de pós-exploração, negociação com a vítima ou mesmo realizar ataques de negação de serviço distribuída (DDoS). Durante a investigação, observamos que operações de ransomware tais como Medusa, NoEscape, LockBit e ALPHV disponibilizam ou buscam implementar em seus painéis ferramentas para realização de ataques DDoS (T1498).

DDoS Request

Além do estresse naturalmente infligido à vítima por ter que lidar com os efeitos do comprometimento e indisponibilidade da infraestrutura corporativa, operações de ransomware buscam desestabilizar psicologicamente ainda mais suas vítimas por meio de diferentes formas de ameaças.

No aspecto tecnológico, além da criptografia e ameaça de divulgação e vazamento dos dados de suas vítimas, ataques DDoS podem vir a ser utilizados como um terceiro fator de extorsão (Triple Extortion). Esses ataques têm como objetivo causar a indisponibilidade de serviços publicamente expostos com o propósito de pressionar ainda mais as empresas afetadas para o pagamento de resgates.

Imagem: Tempest

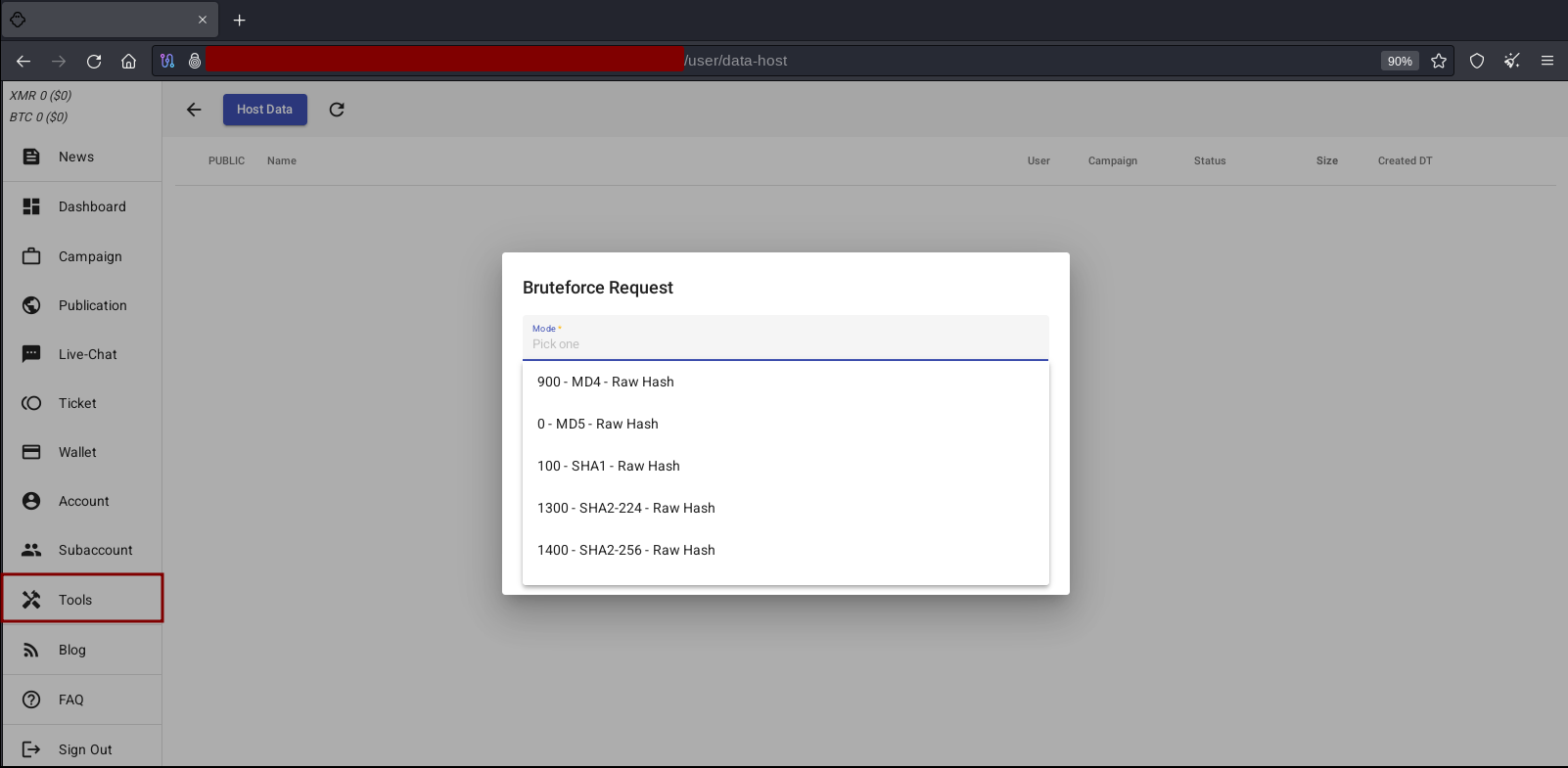

Bruteforce Request

Dentre as técnicas comumente presentes em TTPs de incidentes de ransomware, observamos que o LSASS Dump (T1003.001) é frequentemente utilizado na fase de escalação de privilégios (TA0004). A técnica tem como objetivo obter dados de usuários Windows, tais como senha em texto plano, hash NTLM e ticket Kerberos, a fim de ganhar acesso a contas com privilégios administrativos ou diferentes permissões, com intuito de realizar movimentação lateral (TA0008) e outras atividades pós-exploratórias.

As hashes obtidas por meio do dump de LSASS e outras técnicas podem ser utilizadas em ataques conhecidos como Pass the Hash (T1550.002), Pass the Ticket (T1550.003), OverPass the Hash e outros, onde o processo de autenticação ocorre utilizando hashes em vez da senha do usuário. No entanto, em um cenário onde a utilização dessas técnicas não é possível devido a questões relacionadas ao ambiente da vítima ou falta de conhecimento técnico do adversário, os criminosos costumam realizar o “bruteforce” de hashes (comparação de hashes), o qual pode ser feito por meio websites como cmd5, de ferramentas ou de serviços em fóruns underground conhecidos como “Hash Cracking”.

Identificamos disponível para afiliados do ALPHV o recurso de Bruteforce Request, o qual tem como objetivo realizar o “bruteforce” de vários tipos de hashes, com o propósito de ganhar acesso a sistemas e conta de usuários com intuito de realizar exfiltração dos dados, escalação de privilégios, movimentação lateral ou evasão de mecanismos de defesa. No momento do acesso, observamos que esta operação de ransomware possuia uma base de hashes, contemplando 399 tipos diferentes, incluindo Kerberos, NetNTLM, AES, MD5, SHA, ChaCha20 e vários outros.

Imagem: Tempest

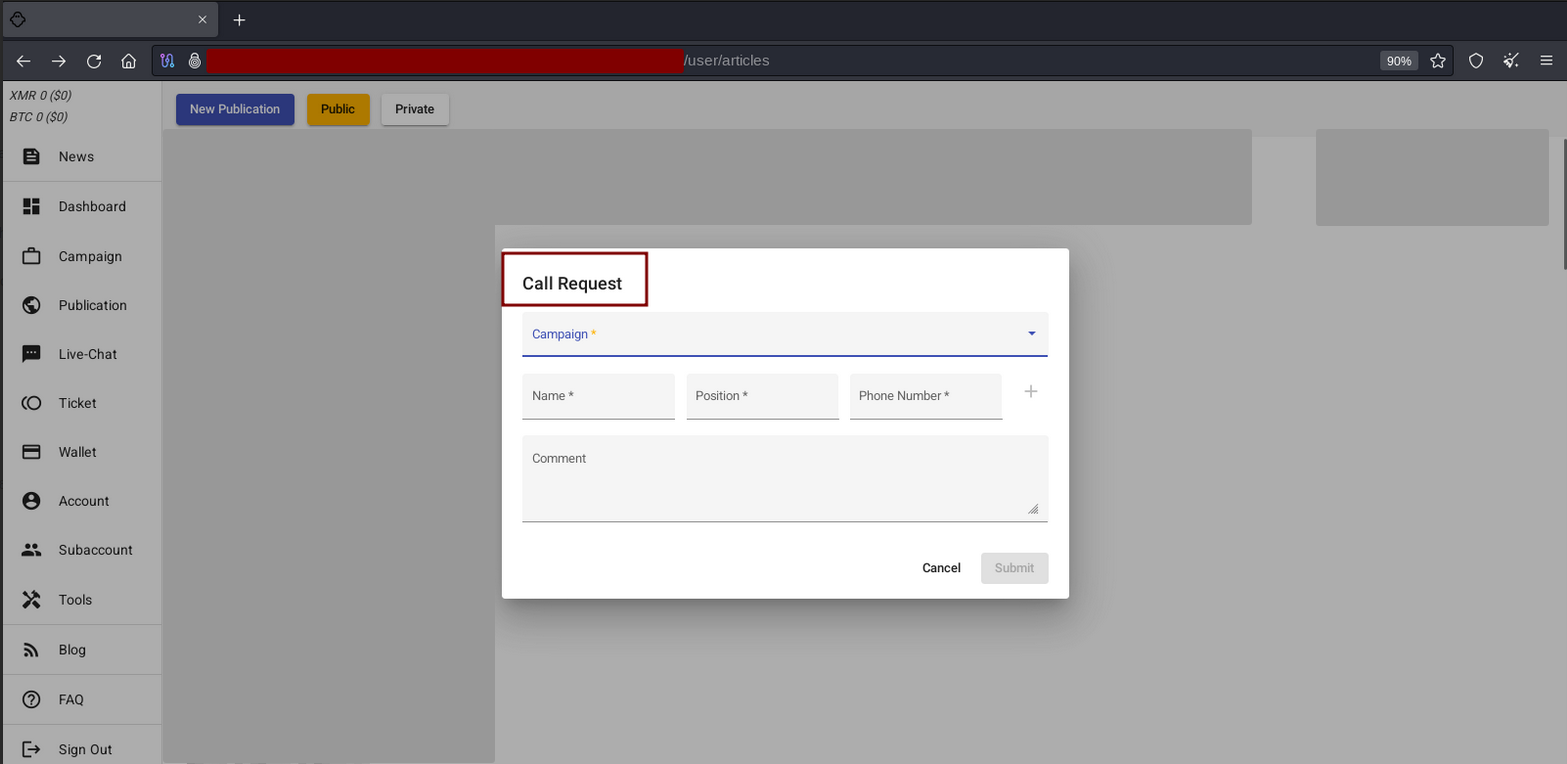

Call Request

Observamos que a funcionalidade Call Request, a qual permite ao afiliado entrar em contato com a vítima por telefone, é um recurso comum em painéis de outras operações. Contudo, embora não tenhamos testado este recurso, acreditamos que este pode ser um meio utilizado para ameaçar as vítimas, realizar negociações ou mesmo ser utilizado para obter informações de usuários por meio de engenharia social.

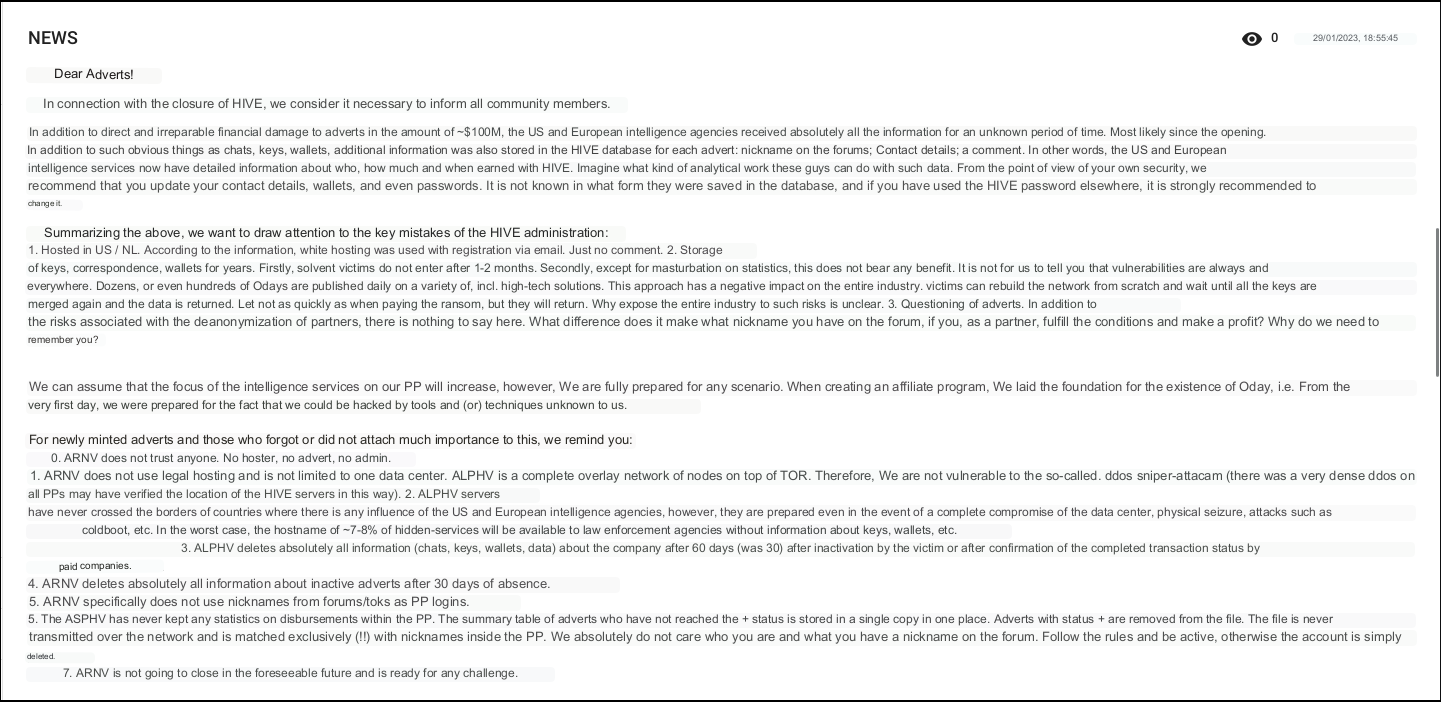

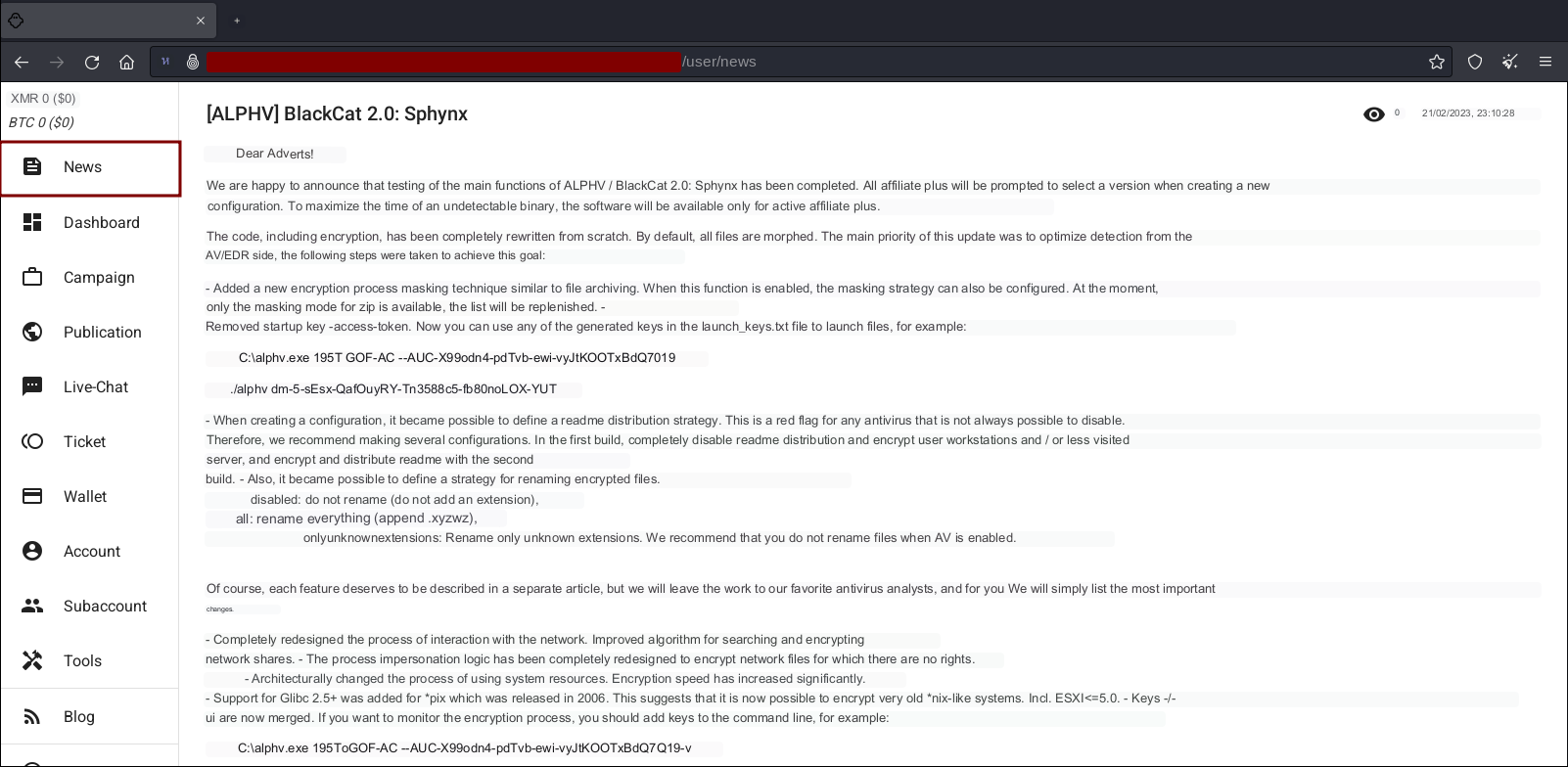

Seção “News”

Na seção News, identificamos pelo menos 5 publicações realizadas pelos operadores do grupo entre junho de 2022 e fevereiro de 2023 a respeito de atualizações de versões e novas features do ransomware, informações sobre a infraestrutura utilizada pelo grupo, problemas de indisponibilidade, bem como orientações para seus afiliados sobre OPSEC e segurança na operação.

Devido a quantidade de imagens, não apresentaremos todos os screenshots, no entanto, destacaremos por meio de texto as informações mais relevantes observadas em todos os updates realizados pelos operadores do ALPHV. As imagens foram geradas a partir de uma tradução automática do Google do idioma russo para o inglês e, portanto, poderá haver algumas inconsistências.

Timeline de fatos relevantes seguindo ordem cronológica:

- Junho de 2022: divulgação de 2 novas features as quais permitem reiniciar o processo de criptografia uma vez concluída a primeira execução. Por padrão está desabilitado, contudo, as opções “sleep-restart” e “sleep-restart-duration” podem ser configuradas durante o build (configuração/geração) ou utilizadas durante a execução do ransomware;

- Julho de 2022: divulgação do ALPHV Collection. Plataforma que permite a busca de arquivos exfiltrados de suas vítimas. A ferramenta permite buscas por meio de wildcards (ex.: *.txt *.pdf), nomes de arquivos e textos em conteúdos de arquivos PDF, DOCX e até mesmo em arquivos de imagem como JPG, PNG e outros. O grupo alegou ter desenvolvido a plataforma com intuito de contribuir para a comunidade do cibercrime, bem como o de causar impacto em suas vítimas;

- Novembro de 2022: o grupo se reporta sobre problema em sua infraestrutura ocasionado devido a configurações e updates nos servidores. Segundo o operador, os problemas teriam provocado 2 dias de indisponibilidade do serviço de “Live-chats” utilizado pelos afiliados para negociação com vítimas;

- Janeiro de 2023: após a interrupção da infraestrutura e encerramento do Hive ransomware, operadores do ALPHV realizaram uma publicação orientando seus afiliados a atualizarem suas senhas, carteiras de criptomoedas e informações de contato. Adicionalmente, os operadores comentaram sobre os principais erros do Hive que levaram ao fim de suas atividades, bem como sobre características da infraestrutura e questões organizacionais da operação do ALPHV (imagem abaixo);

- Fevereiro de 2023: divulgação de nova variante do ransomware nomeada “Sphynx” e futuros updates. Detalhes serão comentados a seguir.

- Dezembro de 2023: operadores reportam problemas na infraestrutura ocasionando a indisponibilidade de servidores. No entanto, o ocorrido estaria relacionado a uma operação policial que permitiu ao FBI obter acesso parcial à infraestrutura do ALPHV. Apesar disso, a operação continua ativa.

Imagem: Tempest

ALPHV / BlackCat 2.0 (Sphynx)

- Umas das melhorias visa mascarar processo de criptografia simulando a compactação de arquivos. Modo ZIP suportado quando habilitado;

- Permite a utilização de qualquer token. Para execução do ransomware é necessário passar como argumento o token gerado durante a criação do build no painel;

- Mudança de comportamento para renomear arquivos criptografados. “disable“: não renomeia, ou seja, não adiciona extensão ao arquivo encriptado, “all“: renomeia todos os arquivos, “onlyunknownextensions“: renomeia apenas extensões desconhecidas (não recomendado renomear arquivos com antivírus ativado);

- Melhorias no algoritmo de buscas e criptografia de drivers de rede;

- Melhoria no processo de impersonificação para criptografia de drivers de rede onde o threat actor não tem permissão de acesso;

- Suporte para Glibc 2.5+ para sistemas Unix-like lançados a partir de 2006. O recurso viabiliza criptografia de sistemas Unix-like antigos. Ex:. ESXi 5.0;

- Opção “-v” verbose. Por padrão o ransomware é executado em background;

- Opção “-ui” permite a utilização de interface gráfica;

- Arquivo “readme” com estratégia de distribuição pode ser entregue em txt, QR-code, sgv e png;

- Em versões futuras, será possível utilizar todas as funcionalidades do “Impacket” durante a infecção (atexec, psexec, etc), bem como será utilizado técnicas de PtH (Pass-The-Hash) para impersonificação, distribuição e criptografia de drivers de rede via SMB.

Em uma publicação da Microsoft realizada em 17 de agosto de 2023, a empresa reportou uma nova versão do ransomware BlackCat (ALPHV) a qual estaria utilizando a ferramenta Impacket para disseminação do ransomware no ambiente, bem como técnicas de impersonificação mencionadas anteriormente, como por exemplo, a utilização de credenciais comprometidas adicionadas no momento do build, configuração e geração do ransomware no painel de afiliado.

Imagem: Tempest

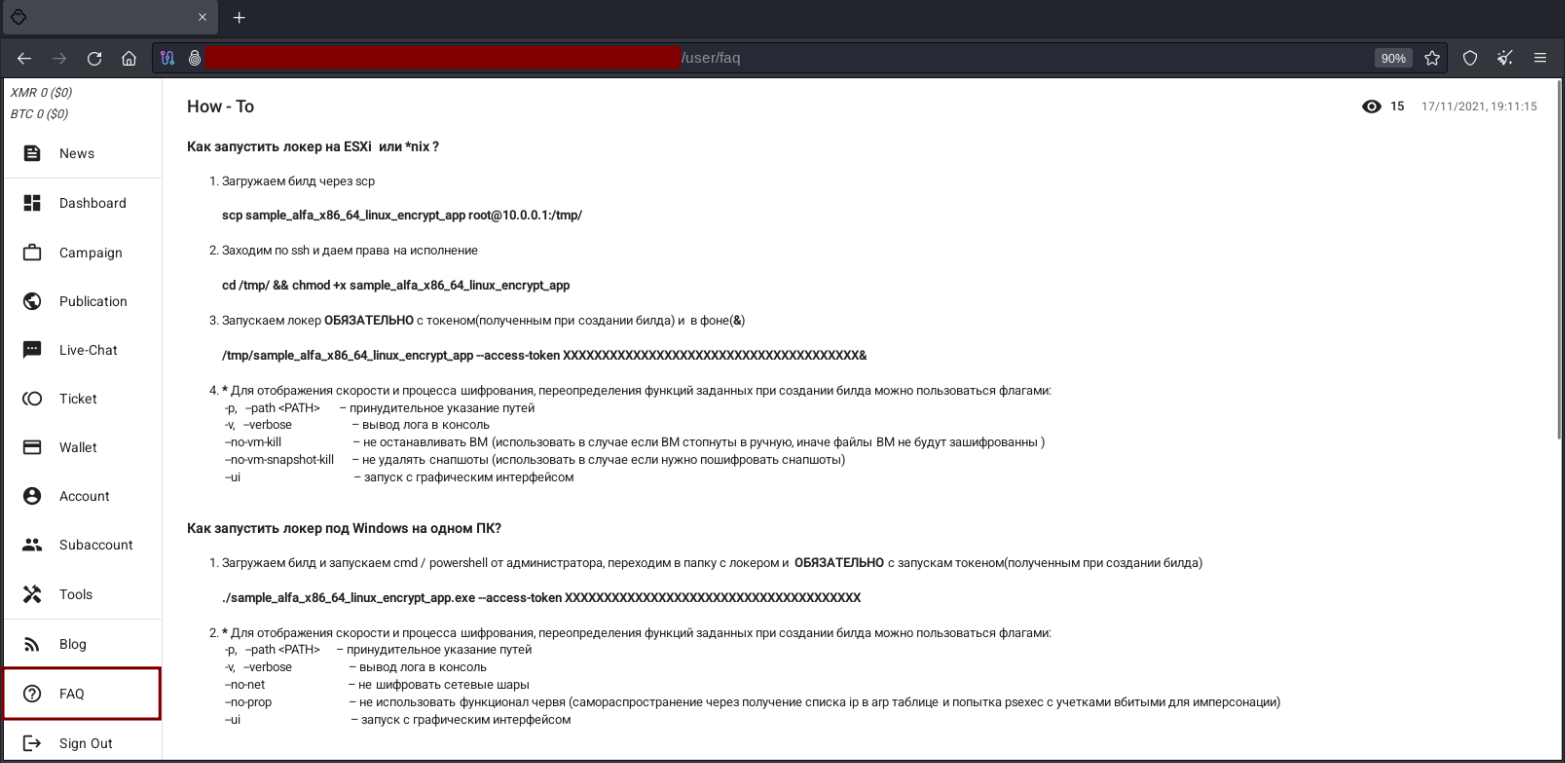

FAQ & How To

Na seção FAQ encontramos algumas orientações para execução do ransomware em sistemas operacionais Linux e Windows. Contudo, embora a última publicação tenha ocorrido em novembro de 2021, identificamos alguns pontos relevantes relacionados à execução e disseminação do ransomware via Active Directory.

Como executar o locker para Windows no domínio inteiro (Active Directory)?

- Faça o upload do “locker” (ransomware) para o controlador de domínio e execute o cmd ou Powershell com privilégios administrativos. Em seguida copie o “locker” para o diretório “C:\WINDOWS\sysvol\sysvol*yourdomain*\scripts\locker.exe”;

- O “locker” deve, necessariamente, estar disponível via compartilhamento do Windows por meio de “\\yourdomain\netlogon\locker.exe”;

- Edite “Default Group Policy” ou crie uma nova política de grupo e a configure como padrão;

- Selecione “Computer” -> “User Configuration” -> “Preferences” -> “Control Panel Settings” -> “Scheduled Tasks”;

- Ao criar uma nova tarefa agendada, preencha os campos e configure para executar como privilégios de usuário SYSTEM. Na aba “Actions” configure da seguinte forma:

-

- Action → Start a program

- Program/script → cmd.exe

- Adicione como argumento “/c \\yourdomain\netlogon\locker.exe –access-token XXXXXXXXX”

- Após salvar as configurações, executamos o comando “gpupdate /force” do controlador de domínio.

Imagem: Tempest

Conclusão

A partir desta análise, observamos algumas similaridades entre diferentes operações de ransomware. Além das semelhanças entre painéis de afiliados, vimos que até mesmo as perguntas realizadas durante o recrutamento assim como o funcionamento das operações são relativamente parecidas. Embora estes grupos se refiram a outras operações de ransomware como “competitors” (concorrentes), acreditamos que essas semelhanças ocorram devido ao fato de criminosos estarem envolvidos em diferentes grupos e, em um certo nível, ocorre o compartilhamento de informações entre aqueles que formam o ecossistema de Ransomware-as-a-Service.

Adicionalmente, conforme fica evidente na publicação sobre o Hive ransomware realizada pelos operadores do ALPHV, afiliados podem estar envolvidos em diferentes operações de ransomware. Dessa forma, é possível que um mesmo grupo de afiliado vinculado a mais de um grupo realize intrusões com TTPs relativamente semelhantes, no entanto, utilizando ransomwares de diferentes famílias; conforme observado pelo threat actor Tropical Scorpius, o qual teria envolvimento com o Cuba ransomware e Industrial Spy. Além disso, é possível que ocorra o contrário, ou seja, diferentes afiliados possuírem TTPs semelhantes por utilizarem técnicas e ferramentas disponibilizadas por diferentes operações de ransomware. Portanto, independentemente de quem realizou o ataque, é essencial que times de defesa tenham como foco o comportamento de ferramentas, malwares e técnicas utilizadas pelos adversários, uma vez que indicadores (IoC e IoA) são perecíveis.

Durante nossa investigação, observamos o interesse de operadores do ALPHV em obter recursos para a exploração de uma determinada vulnerabilidade em dispositivos Fortinet, o que poderia indicar que seus afiliados não teriam capacidade de explorar este tipo de vulnerabilidade devido ao nível de complexidade. Assim, podemos inferir que operações de Ransomware-as-a-Service dependem de seus afiliados para ganhar acesso à redes corporativas e consequentemente para obter ganhos financeiros. Portanto, podemos concluir que o nível de sofisticação, ou seja, a capacidade de um grupo em realizar intrusões, está diretamente relacionada às capacidades e conhecimento de seus afiliados.

Por fim, destacamos a importância não apenas da implementação correta de mecanismos de MFA evitando o uso de recursos como SMS, mas também a elaboração de políticas de senha, de modo a diminuir as chances de descoberta de senhas em ataques de Brute Force e que credenciais roubadas por criminosos ou eventualmente vazadas, sejam reutilizadas por threat actors. Além disso, sugerimos realizar updates e configurações no Windows a fim de mitigar o uso de técnicas de Pass the Hash e Pass the Ticket, as quais são comumente utilizadas por threat actors durante o processo de pós exploração, assim como também implementada de maneira automatizada por alguns ransomwares para disseminação na rede.

Adicionalmente, uma vez que observamos que operações de ransomware possuem em seu arsenal a capacidade de realizar ataques DDoS, sugerimos a implementação de ferramentas Anti-DDoS e a verificação de serviços críticos desnecessariamente expostos na internet.

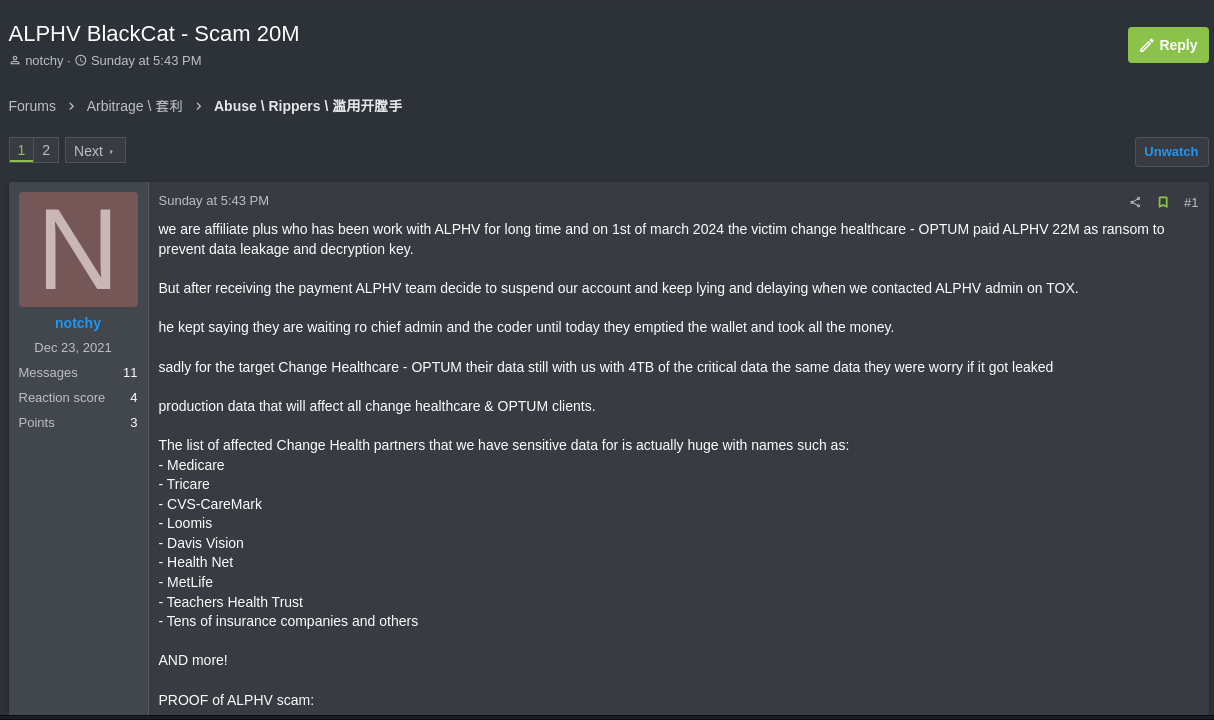

Fim do ALPHV (BlackCat)?

Em 03 de março de 2024, um suposto afiliado do ALPHV identificado como “notchy” publicou informações no fórum RAMP contendo alegações de que o pagamento recebido por extorquir uma de suas vítimas, a empresa norte americana Change Healthcare, teria sido sacado por completo por membros da operação, sem que houvesse a divisão do valor com o afiliado. De acordo com transações da carteira de Bitcoin informada na publicação, em 1° de março os criminosos receberam 350 BTC, o equivalente a aproximadamente, 22 milhões de dólares. Em 3 de março, foram feitas sete transferências de 50 BTC e uma no valor de 0.211148 BTC, deixando assim a carteira vazia.

Imagem: Tempest

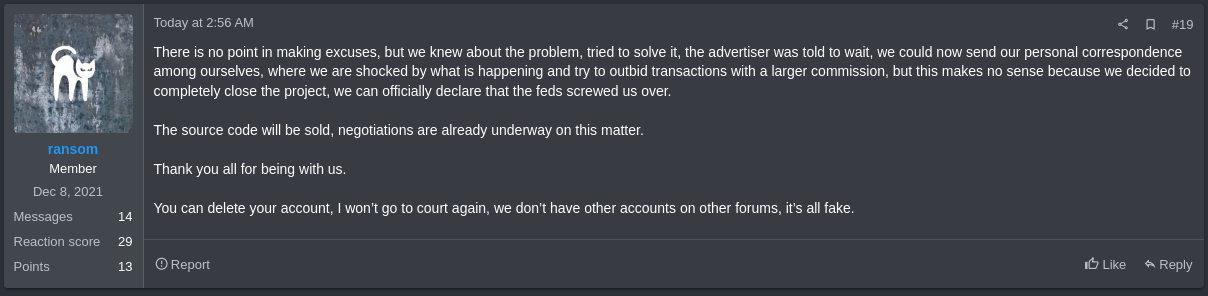

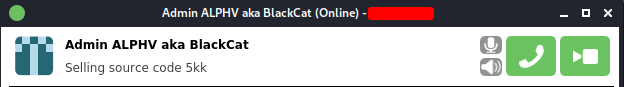

Posteriormente, em 5 de março, o usuário “ransom” utilizado pelo ALPHV anunciou oficialmente, na mesma publicação do fórum RAMP, o fim do projeto, sob a alegação de que a operação policial conduzida pelo FBI e outras entidades impactaram negativamente as atividades do grupo. O operador do grupo também anunciou a venda de seu código fonte, o qual alegou ter uma negociação em andamento.

Quando um grupo de ransomware decide encerrar um projeto levando consigo o valor em dinheiro que deveria ser utilizado para pagar seus afiliados ou provedores de acesso, é utilizado o termo “exit scam”; ação realizada pelo ALPHV e por operadores do grupo NoEscape em dezembro de 2023.

Imagem: Tempest

Imagem: Tempest

No entanto, o fato do projeto ter sido supostamente descontinuado, não implica no fim da operação de ransomware, a qual, eventualmente, pode ocorrer rebrands, ou seja, o surgimento de um ou mais novos grupos de ransomware compostos por criminosos envolvidos com o ALPHV (aka BlackCat). Atualmente, todos os usuários de fóruns e conta da plataforma Tox do ALPHV foram banidos e deixaram de ser utilizados pelo grupo.