Por Robson Amicio

INTRODUÇÃO

Segundo o white paper divulgado pela Divisão de Serviços de Consultoria para Operações de Segurança e Inteligência da Hewlett-Packard em maio de 2013, a ainda em desenvolvimento quinta geração dos centros de operações de segurança (Security Operations Center – SOC) é altamente marcada pelo uso de analytics e big data, metodologia baseada em inteligência de ameaças e compartilhamento de informações, além de abordagem comportamental dos adversários humanos. Obviamente, diante do imenso volume de análises, envio e recebimento de dados de inteligência de ameaças à comunidade de segurança da informação, se torna primordial que as organizações estabeleçam e adotem, não apenas controles, processos e políticas bem definidas associadas à segurança da informação em ambientes produtivos, mas, principalmente, que sejam adotadas as melhores práticas de governança de TI em ambientes internos e externos.

Diante da alta complexidade das ameaças atuais e de sua rápida evolução e adaptação para escapar aos controles e defesas, as organizações têm sido obrigadas a lidar com crescimento exponencial de budgets dedicados para segurança e com um mercado de trabalho desafiador quanto à qualificação dos analistas de segurança, de modo que, garantir melhores e mais eficientes barreiras de proteção, em alinhamento com a contenção de custos e sem a necessidade de aquisição de novos e caros sistemas, é um dos paradigmas gerenciais das organizações atuais quanto à segurança da informação.

Somando-se às dificuldades citadas, a necessidade de distanciamento e restrição de deslocamentos imposto para a contenção da crise sanitária causada pela pandemia de COVID-19 aumentou substancialmente a superfície de ameaça cibernética existente nas organizações, originada pela aceleração da transformação digital nas organizações, uma vez que foram estabelecidas infraestruturas de comunicação e trabalho remoto, bem como processos físicos tornaram-se digitais, literalmente, do dia para a noite. Como resultado, notícias sobre incidentes de segurança e ciberataques contemplando interrupções de serviços, exfiltração de dados sensíveis e sequestro de sistemas completos em empresas privadas e órgãos públicos em países desenvolvidos e subdesenvolvidos, bem como novas formas de fraudar o cidadão comum através de meios eletrônicos, têm invadido os noticiários do mundo, situação que foi comprovada durante a reunião do G7, grupo das sete maiores economias do mundo, que se reuniu entre os dias 11 e 13 de Junho de 2021, na Cornualha, Inglaterra, e que pela primeira vez trouxe entre suas pautas de discussões os chamados cibercrimes, bem como seus efeitos sobre as economias mundiais e preocupações em nível militar.

É, portanto, nesse contexto que os provedores de serviços de Detecção e Resposta Gerenciados (Managed Detection and Response – MDR) fornecem às organizações analistas de alto nível de habilidade, ferramentas de segurança de ponta e bancos de dados globais atualizados, que estariam além do alcance que os SOC internos de uma corporação poderiam ter, entretanto, também é nesse mesmo contexto de oferta de serviços e altos budgets em um cenário de retração econômica e de investimentos que há a necessidade de demonstração de valor perante quadros diretivos e contratantes, bem como justificar a motivação de continuar custeando e investindo em SOC e em serviços de Serviços de MDR.

Serviços de MDR, consistem em serviços terceirizados de gerenciamento de detecção e resposta a incidentes aplicados na proteção de ativos e dados vulneráveis e até mesmo expostos a ameaças além dos controles de segurança regulares. Além de oferecer melhores condições de detecção e resposta a ameaças, serviços de MDR oferecem inteligência contra ameaças para equipes de segurança internas, reduzindo o tempo para detecção de ameaças e a consequente melhoria das métricas de desempenho do SOC. Além do trabalho operacional, também são benefícios de serviços de MRD a consultoria analítica e de compliance com vistas ao fornecimento de relatórios completos às partes interessadas e retenção de registros em uma ampla gama de regulamentos e padrões aplicáveis.

Por sua vez, o relatório “The Definition of SOC-cess?”, do Centro de Operações de Segurança da SANS Institute emitido no ano de 2018 demonstra que em geral há apenas satisfação limitada com a performance e desempenho dos SOC e falta de uma visão clara acerca de excelência ou caminho para excelência nas atividades realizadas. Além disso, em todas as pesquisas realizadas pelo instituto e reportadas no relatório, foi identificado que entre as principais barreiras para melhoria no desempenho e efetividade do SOC estão problemas relacionados às métricas de desempenho, sendo que, daqueles que responderam às pesquisas, apenas 54% declararam que coletam métricas e que a maioria das métricas coletadas são dados estritamente quantitativos e sem relevância para demonstração de efetividade ou impacto no negócio. Esse problema aparece ao lado de falta de equipe qualificada e falta de automação e orquestração, bem como falta de integração entre ferramentas e processos e playbooks como principais fatores impeditivos para melhoria de desempenho das atividades do SOC.

Caracteriza-se daí o constante conflito em que gestores de programas de cibersegurança reclamam não receber recursos adequados para operações de segurança, enquanto CEO’s e CIO’s argumentam que programas de segurança exigem investimentos cada vez maiores, nunca sendo possível definir quanto será suficiente ou quão bem os investimentos anteriores foram realizados a partir de uma perspectiva do negócio.

De acordo com o COBIT 2019, um conjunto internacional de boas práticas em governança e gestão de TI publicado pela ISACA (Information Systems Audit and Control Association), “a criação de valor para as partes interessadas (ou seja, perceber os benefícios com um custo de recurso ideal enquanto otimiza o risco) é muitas vezes impulsionada por um alto grau de digitalização em novos modelos de negócios, processos eficientes, inovação de sucesso, etc” (ISACA, 2018, p.11), nesse contexto, entende-se por perceber os benefícios como a criação de valor para a organização por meio de TI, mantendo e aumentando valor derivado de investimentos existentes em TI e a eliminação das iniciativas e ativos que não estão criando valor suficiente, por custo de recurso ideal como a garantia de que os recursos adequados estejam disponíveis para executar o plano estratégico e recursos suficientes, apropriados e eficazes serão fornecidos, aplicando-se esse entendimento às pessoas, em adição à hardware e software e, por fim, entende-se otimização de riscos como a redução dos riscos de negócios relacionado a TI, ou seja, eventos que podem impactar potencialmente os negócios, desse modo, a gestão de risco concentra-se na preservação do valor.

Segundo a ISO/IEC 38500, é conveniente que os dirigentes, para que tenham condições de governar a TI, adotem o ciclo “avaliar-dirigir-monitorar” (ABNT, 2009, p7-8 apud TCU, 2014, p.13).

O COBIT 2019, no qual os objetivos de governança e gestão são divididos em cinco domínios, apresenta com domínio EDM – Evaluate, Direct and Monitor (Avaliar, Dirigir e Monitorar – tradução nossa) em que são desenvolvidas boas práticas para que o corpo diretivo possa avaliar as opções estratégicas disponíveis, dirigir a organização por objetivos estratégicos e monitorar a realização do plano estratégico.

Este artigo se propõe a abordar de forma abrangente as responsabilidades e competências de um sistema de governança de TI na organização, sendo este observado como um método de alinhamento dos interesses dos stakeholders e dos objetivos do negócio ao direcionamento da operação através de priorização pela análise do contexto empresarial e da definição de métricas de desempenho e conformidade de acordo com os objetivos definidos pelos stakeholders, com vistas à potencialização da percepção de benefícios e otimização de riscos e recursos de TI sob a ótica do framework ISACA COBIT 2019.

FRAMEWORK DE GOVERNANÇA E GESTÃO

COBIT é um acrônimo para “Control Objectives for Information and Related Technologies” (Controle de Objetivos para a Informação e Tecnologia Relacionadas – tradução nossa), trata-se de um conjunto internacional de boas práticas em governança e gestão de TI publicado pela ISACA (Information Systems Audit and Control Association), cuja metodologia é voltada para o alinhamento das práticas de governança e gerenciamento de TI com os objetivos do negócio. A versão 2019 é a sexta versão do framework, cujas atividades do grupo de trabalho foram realizadas entre os anos de 2017 e 2018, e substitui o COBIT 5, versão anterior lançada no ano de 2012.

É importante deixar claro que o COBIT faz clara distinção entre governança e gestão, uma vez que os assuntos compreendem diferentes atividades dentro da organização e dentro do assunto de governança de TI, bem como cada qual exige diferentes estruturas e atendem a requisitos específicos, sendo o foco deste artigo as práticas de governança.

Segundo o COBIT 2019, a governança garante que sejam avaliados os interesses, condições e opções dos stakeholders, para a determinação de objetivos estratégicos equilibrados e alinhados com o ambiente de negócios e que a direção operacional seja definida por meio de priorização e da tomada de decisões baseada em contexto e, por fim, que o desempenho e a conformidade sejam monitorados em relação à direção e aos objetivos previamente acordados.

Quanto às atividades de gestão, por sua vez, tem seu foco em planejar, implementar, executar e monitorar as atividades nas áreas de foco, em alinhamento com a direção definida pelo governing body, para atingir os objetivos de negócio da empresa.

Dada a importância de TI no âmbito de gestão de riscos em organizações, nas últimas três décadas ocorreu o desenvolvimento de um novo campo de estudos e desenvolvimento de boas práticas denominado Enterprise Governance of Information and Technology – EGIT (governança de tecnologia e informação – tradução nossa), como parte integrante da governança corporativa. Suas atividades e práticas incorporadas visam a definição e implementação de processos, estruturas e mecanismos relacionais para gerar o alinhamento dos governing bodies e seus objetivos de negócio com suas responsabilidades no suporte às atividades de TI e criação de valor ao negócio a partir de investimentos em tecnologia.

Princípios do sistema de governança

O COBIT 2019 foi construído de acordo com dois conjuntos de princípios norteadores, sendo princípios para um sistema de governança e princípios de um framework de governança.

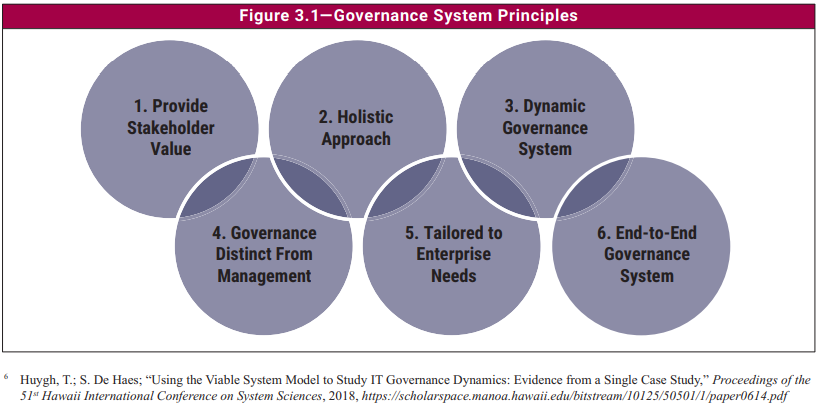

Os seis princípios para um sistema de governança definidos pelo COBIT 2019 são:

- Cada empresa precisa de um sistema de governança para satisfazer as necessidades dos stakeholders e gerar valor a partir do uso de TI. O valor reflete um equilíbrio entre benefícios, riscos e recursos, e as empresas precisam de uma estratégia acionável e um sistema de governança para perceber esse valor.

- Um sistema de governança para TI é construído a partir de uma série de componentes que podem ser de diferentes tipos e que trabalham juntos de uma forma holística.

- Um sistema de governança deve ser dinâmico. Isso significa que cada vez que um ou mais dos fatores de design são alterados (por exemplo, uma mudança na estratégia ou tecnologia), o impacto dessas mudanças no sistema de EGIT deve ser considerado. Uma visão dinâmica do EGIT levará a um sistema EGIT viável e preparado para o futuro.

- Um sistema de governança deve distinguir claramente entre as atividades e estruturas de governança e gestão.

- Um sistema de governança deve ser adaptado às necessidades da empresa, usando um conjunto de fatores de design como parâmetros para personalizar e priorizar os componentes do sistema de governança.

- Um sistema de governança deve abranger a empresa de ponta a ponta, com foco não apenas na função de TI, mas em toda tecnologia e processamento de informações que a empresa coloca em prática para atingir seus objetivos, independentemente de onde o processamento está localizado na empresa.

COBIT 2019 Framework: Introduction and Methodology. COBIT Working Group. ISACA, p. 17. 2018.

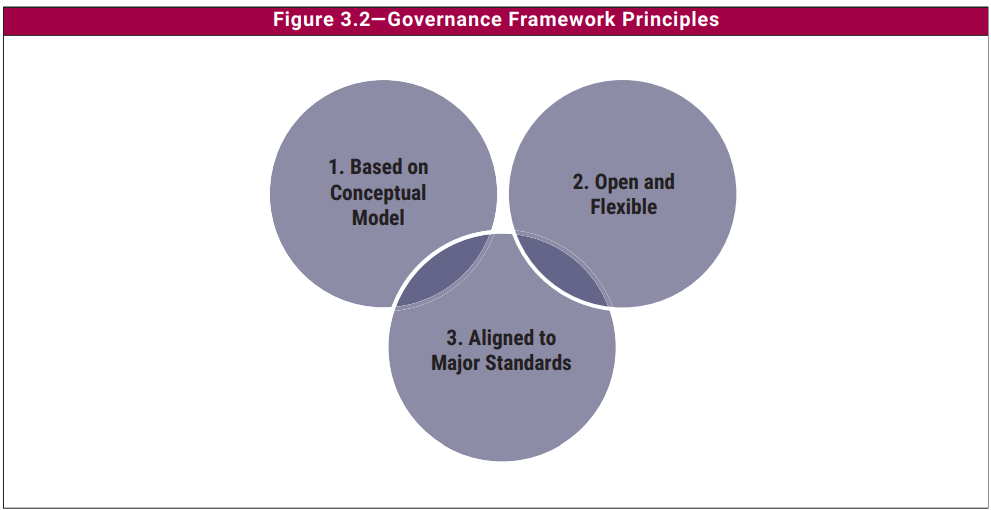

Os três princípios para um framework de governança são:

- Um framework de governança deve ser baseado em um modelo conceitual, identificando os principais componentes e relações entre os componentes, para maximizar a consistência e permitir a automação.

- Um framework de governança deve ser aberto e flexível. Deve permitir a adição de novos conteúdos e a capacidade para abordar novos problemas da maneira mais flexível, mantendo a integridade e consistência.

- Um framework de governança deve estar alinhado com os principais padrões, estruturas e regulamentos relevantes.

(Fonte: COBIT 2019 Framework: Introduction and Methodology. COBIT Working Group. ISACA, p. 18. 2018.)

Domínios e fatores de design de um EGIT

O COBIT 2019 divide seu modelo de objetivos e processos de governança e gerenciamento de TI em cinco domínios. Os objetivos e processos de governança são agrupados no domínio EDM, nesse domínio o governing body avalia as opções estratégicas, dirige a alta administração nas opções estratégicas escolhidas e monitora a realização da estratégia.

Os quatro domínios restantes abrangem objetivos e processos de gerenciamento, são eles: APO – Align, Plan and Organize, BAI – Build, Acquire and Implement, DSS – Deliver, Service and Support e MEA – Monitor, Evaluate and Assess (APO – Alinhar, planejar e organizar, BAI – construir, adquirir e implementar, DSS – entregar, serviço e suporte e MEA – monitorar, avaliar e avaliar – tradução nossa), os quatro domínios não serão discutidos neste artigo por tratarem-se de domínios relacionados às atividades de gerenciamento e não são, portanto, o foco deste artigo como já explicitado.

Para cada objetivo de governança ou gerenciamento, o COBIT 2019 estabelece os componentes que precisam ser estabelecidos, dimensionados, sustentados e satisfeitos para que se alcance a plenitude e atendimento de cada objetivo, são eles:

- Processos;

- Estruturas organizacionais;

- Fluxos de informação e itens;

- Pessoas, habilidades e competências;

- Políticas e procedimentos;

- Cultura, ética e comportamento;

- Serviços, infraestrutura e aplicativos.

É importante ainda a reflexão de que cada objetivo e processo de governança ou gerenciamento é, virtualmente, aplicável a um número ilimitado de áreas focais, o que torna o COBIT um framework aberto e que, conforme explicitado nos princípios de um sistema de governança, o sistema de governança deve ser adaptado às necessidades da empresa.

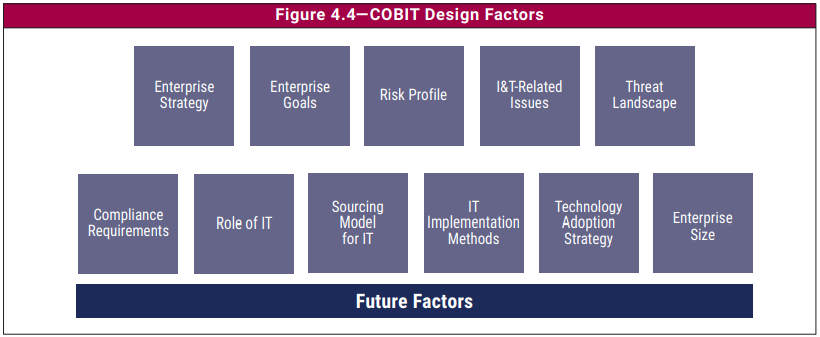

Ainda sobre as necessidades de adaptação de contexto, não apenas o sistema de governança em si, mas também a metodologia de design do sistema de governança, seus objetivos e processos deve ser adaptada ao contexto empresarial e às realidades da organização. Todo o sistema de governança deve, desse modo, ser formatado de maneira personalizada em cada área focal e acerca da adaptabilidade do sistema de governança, é de vital importância que sejam considerados e impactos dos fatores de design que podem influenciar a formatação do sistema. Fatores de design de impacto no estabelecimento de um sistema de governança incluem qualquer combinação dos itens abaixo:

- Estratégia empresarial: as empresas podem ter estratégias diferentes. As organizações normalmente têm uma estratégia primária e, no máximo, uma estratégia secundária.

- Metas empresariais que apoiam a estratégia empresarial: a estratégia empresarial é realizada pela realização de (um conjunto de) objetivos da empresa. Essas metas são definidas na estrutura COBIT, estruturada ao longo do balanced scorecard (BSC).

- Perfil de risco da empresa e questões atuais em relação a TI: o perfil de risco identifica o tipo de risco relacionado a TI ao qual a empresa está exposta atualmente e indica quais áreas de risco estão excedendo as linhas de base.

- Demandas relacionadas a TI: um método relacionado para uma avaliação de risco de TI para a empresa é considerar quais riscos se materializaram.

- Superfície de ameaças: classificação da superfície de ameaças sob o qual a empresa opera.

- Requisitos de compliance: categorização e classificação dos requisitos de compliance aos quais a empresa está sujeita.

- Função da TI: classificação da função da TI para a empresa.

- Modelo de sourcing para TI: classificação de modelo de sourcing que a empresa adota.

- Métodos de implementação de TI: classificação de metodologias que a empresa adota.

- Estratégia de adoção de tecnologia: classificação da estratégia de adoção de tecnologia que a empresa adota.

- Tamanho da empresa: identificação do tamanho da empresa.

(Fonte: COBIT 2019 Framework: Introduction and Methodology. COBIT working group. ISACA, p. 23-27. 2018.)

Pertinência do domínio EDM de EGIT no contexto de serviços de MDR

Enquanto domínio do sistema de governança aplicado no contexto do provedor de serviços de MDR, analisar e articular os requisitos para a EGIT alinhada com a abordagem de governança da organização são os focos do objetivo de governança determinado pelo Ensured Governance Framework Setting and Maintenance (EDM01 – Configuração e Manutenção do Sistema de Governança Definido, tradução nossa). As decisões relacionadas à TI neste domínio são tomadas em consonância com as estratégias e objetivos da empresa e a geração de valor desejado é idealizada. Para isso, é necessária a garantia de que os processos de EGIT sejam supervisionados de forma eficaz e transparente e então o cumprimento dos requisitos legais, contratuais e regulatórios é confirmado no domínio.

É necessário colocar em prática e manter componentes de governança com clareza de autoridade e de responsabilidade para que sejam alcançadas a missão e os objetivos da empresa.

Neste objetivo de governança, visa-se a demonstração da realização de benefícios ao negócio com origem nos investimentos realizados em TI e no portfólio de serviços, bem como a demonstração de conformidade e suporte ao negócio com leis e regulamentações externas. São objetivos empresariais que precisam ser alinhados nesse tópico a gestão dos processos de transformação digital, a otimização da funcionalidade dos processos internos e a conformidade com leis e regulamentações.

Podem ser métricas aplicáveis ao contexto de alinhamento da EGIT com a governança da organização:

- Número de problemas de não conformidade regulatórias que causam comentário público ou publicidade negativa;

- Número de questões de não conformidade regulatória relacionadas a acordos contratuais com parceiros de negócios;

- Níveis de satisfação da diretoria e gestão executiva com recursos de processos de negócios;

- Níveis de satisfação dos clientes com a capacidade de prestação dos serviços;

- Número de programas dentro do prazo e dentro do orçamento;

- Percentual de stakeholders satisfeitos com a entrega do programa;

- Percentual de programas de transformação de negócios com atualizações regulares de status reportados.

No contexto de serviços de MDR, em que os clientes realizam, geralmente, altos e contínuos investimentos financeiros, o segundo objetivo de governança no domínio Evaluate Direct and Monitor, e talvez o principal deles, tem a preocupação em gerar demonstrações e evidenciar a entrega de benefícios relacionados à capacidade de detecção e resposta à ameaças.

O Ensured Benefits Delivery (EBD – Entrega de Benefícios Definidos, tradução nossa) aplica-se à garantir, por parte dos stakeholders e governing body, que sejam disponibilizados os investimentos ideais para as iniciativas, serviços e ativos de TI, bem como devolver aos investidores uma imagem confiável e precisa dos custos e dos prováveis benefícios para que estes possam ter as necessidades de negócio atendidas de maneira eficaz e eficiente.

Nesse ponto, pode parecer enganosamente trivial a afirmação de que investimentos precisam ser aplicados de forma eficaz e eficiente, entretanto, é primordial o entendimento que tanto fornecedores de MDR como contratantes desse tipo de serviço deparam-se com um cenário de ameaça altamente mutável em que as táticas, técnicas e procedimentos (TTP’s) sofrem transformações e são refinadas pelos atores de ameaça todos os dias, além da criação e distribuição de malwares com capacidades e funcionamentos cujas assinaturas são inéditas.

Para efeitos de majoração do cenário enfrentado, um dos principais frameworks aplicados ao mercado de cibersegurança, o Mitre Attack passa por revisões da comunidade para atualização da base de dados de TTP’s validadas a cada semestre e está atualmente na décima versão, que foi publicada em 21 de outubro de 2021. Trata-se, portanto, de evidência da grande velocidade de mutação e transformação das ameaças, as quais somente podem ser mitigadas pela constante implementação de defesas nos ambientes a serem protegidos. Torna-se necessário, desse modo, o estabelecimento pelos stakeholders de um equilíbrio entre investimentos em novas tecnologias e dispositivos e seu uso em uma estratégia de defesa em profundidade, priorizando e avaliando as necessidades de acordo com as análises de risco aplicáveis à organização e os custos decorrentes da estratégia de defesa adotada. Ou seja, é nesse momento em que ocorre a decisão sobre a viabilidade financeira da estratégia definida ou de um mix de investimentos apropriados com base no custo, no alinhamento com estratégia de defesa, do tipo de benefício para os programas do portfólio da organização e no nível de risco e retorno esperado sobre investimento (ROI) ao longo de todo o ciclo de vida econômica, ante aos possíveis prejuízos que podem decorrer de uma exploração indevida ou incidente de segurança.

São pontos chave para avaliação e monitoração nesse objetivo de governança:

- Percentual dos investimentos habilitados para TI para os quais se alegou a geração de benefícios atendidos ou excedidos ao negócio;

- Percentual de serviços de TI para os quais os benefícios esperados e declarados em contratos de nível de serviço são realizados;

- Distribuição do mix de investimentos aplicados;

- Verificação de valor realizado ante os investimentos realizados ao longo do ciclo de vida econômico;

- Percentual dos investimentos em TI rastreáveis relacionáveis à estratégia empresarial;

- Percentual de iniciativas de TI no portfólio geral em que o valor é gerenciado através do ciclo de vida completo;

- Percentual das iniciativas de TI usando princípios de gestão de valor e práticas.

Uma das principais preocupações no crescente contexto de ameaças das ameaças é a certeza de que a estratégia de defesa e as medidas adotadas está adequadamente dimensionada quanto aos riscos do negócio e às suas tolerâncias, sendo certo que uma estratégia de defesa inadequada será quase sempre muito mais custosa do que o necessário, todavia, é importante a reflexão de que em se tratando de medidas e estratégias que garantem a segurança dos ativos críticos da organização, uma estratégia subdimensionada resulta certamente em ativo críticos expostos, mas uma estratégia superdimensionada não garante qualquer cobertura extra, desse modo, uma estratégia de defesa em profundidade deve ser adequadamente dimensionada.

O Ensured Risk Optimization (EDM03 – Otimização Garantida de Risco, tradução nossa), nesse sentido, é concentrado em garantir que os riscos empresariais e suas tolerâncias são compreendidos, comunicados, identificados e gerenciados em toda a organização. Os riscos relacionados a TI não podem exceder os limites e tolerâncias, bem como os impactos possíveis ao valor do negócio são identificados e o potencial de falhas de conformidade são minimizados.

São perguntas pertinentes no gerenciamento de riscos de TI:

- Qual o percentual de ativos de TI que ultrapassa as tolerâncias do risco empresarial?

- Qual o percentual de projetos empresariais que consideram riscos de TI?

- Qual o percentual de riscos críticos que foram efetivamente mitigados?

- Qual o percentual de atividades de mitigação de riscos realizadas dentro do planejado?

Se respondidos, os questionamentos acima podem evidenciar, com bastante efetividade e clareza, que a estratégia de gerenciamento e redução de riscos ao negócio está sendo realizada de modo adequado e está, efetivamente, gerando valor ao negócio, bem como justificar os investimentos realizados pelos stakeholders em serviços de MDR.

Algumas métricas aplicáveis ao contexto de alinhamento da EGIT com a gestão de riscos da organização são:

- Número de interrupções de atendimentos de clientes ou processos de negócios causando incidentes significativos;

- Custo dos incidentes ao negócio;

- Quantidade de horas de processamento perdidas devido a interrupções de serviço não planejadas;

- Percentual de reclamações em função de indisponibilidade de serviços;

- Frequência de atualização de perfil de risco;

- Número de incidentes significativos relacionados à TI que não foram identificados em uma avaliação de risco;

- Número de incidentes de confidencialidade, disponibilidade ou integridade causando perdas financeiras, interrupção de negócios ou constrangimento público.

É importante ressaltar que a detecção de ameaças e a resposta a incidentes são os principais benefícios entregues por serviços de MDR, portanto, evitar a perda de valor, a interrupção do negócio ou constrangimentos públicos são os alvos básicos desse tipo de serviço. Nesse sentido, também é vital direcionar o estabelecimento de práticas de gestão de riscos para fornecer garantia razoável de que as práticas de gerenciamento de risco TI são apropriadas e que o risco real de TI não excede o risco tolerado.

Nesse ponto, a avaliação e monitoração do nível de maturidade do SOC é uma forma muito eficaz de evidenciar os benefícios proporcionados pela contratação de serviços especializados de MDR. Atualmente, o mercado de segurança adota alguns frameworks referenciais para a avaliação da maturidade das organizações quanto ao quesito segurança, dentre os mais usados estão os frameworks Mitre Attack, Detteck, React e SOC CMM. A realização constante de avaliações, ou assessments, permite gerar visibilidade aos stakeholders sobre a maturidade nos níveis de negócio, serviços, tecnologia, visibilidade, detecção, resposta, processos e pessoas e, portanto, é importante a identificação do percentual de processos e serviços críticos de negócios cobertos por avaliações de risco. Uma vez visíveis o que pode ser avaliado, além da avaliação de suas capacidades, compreende-se quais são os processos e serviços que sequer são visíveis nas avaliações.

Conforme citado no relatório “The Definition of SOC-cess?”, do Centro de Operações de Segurança do SANS Institute, a falta de equipe qualificada e falta de automação e orquestração, bem como falta de integração entre ferramentas e processos e playbooks, é um dos principais fatores impeditivos para melhoria de desempenho das atividades do SOC, diante dessa percepção, fica claro que não basta a disponibilização de recursos financeiros para que a atuação do SOC seja efetiva, mas em se tratando de serviços de MDR, fica claro que a tríade de recursos relacionados à TI processos, pessoas e tecnologia (PPT) deve ser adequada e suficiente e estar disponível para suportar os objetivos e efetivamente em alinhamento com otimização de custos.

As práticas do Ensured Resource Optimization (EDM04 – Otimização Garantida de Recursos, tradução nossa), são voltadas a proporcionar a garantia de que os recursos necessários são reunidos, de modo que a realização de benefícios e também a visibilidade sobre mudanças futuras seja alcançada.

Sendo uma das principais propostas dos serviços de MDR, a disponibilização de recursos e analistas de alto nível para gerar melhores condições de detecção e resposta, é útil que o sistema de governança tenha condições de avaliar:

- Quantidade de programas em dia e dentro do orçamento e que gerem receitas e participação de mercado;

- Quantidade de produtos e serviços que geram vantagens competitivas;

- Qual o nível de satisfação com a capacidade e maturidade dos processos?

- Qual o percentual de reuso da arquitetura do negócio ou de seus componentes?

- Número de desvios e exceções;

- Nível de feedback das partes interessadas sobre otimização de recursos;

- Número de benefícios (por exemplo, redução de custos) alcançados através da utilização ideal de recursos;

- Número de metas de desempenho de gerenciamento de recursos atingidas;

- Percentual de projetos e programas com status de médio ou alto risco devido a problemas de gestão de recursos;

- Percentual de projetos com alocações de recursos adequadas.

Por fim, dada a natureza externa dos serviços de MDR, é necessário certificar-se de que as partes interessadas, internas e externas, sejam identificadas e que estejam engajadas e que a medição e emissão de relatórios de desempenho e conformidade dos programas sejam transparentes, com as partes interessadas aprovando as metas e métricas e as ações corretivas necessárias. O EDM05 – Ensured Stakeholder Engagement (EDM05 – Engajamento Garantido das Partes Interessadas, tradução nossa) visa atuar para garantir que as partes interessadas apoiem a estratégia adotada e o roadmap determinado pela consultoria de SOC, lembrando que, além do oferecimento de melhores condições de detecção e resposta a ameaças, os serviços de Managed Detection and Response oferecem inteligência contra ameaças e consultoria analítica e de conformidade com vistas ao fornecimento de informações estratégicas aos stakeholders. Assim sendo, é vital a compreensão de que no contexto de serviços de MDR, as informações estratégicas geradas e disponibilizadas são consideradas produtos e geram muito valor ao serviço, da mesma forma que ferramentas, colaboradores e medidas de segurança, sendo que esses são muitas vezes mais visíveis e palpáveis aos clientes, pois subsidiam a tomada de decisões bem como evidenciam o trabalho de inteligência adquirido.

Estabelecer uma comunicação com as partes interessadas é, portanto, a base para um fluxo adequado de relatos e são estabelecidos para aumentar o desempenho da consultoria, identificando as áreas para melhoria e confirmando que os objetivos e estratégias de EGIT estão alinhados com a estratégia e governança do negócio.

É necessário nesse objetivo de governança:

- Identificar todas as partes interessadas relevantes de TI dentro e fora da organização;

- Manter princípios de comunicação acordados, incluindo formatos de comunicação e canais para aceitação das partes interessadas e aprovação de relatórios;

- Determinar se os requisitos de diferentes stakeholders são atendidos e avaliar os níveis de engajamento das partes interessadas;

- Pesquisar a satisfação dos principais stakeholders em relação a transparência, compreensão e precisão das informações geradas;

- Determinar o grau de satisfação da diretoria e da gestão executiva com informações disponibilizadas para tomada de decisão;

- Número de incidentes causados por decisões incorretas de negócio baseadas em informações imprecisas;

- Pontualidade das informações de gestão;

- Alinhas a abertura de dados às melhores práticas de governança de dados.

CONCLUSÃO

O contexto da prestação de serviços de Managed Detection and Response, oferece aos clientes uma grande quantidade de benefícios, de melhores recursos, ferramentas e pessoas até inteligência de ameaças, contudo, é conclusivo que todos esses benefícios precisam ser demonstrados em níveis estratégicos e táticos aos clientes, muito além das demonstrações operacionais características dos SOC’s atuais.

Já está é clara e evidente a preocupação dos SOC’s em gerar indicadores operacionais como MTTD (Mean Time To Detect), indicador tempo para detecção de um evento de segurança ou MTTR (Mean Time To Response), indicador de tempo de resposta a um incidente de segurança, dentre muitos outros como SLA’s, quantificações de dispositivos monitorados, quantidade e classificação de eventos, entretanto, conforme o relatório do Centro de Operações de Segurança da SANS Institute, as métricas quantitativas geradas tem pouca ou nenhuma relevância ao negócio.

Conforme afirmado por David Flater, cientista da computação na Divisão de Software e Sistemas do NIST (National Institute of Standards and Technology) no artigo Bad Security Metrics, as métricas de segurança quantitativas “são numerosas e em alta demanda” e costumam gerar enganos de escala, pois os resultados podem ser apresentados de maneiras que levam os leitores a fazer inferências que são errôneas ou falsas.

Nesse sentido as práticas de governança do COBIT 2019, em especial aquelas domínio EDM, geram um eficaz direcionamento para que a governança de tecnologia e informação cumpra seu papel e garanta que sejam avaliados os interesses, condições e opções dos stakeholders internos e externos à organização, fornecendo subsídios para a determinação de objetivos estratégicos por meio de priorização e da tomada de decisões baseada em contexto e, por fim, que o desempenho e a conformidade sejam monitorados em relação à direção e aos objetivos previamente acordados.

Se os SOC’s de quinta geração ainda estão em desenvolvimento e adotando cada vez mais o uso de analytics e big data, metodologia baseada em inteligência de ameaças e compartilhamento de informações, ou seja, adotando mais e mais uma postura de reação mediante informações de contexto, a governança de tecnologia e informação não poderá seguir um rumo diferente.

A compreensão, por parte de provedores de serviços de Managed Detection and Response, de que as informações geradas pela EGIT têm tanto valor quanto um SIEM abre, portanto, novas possibilidades comerciais quanto ao desenvolvimento de novos produtos e serviços, bem como agregará ao escopo de atuações vigente dos serviços de MDR uma nova camada de geração de valor para o cliente.

REFERÊNCIAS

5G/SOC: SOC Generations HP ESP Security Intelligence and Operations Consulting Services. Business White Paper. HP ESP Security Intelligence and Operations Consulting Services. Hewlett-Packard, 2013.

BRZEZINSKI, Robert. Vision or Visibility?. Industry News. ISACA, 2020.

COBIT 2019 Framework: Governance and Management Objectives. ISACA, 2018.

COBIT 2019 Framework: Introduction and Methodology. ISACA, 2018.

CROWLEY, Christopher; PESCATORE, John. The Definition of SOC-cess?-SANS 2018 Security Operations Center Survey. SANS Institute Reading Room, 2018.

ELUE, Emeka. Effective Capability and Maturity Assessment Using COBIT 2019. Industry News. ISACA, 2020.

FLATER, David. Bad Security Metrics. Department of Cybersecurity. Institute of Electrical and Electronics Engineers, 2018.

FRISKEN, John. Leveraging COBIT to Implement Information Security. Industry News. ISACA, 2015.