Por: Bruno Pinheiro dos Santos — EZ/Security

Conforme demonstrado em nossos últimos artigos (1,2 e 3), organizações vêm tendo que enfrentar cenários cada vez mais complexos no que se refere à segurança da informação, especialmente na proteção dos seus perímetros. Perímetros mais amplos que envolvem, além dos ambientes estruturados dentro das companhias, ambientes em nuvem e novas práticas como o BYOD (que expandem ainda mais estes perímetros), são ou estão se tornando uma realidade para organizações de todos os portes.

Lidar com essa realidade traz alguns desafios imediatos — também apresentados nos nossos artigos anteriores. Entre eles estão: 1) a identificação dos riscos presentes e dos dados a serem protegidos nestas estruturas, 2) a defesa da infraestrutura crítica, a detecção de eventos que poderiam culminar em ataques e a resposta a estes eventos e, finalmente, 3) a recuperação de serviços na eventualidade de um ataque. Tudo isso deve ser feito de forma ágil.

A boa notícia é que, como vimos no primeiro artigo, existem diversos frameworks e ferramentas desenvolvidas por diferentes times de especialistas e pesquisadores para elaborar planos de segurança eficazes. A má notícia é que, mesmo o mais eficaz framework e o mais eficiente dos SOCs vai inevitavelmente ter que lidar com erros humanos (que ainda são uma das maiores causas de ataques) além da quantidade inumana de dados e logs gerados em eventos, cuja análise é fundamental para a eficácia de qualquer política de segurança.

Nesse contexto, torna-se cada vez mais urgente o conceito de Orquestração, que será o tema deste artigo.

O que é orquestração

O white paper Security Orchestration: Best practices for any corporation, produzido pela FireEye, sublinha os desafios enfrentados por equipes de segurança afirmando que profissionais da área “vivem em uma corda bamba entre o tempo gasto em tarefas mundanas e em investigações de alto nível que podem levar à mitigação de uma ameaça. Muitos analistas passam mais tempo em tarefas repetitivas que exigem o uso alternado de múltiplas ferramentas para classificar alertas usando ações corretivas padrão para problemas já conhecidos”.

A Orquestração de Segurança serviria, neste sentido, para “nivelar o campo de jogo ao acelerar e simplificar os processos de respostas a ameaças”. Em outras palavras, orquestração é um método de conectar e integrar diferentes tecnologias e processos voltados para a cibersegurança. Quando bem implementada, diz o report, ela reduz tempo gasto por profissionais em tarefas operacionais, dando a eles “tempo para focar em tarefas mais complexas”, além de “aumentar o tempo de resposta, reduzir os riscos de exposição e manter a consistência do processo de um programa de segurança”.

O que considerar ao implementar a orquestração em uma organização

Orquestração significa integração dos recursos de segurança da informação disponíveis de modo a simplificar processos (o que torna evidente que a orquestração não é exclusividade de empresas maduras do ponto de vista da segurança, mas um processo que pode ser aplicado a qualquer organização).

Neste ponto é importante salientar uma diferença crucial entre orquestração e automatização. Enquanto automatização se refere a processos que acontecem dentro de uma única tecnologia, a orquestração envolve um conceito mais amplo, envolvendo múltiplas tecnologias e etapas de diferentes processos. Mais uma vez, a palavra chave é integração.

Integração não é uma tarefa simples. Requer que as rotinas de segurança sejam analisadas e codificadas com o objetivo de separar aquelas que dependem de intervenção humana (e que, por isso, não podem ser automatizadas) daquelas que produzem “resultados de alto valor, mas que são repetitivas” e, por isso, passíveis de serem automatizadas.

Suas vantagens podem ser mensuradas tanto do ponto de vista financeiro, ao tornar mais eficaz o uso de recursos tecnológicos e humanos já existentes (menos horas-homem em atividades consideradas menos nobres), inclusive reduzindo as chances de erros humanos, quanto do ponto de vista da segurança da informação em si, uma vez que esta eficácia nos usos dos recursos ajuda a reduzir a janela de exposição a ameaças.

O documento da FireEye apresenta um exemplo prático de como isso pode acontecer

Um analista pode levar 20 ou mais minutos estudando um email suspeito, analisando sua fonte, links presentes na mensagem, e outras informações que o levarão a tomar ou não uma ação corretiva. A depender do tamanho da organização, este mesmo analista precisa lidar com dezenas ou mesmo centenas de mensagens deste tipo. “Está claro que não é possível, nem prático, para para a função de segurança de TI analisar esse volume de trabalho, muito menos manter a comunicação com o usuário final para recompensar sua participação no processo de segurança”.

Em um cenário otimizado (que dependeria de documentação do processo em detalhes, identificação das fontes de inteligência usadas para avaliação de ameaças e codificação qualquer nova inteligência de ameaça para ajudar a analisar futuros e mails, além de priorizar e sequenciar adequadamente essas atividades para gerar um processo mais automatizável), este processo seguiria o seguinte fluxo:

- O destinatário do email suspeito encaminha a mensagem para a equipe de TI para revisão;

- O email é recebido por um serviço automatizado, que responde ao colaborador indicando o início da investigação. Esse sistema inicia uma checagem das URLs, IPs e anexos presentes no email;

- Caso uma ameaça já conhecida seja identificada, o colaborador é notificado novamente e o sistema inicia o processo de colocar todas as mensagens similares recebidas por outros colaboradores da empresa em quarentena;

- Caso uma ameaça potencial ou desconhecida seja detectada o analista é acionado.

Segundo o documento, este processo pode significar uma redução de 50 minutos de trabalho por email recebido pelo departamento de TI. A cada 10 emails, diz o report, a economia de tempo representa um dia inteiro de trabalho.

Para entender como isso é possível, foquemos por um momento no relatório Incident Response Survey 2017, no qual o Sans Institute investigou o cenário da resposta a incidentes em empresas ao redor do mundo. Entre os achados do relatório estão o fato de que este cenário está melhorando — apesar de ainda ser um desafio encontrar profissionais de segurança com os skills técnicos necessários para detectar, proteger e responder a ameaças, empresas conseguiram melhorar seus tempos de resposta a incidentes em comparação com os números de 2016.

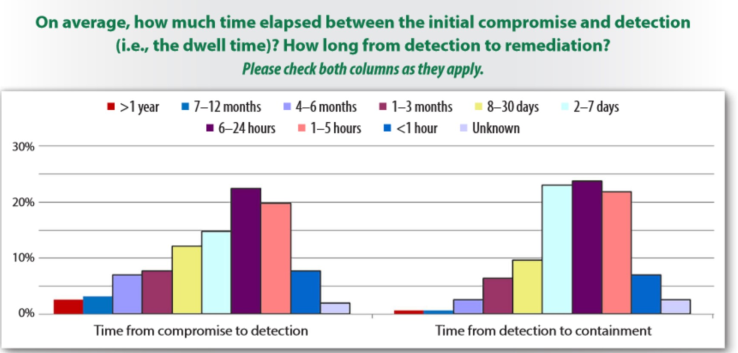

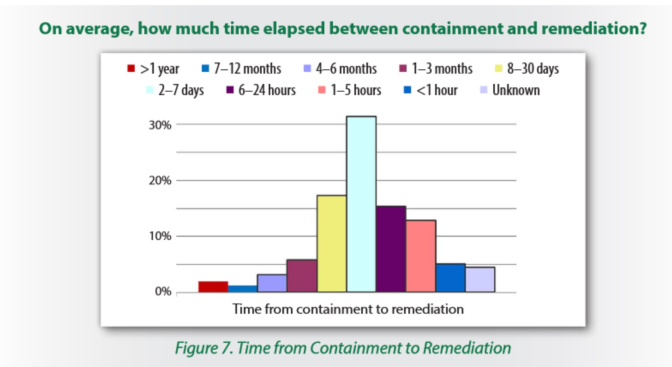

Para chegar a essa conclusão, o SANS usou uma metodologia na qual o tempo de atividade de um incidente de segurança é dividido em três fases distintas: da infecção à detecção da ameaça, da detecção à contenção, e da contenção à remediação da ameaça.

Na edição mais recente do relatório, metade das empresas entrevistadas pelo SANS afirmaram que o tempo entre infecção e detecção em seus perímetros é de menos de 24 horas (na edição anterior eram 40%). Além disso, 53% das empresas afirmou levar menos de 24 horas no período entre a detecção e a contenção da ameaça.

No que se refere ao período entre a contenção e a remediação da ameaça, o processo leva um tempo consideravelmente mais longo: em 82% das empresas esse tempo pode chegar a até um mês; em apenas 32% dos casos a remediação é realizada numa janela de até 24 horas após a detecção.

Os números apresentados pelo SANS podem dar uma falsa impressão de que os dados são aceitáveis, positivos até. No entanto, é preciso considerar que a exploração de vulnerabilidades conhecidas e que já contam com exploits pode acontecer em um curtíssimo espaço de tempo, levando à perda de dados vitais. A implementação de medidas de orquestração, portanto, pode levar à redução ainda maior dos intervalos de tempo entre a detecção e a remediação e, consequentemente, dos riscos de sofrer comprometimento ou vazamento de dados.

Orquestração: uma resposta aos desafios apresentados pela complexidade das estruturas de segurança

Diante de tudo que já foi dito sobre a perspectiva da segurança da informação, proteção de perímetro elástico, cloud Security e orquestração percebemos a crescente complexibilidade das estruturas das organizações e dos desafios por elas enfrentados; os ataques cibernéticos crescem em engenhosidade e em quantidade. Além disso, especialmente no mercado brasileiro, há uma escassez de profissionais qualificados, prontos para atuar na proteção das organizações contra estes ataques.

Esse cenário torna as organizações vulneráveis, uma vez que a resposta para tais incidentes pode demorar dias, meses ou até mesmo anos. Garantir a proteção de ambientes complexos 24 horas por dia, 7 dias por semana, contando ainda com a capacidade de acionar uma resposta imediata a um incidente é realidade para pouquíssimas empresas. Dessa forma a principal solução para potencializar as ferramentas de segurança da organização, ao mesmo tempo em que se maximiza os esforços do time de segurança é a adoção da orquestração, de modo a tornar o tempo de resposta aceitável, elevando o nível de segurança da organização.