Por Threat Intelligence Team

A equipe de Threat Intelligence da Tempest recentemente identificou um novo trojan bancário que tem como alvo clientes de instituições financeiras atuantes no Brasil. O malware possui características que o classificam como um Remote Access Trojan (RAT) e utiliza a sobreposição de telas (overlay) para capturar informações financeiras das vítimas.

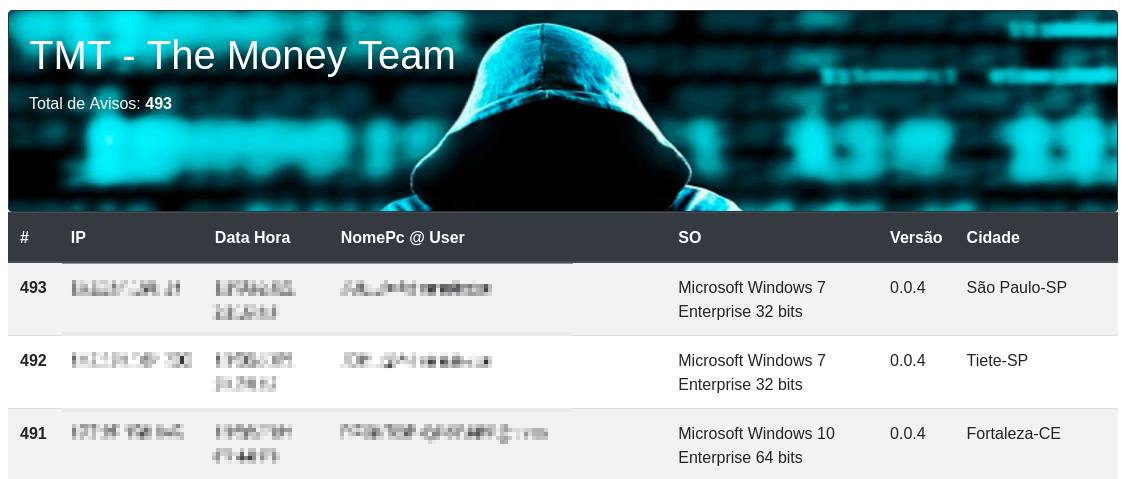

Nomeado como SLKRat pela Tempest e como “Janeleiro”, na pesquisa divulgada pela ESET em 6 de abril, o trojan é operado pelo grupo auto-intitulado “The Money Team”, que tem suposta origem no Brasil. Vale destacar que este grupo é recente no cenário do cibercrime e não possui ligações aparentes com o ator homônimo de origem russa, cuja atuação é direcionada à falsificação documental.

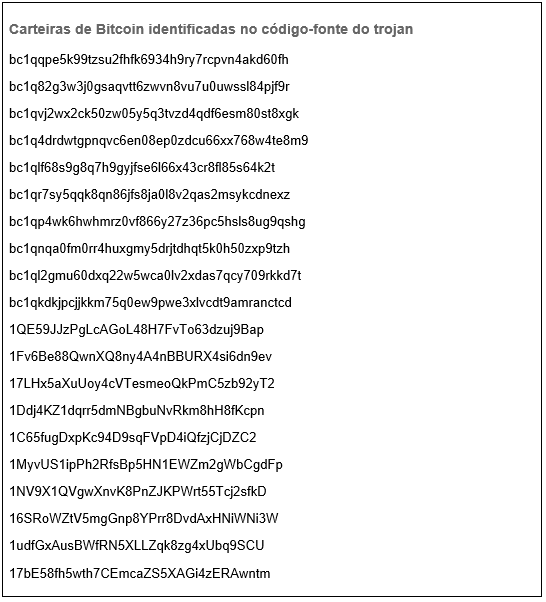

O SLKRat é desenvolvido com o framework .NET e dentre as suas principais funcionalidades está o monitoramento de janelas ativas do navegador para identificar acessos ao Internet Banking, visando a sobreposição de telas para capturar informações sensíveis. O trojan também é capaz de substituir endereços de carteiras de Bitcoin copiados para a área de transferência do Windows, sendo essas algumas das características mais comuns encontradas em trojans bancários que atingem a América Latina. Na análise conduzida por nossos especialistas, foram identificadas cerca de 30 instituições financeiras na lista de alvos da ameaça, incluindo bancos nacionais e fintechs.

Nota: Este artigo e os futuros que serão produzidos pela equipe de Threat Intelligence serão estruturados com base no modelo de segurança cibernética Cyber Kill Chain desenvolvido pela equipe de CSIRT da Lockheed Martin.

Weaponization

Nas últimas semanas, os mecanismos de detecção da Tempest identificaram a distribuição de duas versões do trojan SLKRat. As versões diferem apenas na lista de alvos e no algoritmo de decifragem das strings que são necessárias para a comunicação com o servidor de comando e controle (C2). A primeira versão (0.0.1), utiliza um algoritmo baseado em duas chaves RSA para cifrar e decifrar as strings, enquanto a segunda (0.0.4), usa a biblioteca Rijndael, que é baseada no algoritmo Advanced Encryption Standard (AES).

Delivery

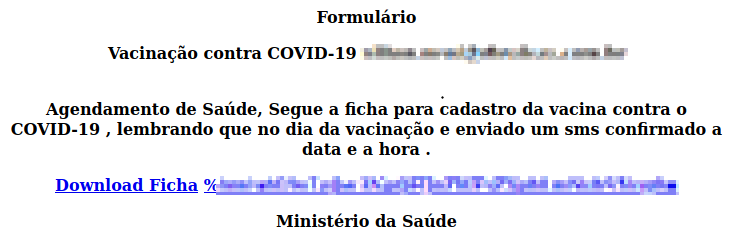

A ameaça é distribuída exclusivamente por links maliciosos que são incorporados a mensagens de e-mail projetadas com diferentes abordagens para cada uma das versões do trojan. A primeira versão é distribuída com a temática de uma fatura em atraso e a segunda, com o mote da vacinação contra a Covid-19.

Exploitation

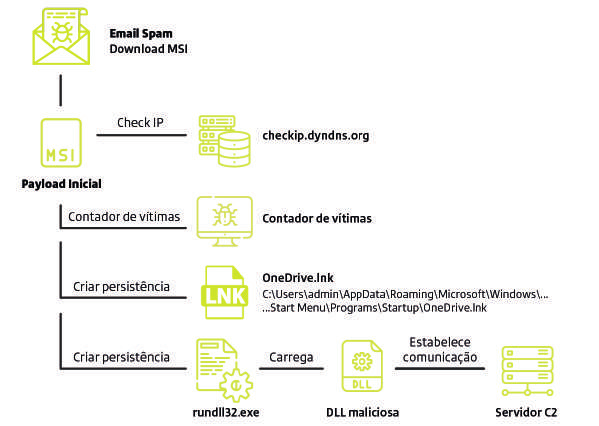

Apesar de usar de temáticas distintas, o objetivo principal das campanhas é explorar a curiosidade do usuário convencendo-o a clicar no link disposto no corpo do e-mail para que seja feito o download e a execução de um arquivo ZIP malicioso que contém o payload principal da ameaça no formato MSI. Diferentemente de outros trojans conhecidos, o SLKRat não realiza o download de um kit de ferramentas adicional, possuindo todos os artefatos necessários para sua execução e instalação dentro do arquivo de instalação.

Installation

Ao ser executado, o MSI inicia o processo de infecção enviando uma requisição ao endereço checkip.dyndns.org (serviço legítimo da dyn.com) para verificar se o endereço IP externo da rede vítima está localizado no Brasil. Em caso positivo, o malware se comunica com o painel de controle para registrar a nova infecção, caso contrário, a execução na máquina alvo é finalizada. Em seguida, o arquivo MSI configura a persistência no alvo criando um atalho (LNK) na pasta Startup do Windows. Quando executado, este atalho inicializa o processo legítimo do Windows rundll.exe, usando como argumento a DLL maliciosa do SLKRat armazenada entre os artefatos do MSI.

Command and Control

Semelhante a outros trojans latinos, o SLKRat abusa de serviços em nuvem e plataformas de hospedagem, como o GitHub, para hospedar o endereço IP utilizado para estabelecer uma comunicação cifrada entre o computador infectado e o servidor. Os operadores usam um padrão de nomenclatura baseado no formato SLK%d%m%y para nomear repositórios e arquivos nos quais as strings de conexão são armazenadas. Neste padrão, o termo SLK é uma string fixa e %d%m%y é a parte variável que corresponde a dia, mês e ano em formato numérico.

Dois endereços IP distintos foram identificados nos repositórios controlados pelos atacantes, no entanto, as portas usadas para estabelecer a conexão eram alteradas diariamente.

Actions and Objectives

Após configurar a persistência, o malware permanece ativo aguardando a vítima acessar o Internet Banking de alguma instituição financeira na lista de alvos. Quando este acesso é identificado, uma notificação é enviada ao painel de controle para que os operadores da ameaça possam, oportunamente, enviar comandos para máquina infectada e exibir telas falsas da instituição alvo em sobreposição às originais acessadas pela vítima. Um desses comandos identificados pela Tempest foi o startcapture, que possibilita o envio de um screenshot da máquina infectada para o servidor C2.

O malware também possui a capacidade de monitorar e manipular os dados que trafegam na área de transferência do Windows. Essa funcionalidade é executada por meio da biblioteca de código aberto conhecida como Sharpclipboard aliada a uma expressão regular (regex) que visa reconhecer endereços de carteiras de bitcoin. Quando os requisitos da regex são atendidos, o malware substitui a string encontrada por um dos endereços de carteira de bitcoin controlados pelos operadores.

A detecção deste novo trojan denota a atividade de cibercriminosos possivelmente brasileiros que continuam tirando proveito da temática do Covid-19 para impulsionar suas campanhas maliciosas. Conforme detalhamos neste artigo, o The Money Team é um grupo recente no cenário do cibercrime latino e seu surgimento é mais uma evidência dos novos grupos maliciosos e de famílias de malware que têm sido detectados pela Tempest nos últimos meses.

Quanto ao modus operandi do SLKRat, a Tempest acredita que os operadores possam realizar transações financeiras em background enquanto exibem as telas falsas das instituições financeiras às vítimas, requisitando, de forma interativa, informações complementares caso sejam necessárias. Esse tipo de operação em tempo real já foi detectado anteriormente em campanhas de outras ameaças de mesma natureza.

Detection and Investigation

Rede

- Comunicação com endereço dyndns.org para consultar o endereço IP externo da máquina infectada.

- O processo exe se comunica com o endereço legítimo raw.githubusercontent.com para consultar o endereço IP do servidor C2. Os repositórios criados seguem o seguinte formato SLK%d%m%y, como por exemplo “SLK23022021”.

Endpoint

- Criação de atalho na pasta Startup do Windows nomeado como OneDrive.lnk.

Exemplo:

C:\Users\admin\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\OneDrive.lnk

- Criação de arquivo na pasta %AppData%/Roaming/.

- O processo executado pelo rundll.exe é usado para carregar a DLL maliciosa.

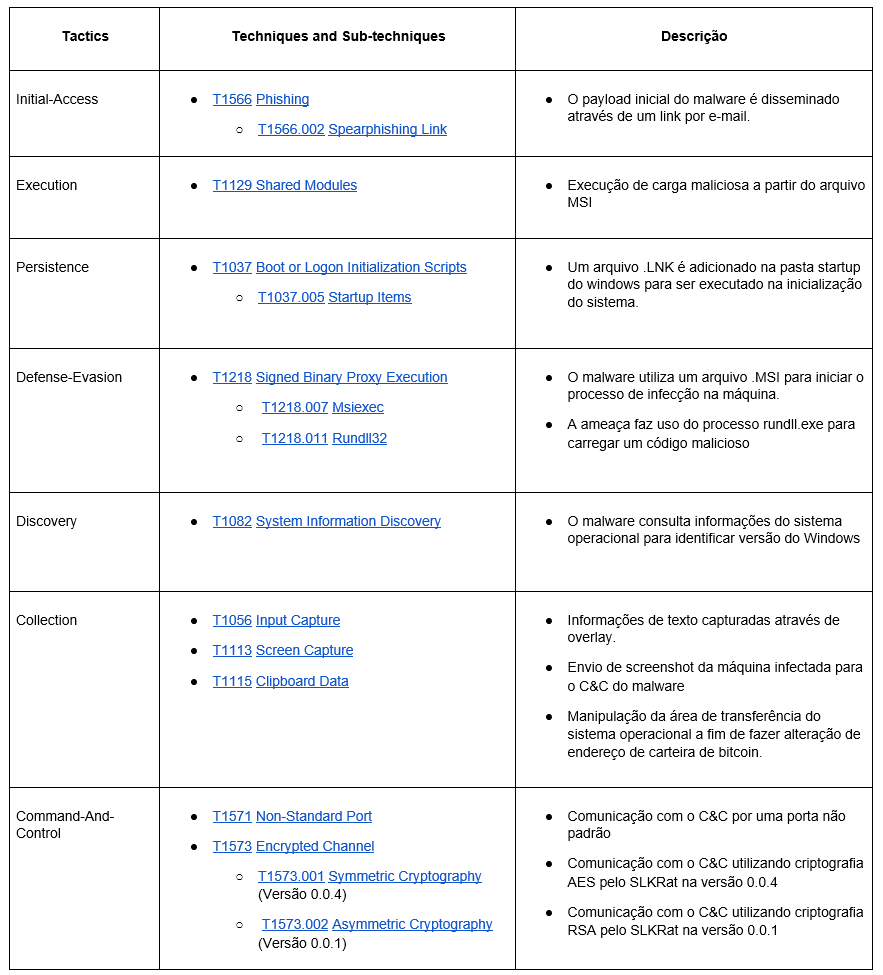

MITRE ATT&CK Techniques

Clique no ID da técnica para mais detalhes ou clique na descrição para o teste de detecção do Atomic Red Team.

IOCs

SLKRat version_0.0.1(23/02/2021)

Subject

Segue 2via de fatura pendente!

URL

https://acompanhamentofatu[.]s3-sa-east-1[.]amazonaws[.]com/faturaematraso[.]html

Hashs

Filename: Fatura-5934856[.]zip

MD5: e032ff312f20f3d7af68da54383e2b24

SHA1: 430687d1f8e42d9ab51baf90e63ef52f20f5dec1

SHA256: 3a48962ca6c24fccf99d30af3d545dbf490a762a7b99a75ce6cac160c2a77653

Filename: Grupo Consorcio-0881657[.]msi

MD5: acceae669bef71ac49dc18332eb31340

SHA1: 3a3a774fd04f151f0c0f21842e9abbbfe6f68303

SHA256: 762b4b3445080612cbf4f5d75a9f7e021c6278111a35694eade9c4c6af5072e0

SLKRat version_0.0.4 (10/03/2021)

Subject

Agendamento para Vacinação contra COVID-19

Domínio

regualmento-agendamento[.]brazilsouth[.]cloudapp[.]azure[.]com

Hashs

Filename: nsouza-81697[.]zip

MD5: edf92ff3dc5799b66d21115432b68c22

SHA1: c48a30f66e6e9915541a9a51e72ff2280b6d1d89

SHA256: 55b88665657f9b883e93297632d806dfa6ba7ad5360d37ac07a0e5a0bcecc4c7

Filename: nsouza-81697[.]msi

MD5: 4b6934fb6e1744b04fbfaa1e7090c46f

SHA1: 455faf2a741c28ba1efce8635ac0fce935c080ff

SHA256: a13d2b12dfa4922a84b2783752d184a6850e9efe6fcea32fa3e50d04854746b0