Quando o assunto é falsificação de documentos é fácil imaginar uma cena em que uma espécie de mago da falsificação cria peças quase artísticas que custam caro a quem quer usá-las, mas essa é uma visão romântica; na realidade, mesmo havendo uma variedade de mecanismos de proteção para evitar a fraude de documentos, aqueles que são usados diariamente na América Latina, sobretudo por pessoas interessadas em se cadastrar em negócios digitais, não dependem de tanta sofisticação para serem produzidos, nem para serem negociados. Na verdade, muitas vezes não é necessário falsificar documento algum.

À medida que a precisão dos mecanismos de detecção de fraude é incrementada, outros caminhos para burlar estes mecanismos são abertos. A equipe de Threat Intelligence da Tempest vem acompanhando essa luta há anos e pôde constatar que um golpe contra a fraude derruba as técnicas de muitos criminosos, mas sempre há aquele fraudador que esquiva e segue criando novos métodos para burlar controles. Com o tempo, esses métodos são compartilhados entre diversos grupos, até que o mercado antifraude dê um novo golpe e assim o ciclo recomeça. Entre golpes e esquivas, esse é um apanhado dos movimentos mais relevantes já testemunhados por nós nos últimos anos.

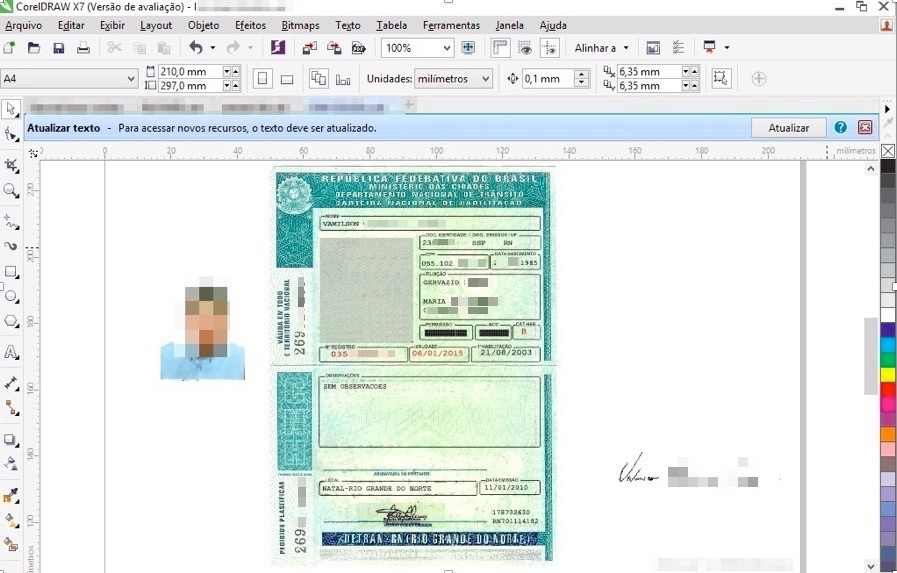

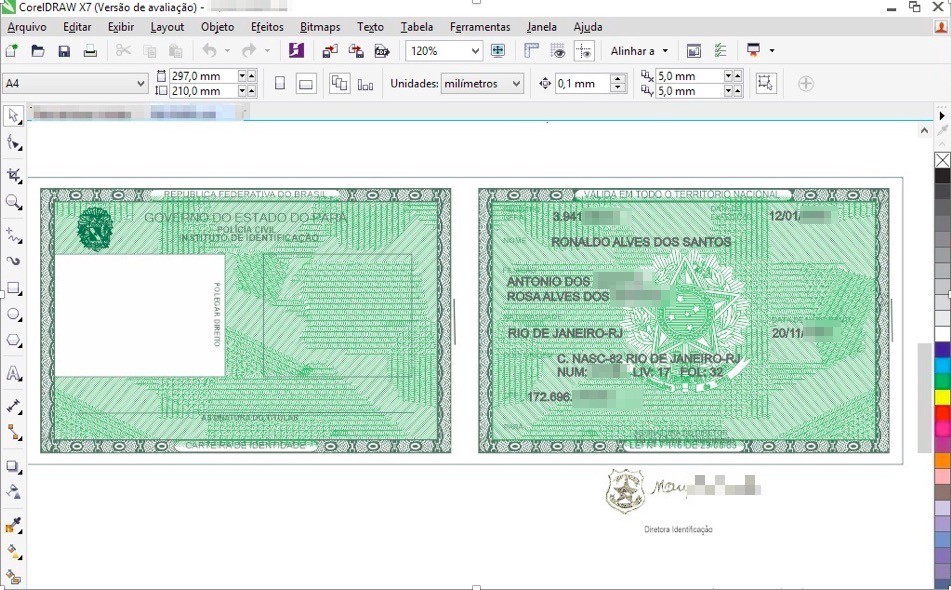

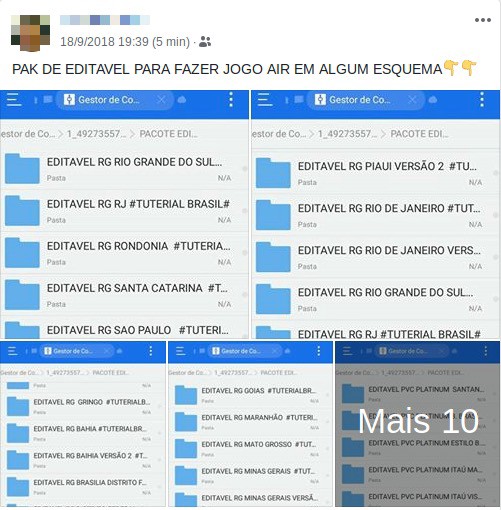

Uso de Editáveis

Assim como aconteceu em muitas atividades, a fraude documental é um trabalho que hoje depende essencialmente de recursos digitais. É por meio da interação com imagens que o crime acontece. Na maioria dos casos não há necessidade de imprimir documento algum, pois muitos negócios de interesse dos fraudadores são totalmente digitais. Dessa forma, o primeiro movimento da fraude documental se baseou na confecção de documentos falsos usando arquivos chamados de “editáveis” ou “vetores”.

Vetor é um formato de arquivo muito usado em computação gráfica para a impressão de diversos materiais que dependem da fidelidade na imagem, independentemente do quanto ela é ampliada. São arquivos muito maiores que os baseados em pixels, por exemplo, pois guardam um volume de informações superior, essencial para quem quer fazer impressão com alta qualidade.

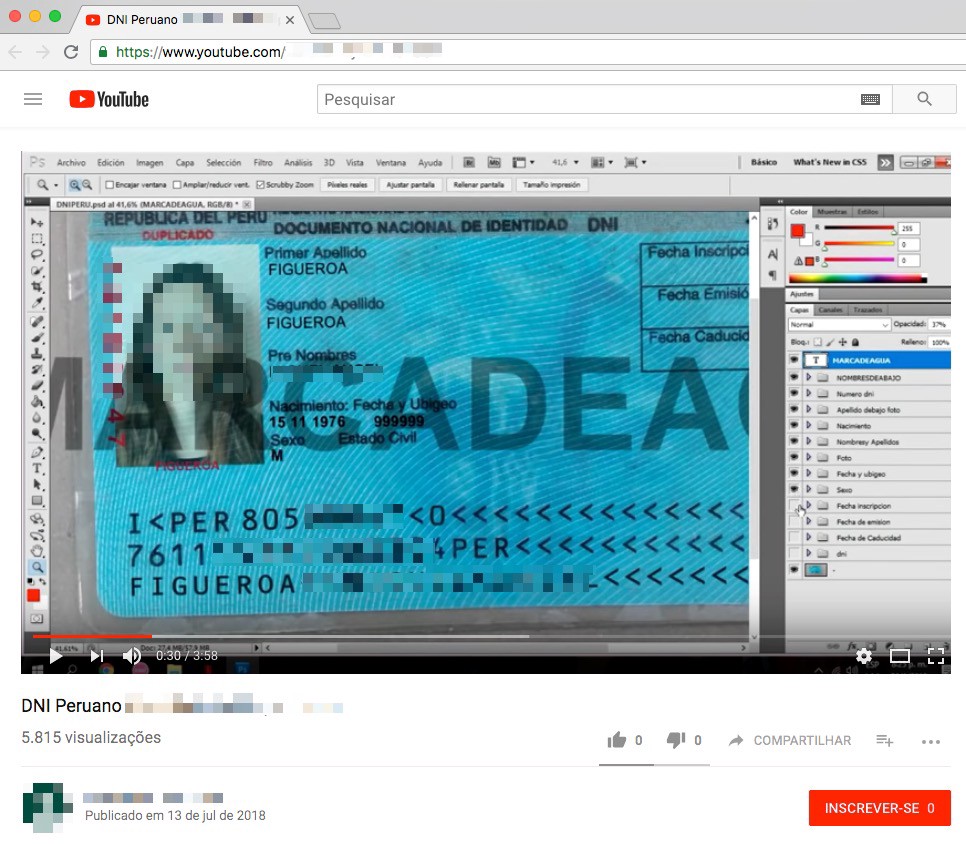

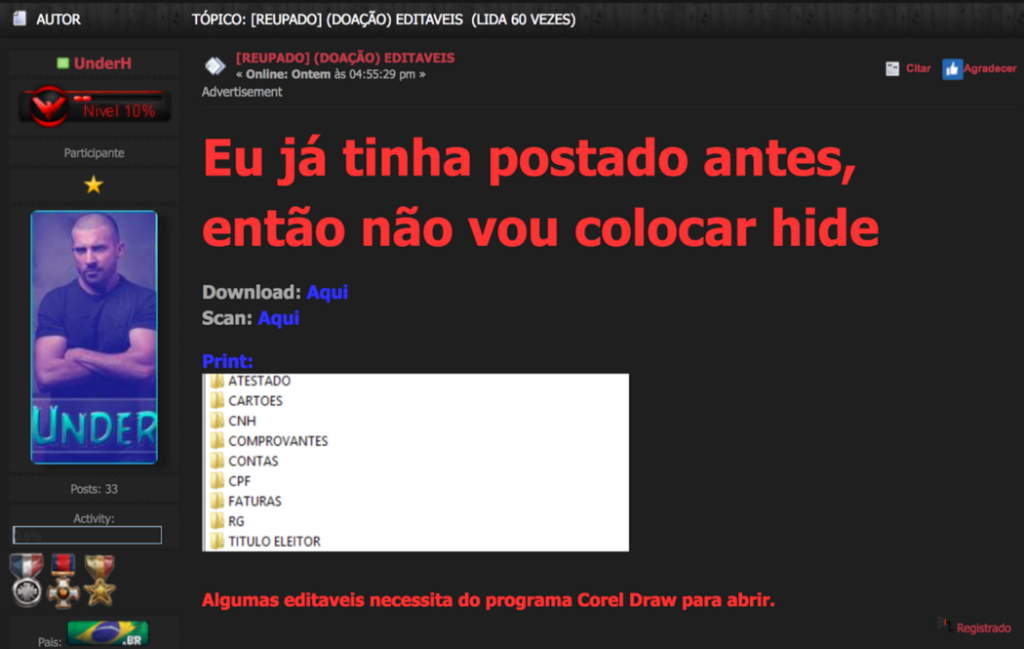

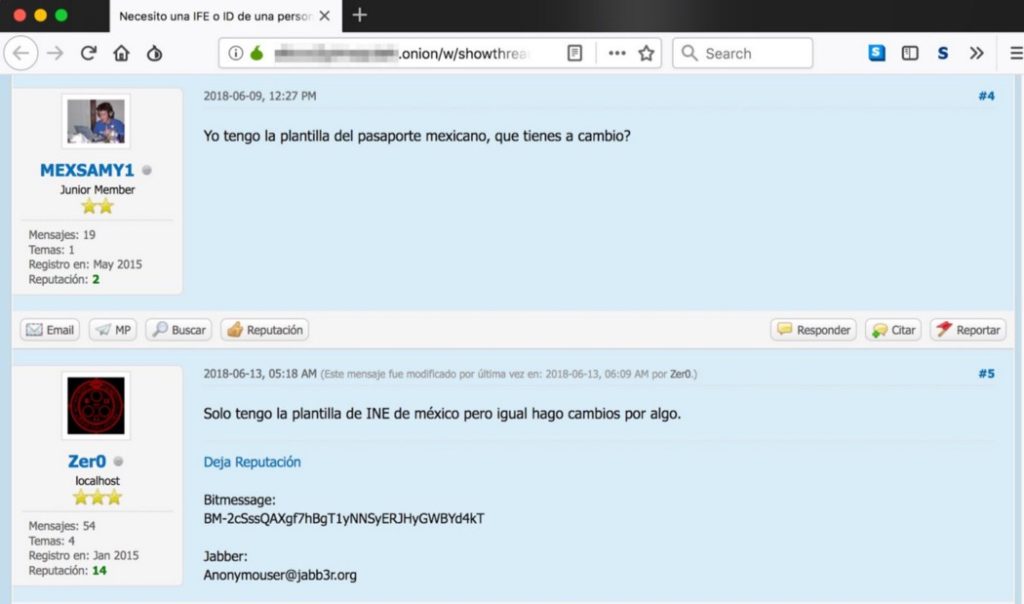

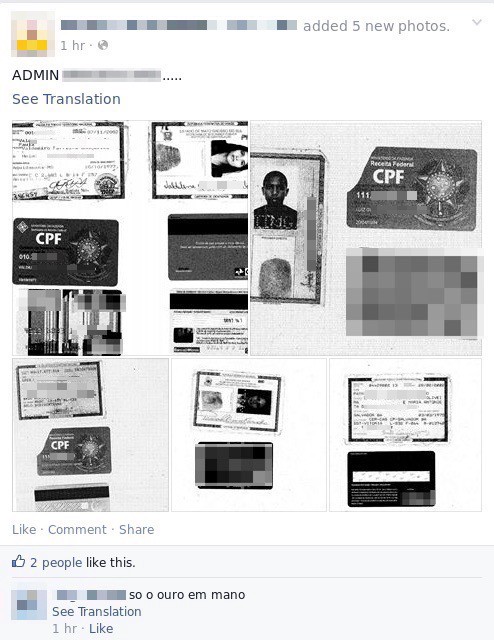

O nome “vetor” se popularizou no âmbito da fraude documental, entretanto o termo mais usado hoje é o “editável”, que se traduz em templates editáveis para o CorelDraw e Photoshop. O fraudador pode editar estes arquivos com as informações que quiser e inserir a foto do interessado no documento ou da vítima. Muito populares entre os fraudadores são os editáveis do RG e CNH, mas também é possível encontrar editáveis de comprovantes de endereço e do CPF.

Balcão de Negócios

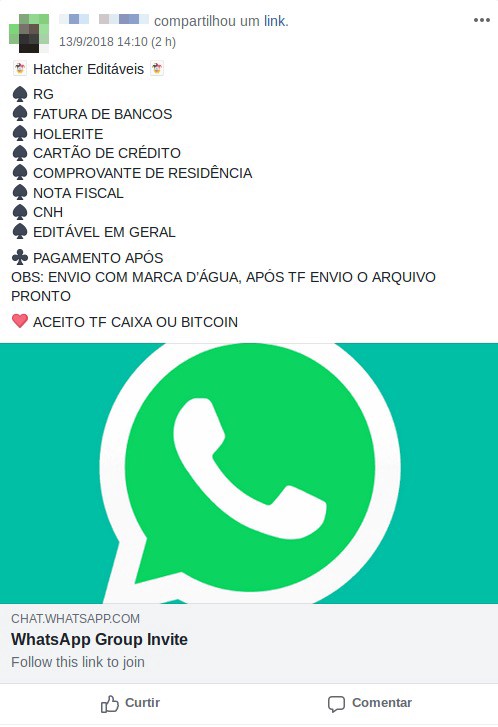

Um fenômeno que acontece em diversas atividades econômicas que migram para ambientes digitais é que a forte capacidade de reprodução dos produtos digitais — ou seja, sua característica de ser copiado infinitamente — tende a levar o valor da mercadoria próximo a zero. Outro fator que também contribui para isso é o compartilhamento das técnicas usadas em cada atividade, pois o assunto deixa de ser restrito e se torna massificado.

Isso também vale para os editáveis, que se tornaram muito fáceis de se encontrar, sendo replicados em diversos serviços de compartilhamento de arquivos como o Mega e o 4Shared; além disso, instruções sobre como obtê-los e como produzi-los podem ser facilmente encontradas em vídeos no YouTube.

Valor é algo diferente de preço. Dessa forma, assim como acontece com uma série de outros produtos cujo preço diminui ao se tornarem digitais, muito do valor associado à disponibilização de materiais como estes — seja gratuitamente, seja por preço baixo ou à base de troca — se reflete na reputação que o fraudador pode obter junto à sua comunidade, o que pode abrir caminho para sua participação em esquemas com melhor retorno financeiro.

Nos casos em que há a venda dos arquivos, os pagamentos podem ser feitos em criptomoedas, por serviços de pagamento (e.g. PayPal), por meio do depósito em contas bancárias de laranjas operadas pelo fraudador e também em fóruns, nos quais o moderador opera com um intermediador financeiro, administrando a logística dos pagamentos.

Nesse sentido, é comum encontrar anúncios em diversos canais digitais em que esses arquivos são negociados ou doados.

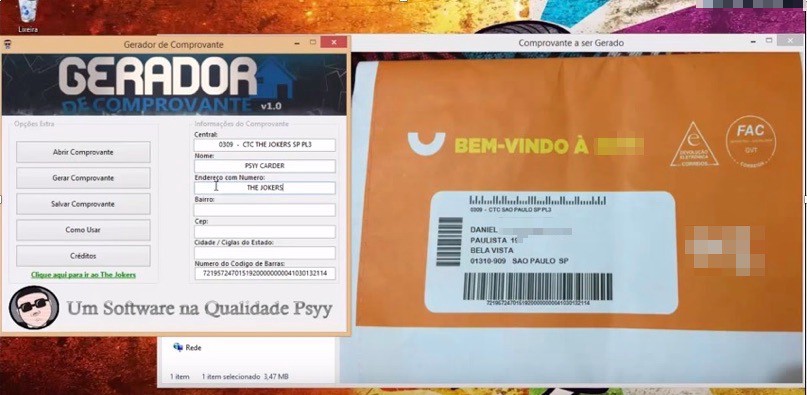

Outros fraudadores passaram a automatizar a geração de alguns documentos. Em um destes casos foi criado um gerador de comprovante de endereço, em que basta preencher a tela com qualquer dado e imprimir o documento.

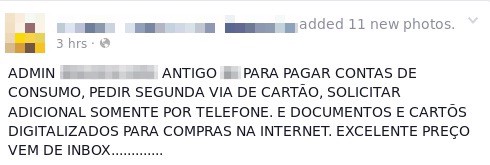

Essas falsificações ainda podem ser integradas a diversas modalidades de fraude, como a solicitação de segunda via de cartão ou a realização de compras online em empresas que não modernizaram seus mecanismos de segurança. Entretanto, ao passo que o uso de editáveis se popularizou, a tecnologia antifraude evoluiu, aumentando sua precisão em detectar indícios de adulteração nas imagens. Para muitos criminosos foi necessário rever suas práticas.

Indivíduos reais

Com a redução nas possibilidades de usar documentos falsos em fraudes de maneira eficaz, os criminosos passaram a procurar alternativas em que fosse possível obter cópias de documentos verdadeiros. Isso é possível através da cooptação de funcionários, do uso de credenciais de acesso privilegiadas nos sistemas corporativos, por meio do ataque contra empresas de gestão de documentos e também na constante negociação de dados vazados de empresas.

Esses cenários não são estanques. Pelo contrário, a obtenção de imagens pode compreender, por exemplo, a combinação da concessão de um acesso privilegiado a um sistema por um funcionário cooptado, por meio do qual é possível vazar toda a sua base para depois negociá-la em uma variedade de canais de fraudadores, o que pulveriza os arquivos em diversos lugares. Entretanto, as modalidades serão discutidas isoladamente aqui somente para fins de análise.

A cooptação de funcionários pode acontecer em empresas de diferentes segmentos cuja atividade envolve a interação contínua com documentos. No ano passado notamos uma elevação no volume de ofertas destes arquivos logo após a imprensa denunciar um esquema em que atendentes de um varejista brasileiro estavam vendendo cópias de documentos.

Acesso privilegiado a sistemas é também algo muito comum. Há um mercado de concessão temporária a sistemas de empresas de todos os tamanhos. Tudo que é extraído desses repositórios pode gerar algum valor em fraudes.

Acessos privilegiados podem ser vendidos ou vazados, mas muitas dessas conexões também são obtidas em ataques diretos contra os sistemas de empresas, nos quais vulnerabilidades com diferentes graus de criticidade e facilidade de exploração podem abrir o caminho para a obtenção de documentos.

Dentre os alvos preferidos dos atacantes estão locadoras de veículos, seguradoras, instituições financeiras, agências de viagem e qualquer outra empresa cujo negócio depende do acúmulo dessas imagens. Entretanto, no topo da lista estão as empresas cuja função é fazer a gestão de documentos.

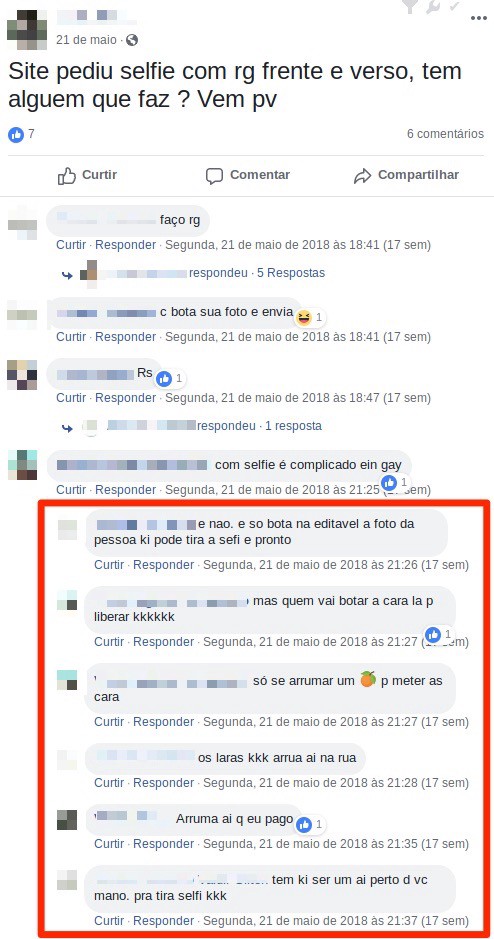

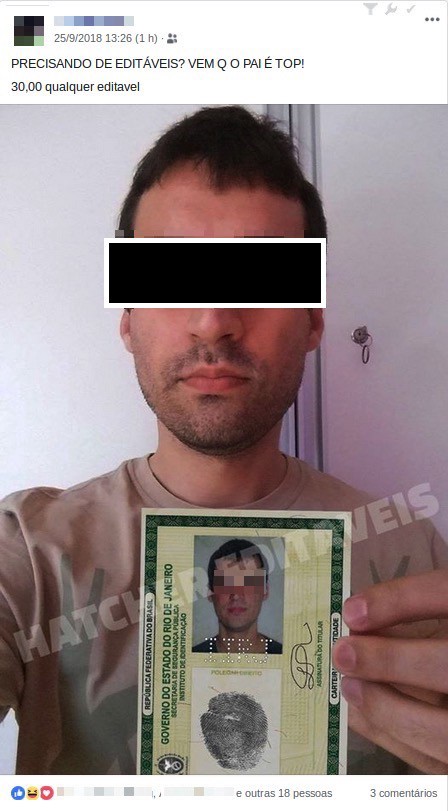

Com o tempo, muitas empresas passaram a incorporar um novo componente ao seu processo de validação de identidade, a requisição de fotos em que o consumidor aparece segurando o documento, uma selfie. Novamente isso colaborou para frear muitas fraudes, mas assim como em outros casos, alternativas foram criadas para burlar esse controle.

Selfie

Um dos caminhos que fraudadores adotaram ao lidar com o requisito da selfie foi o de criar editáveis dos documentos e pagarem para “laranjas” aparecerem nas fotos segurando o documento falso. Entretanto, embora essa seja uma tática em uso, ela pode ser filtrada por serviços antifraude em muitas empresas.

Os ataques contra repositórios e acessos privilegiados em sistemas, mencionados anteriormente, também valem como uma alternativa para obter fotos de indivíduos reais e de seus documentos, pois geralmente o repositório onde uma imagem está, também armazena a outra. Entretanto fraudadores abriram uma outra frente para obter essas imagens diretamente dos consumidores, usando ataques de phishing.

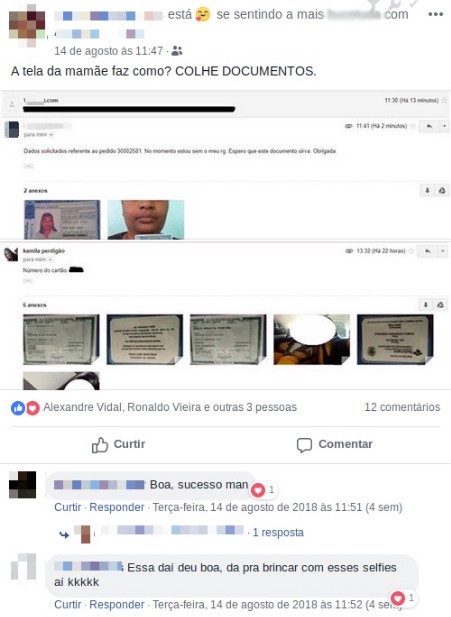

Colheita

Recentemente surgiu uma nova forma de persuadir consumidores a entregarem imagens de seus documentos e suas selfies. Fraudadores usam websites falsos imitando grandes lojas online, com preços bem abaixo do praticado pelo mercado. Essas “ofertas” são divulgadas em anúncios patrocinados no Facebook e podem atrair muitas pessoas.

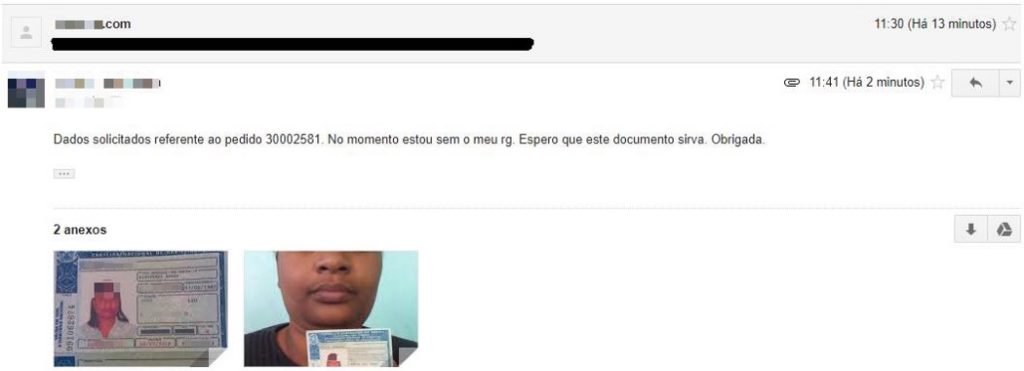

A vítima então cumpre com todas as etapas de um processo de compra tradicional em um e-commerce, enviando dados de cadastro e de pagamento. Após finalizar o processo, ela recebe um e-mail do fraudador pedindo para enviar fotos do documento e a selfie com ele para verificação de segurança.

Combate à Fraude

Este documento é um apanhado de muitas técnicas que surgiram no decorrer dos anos. Nenhuma delas caiu totalmente em desuso, mas muitas foram remodeladas, combinadas a outras ou modernizadas. O combate à fraude é uma atividade que implementa controles, mas também demanda o monitoramento contínuo em diversos canais externos para identificar mudanças de curso na atividade dos criminosos. Por isso, é recomendável que as empresas avaliem a contratação de serviços de inteligência.

Muito importante também é a revisão de controles de acesso e de sistemas de monitoramento, sobretudo em empresas que fazem gestão de documentos, de modo a identificar acessos suspeitos e proteger dados pessoais.

Quanto ao público em geral, é muito importante desconfiar de ofertas com preços muito inferiores aos do mercado, vale a pena comparar com outros lugares, verificar cuidadosamente o endereço do site em que se está fazendo a compra. Também pode ser considerado como uma medida de segurança, no envio de imagens para sites legítimos, a inclusão de um texto em todas as imagens dizendo que a imagem foi enviada para a empresa solicitante, por razões cadastrais.