Por Leandro Rocha

No início deste ano o pesquisador da Tempest, Filipe Xavier, identificou uma vulnerabilidade na parametrização das permissões de acesso do software Hola VPN (Virtual Private Network). Se explorada, a falha viabiliza a escalação de privilégios no sistema operacional permitindo que o atacante obtenha controle total do computador da vítima.

O Hola VPN opera sob uma arquitetura colaborativa peer-to-peer (P2P) — arquitetura na qual cada usuário funciona tanto como cliente quanto como servidor, permitindo assim que os recursos dos usuários sejam compartilhados entre todos, sem a necessidade de um servidor central.

Em sua versão gratuita e de código aberto, o software pode ser instalado em browsers, dispositivos mobile e em sistemas Windows e macOS, já em sua versão comercial, também é possível instalá-lo em roteadores, consoles de jogos e smart TVs.

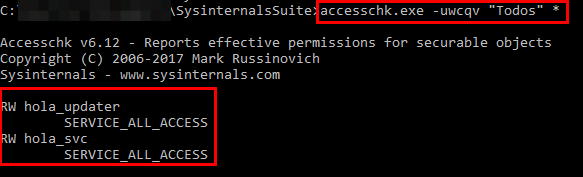

Quando instalado em sistemas Windows, as permissões padrão do Hola VPN permitem que usuários sem privilégios modifiquem ou substituam os processos, hola_svc e hola_updater, os quais são responsáveis pelo software de VPN. A imagem a seguir mostra os dois processos com a flag SERVICE_ALL_ACCESS, a qual comprova a parametrização incorreta nas permissões do Hola VPN.

A falha permite que um atacante, em posse das credenciais de um usuário comum no computador da vítima, substitua um dos processos do Hola VPN para executar comandos arbitrários no sistema, o que pode levar ao comprometimento total do computador.

O pesquisador encontrou a falha na versão 1.79.859 do software, entretanto, ressalta que outras versões também podem estar vulneráveis. A página oficial do Hola VPN registra que o software é utilizado por cerca de 147 milhões de usuários em todo o mundo.

Felipe Xavier informou a empresa Hola sobre a vulnerabilidade no dia 29 de janeiro e, posteriormente, tentou novo contato em fevereiro. A empresa não se manifestou em nenhum dos contatos. Em março a falha foi catalogada como CVE-2018–6623.

Referência:

Documentation. Hola VPN Website.