Criminosos têm intensificado os ataques em que invadem a rede de grandes organizações, passam semanas selecionando e extraindo informações sensíveis e disseminam ransomware em todos os computadores elegíveis, expondo os dados das empresas que não pagam o resgate no prazo determinado.

Incidentes deste tipo têm sido classificados pela indústria como ataques de double extortion, pois se resumem na combinação de duas condutas ligadas à extorsão: a que ameaça as vítimas de ter seus dados vazados com a que indisponibiliza o acesso aos dados usando ransomware. Para conduzir o ataque, os criminosos não se baseiam em métodos inéditos ou de prevenção impossível. Entretanto, o double extortion difere dos ataques automatizados.

Os criminosos se baseiam no uso de técnicas variadas, selecionadas de acordo com as características de cada alvo para invadir o ambiente das empresas, se movimentar pela rede em busca de sistemas com informações críticas, roubar gigabytes em dados e ativar o ransomware.

Para dar certo, a iniciativa depende de problemas conhecidos e frequentemente abordados por especialistas em cibersegurança, como o abuso de conexões remotas, falhas de configuração, phishing e vulnerabilidades conhecidas.

Segundo estudos recentes, foram mapeados, pelo menos, 15 ransomwares nesses ataques, o que pode indicar um número relevante de atores ou grupos ativos e cujo modus operandi já vem atraindo imitadores.

Trata-se de um problema sério, cuja estratégia buscaremos explicar nesse artigo.

Intrusão

Os criminosos geralmente se aproveitam de quatro relevantes fragilidades para fazer o acesso inicial à empresa alvo.

RDP

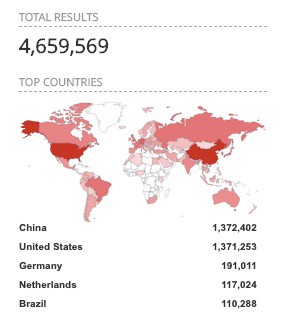

Há uma predileção pelo uso do RDP (Microsoft Remote Desktop) devido à sua popularidade, pois existem mais de 4 milhões destes servidores expostos à Internet. Outra característica que atrai os criminosos é o comum descuido que as pessoas têm com a proteção de suas senhas.

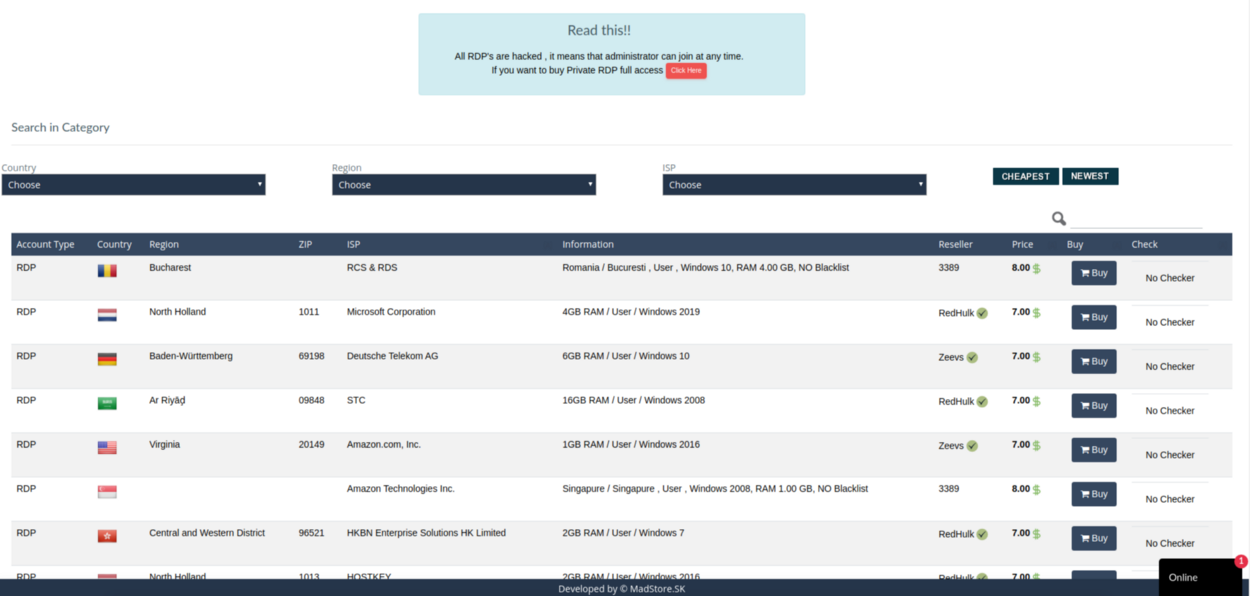

Há mercados em que criminosos alugam ou vendem credenciais de acesso de servidores RDP em empresas de variados tamanhos.

Por menos de US$10 é possível comprar o acesso à rede dessas empresas, navegar por seus computadores e, dependendo de sua configuração, explorar as conexões que a empresa possa ter com seus clientes e prestadores de serviços, roubando dados e instalando malwares pelo caminho.

Alugar ou vender credenciais de acesso se tornou um negócio por causa de erros que as pessoas costumam repetir, como definir senhas fracas, não trocá-las de tempos em tempos e reutilizá-las em vários sistemas.

Testar várias senhas possíveis, o que chamamos de ataque de força bruta, é algo que acontece com frequência e que possibilita a obtenção de senhas fracas, mas demanda tempo. Criminosos ficam realmente felizes quando ocorre um vazamento de bases de dados com credenciais de acesso, o que acontece frequentemente. Com uma base destas, é possível testar essas senhas em vários sistemas, inclusive em servidores corporativos. Ou seja, uma senha vazada de um serviço qualquer na Internet pode ser a porta de entrada para um servidor crítico na sua empresa. Isso porque as pessoas costumam utilizar a mesma senha em vários lugares.

Falhas de configuração

Imagine uma empresa de grande porte em que diversos projetos são gerenciados ao mesmo tempo. Em meio a um destes projetos, o desenvolvedor de um website instala o ngrok em seu computador, um pequeno software de uso legítimo, utilizado principalmente para exibir o andamento da criação do website a aprovadores externos. Embora aparentemente inofensivo, o que este software faz é gerar uma URL acessível externamente, convertendo o desktop do usuário em um servidor web, sem as proteções necessárias a um servidor exposto à Internet.

O caso é meramente ilustrativo, pois há várias formas de introduzir vulnerabilidades em uma rede, mas o que este desenvolvedor hipotético fez, foi criar o que chamamos de Shadow IT, ou seja, instalar tecnologia sem aprovação das áreas responsáveis por avaliar seus riscos.

Uma variação desse cenário é quando, por exemplo, uma área financeira contrata um serviço específico em nuvem sem que a responsabilidade por gerir seus componentes (banco de dados, sistema operacional, etc.) seja formalmente negociada. O que acaba acontecendo é que o fornecedor instala o sistema operacional e cria um banco de dados com configuração padrão, geralmente insegura, exposta à Internet e os preenche com informações sensíveis. Muitos dos vazamentos de dados recentes que ganham destaque na mídia são produto de histórias semelhantes.

Estes são dois casos que acontecem com frequência e se convertem em portas abertas que podem ser facilmente encontradas por cibercriminosos, como no caso dos servidores RDP.

Phishing

Muito já foi falado sobre a prevalência dos ataques de phishing, de modo que não é necessário ser repetitivo a respeito do tema neste artigo.

Entretanto, vale dizer que alguns ataques de double extortion que analisamos e que usaram esse vetor de ataque se basearam em phishing com documentos maliciosos do Microsoft Office.

É essencial treinar as equipes com relação a golpes de phishing, sobretudo abordando também os ataques direcionados.

Vulnerabilidades Conhecidas

Um estudo da Microsoft sobre os ataques recentes também identificou o abuso de cinco vulnerabilidades conhecidas como porta de entrada para os atacantes:

- CVE-2019–19781 — Afetando os produtos Citrix ADC, Citrix Gateway, Citrix SD-WAN WANOP, NetScaler ADC e NetScaler Gateway. Corrigida de 19 a 24 de janeiro de 2020.

- CVE-2019–11510 — Afetando os produtos Pulse Connect Secure e Pulse Policy Secure. Corrigida em 24 de abril de 2019.

- CVE-2019–0604 — Afetando os produtos Microsoft SharePoint Enterprise Server 2016, Microsoft SharePoint Foundation 2010, Microsoft SharePoint Foundation 2013, Microsoft SharePoint Server 2010, Microsoft SharePoint Server 2013 e Microsoft SharePoint Server 2019. Corrigida em 12 de fevereiro de 2019.

- CVE-2020–0688 — Afetando os produtos Microsoft Exchange Server 2010, Microsoft Exchange Server 2013, Microsoft Exchange Server 2016 e Microsoft Exchange Server 2019. Corrigida em 11 de fevereiro de 2020.

- CVE-2020–10189 — Afetando o produto Zoho ManageEngine Desktop Central. Corrigida em 20 de janeiro 2020.

Outro problema recorrente que foi identificado na mesma pesquisa é o uso de sistemas obsoletos e sem qualquer tipo de suporte para seu funcionamento ou segurança, como o Windows Server 2003 e o Windows Server 2008.

Movimentação Lateral

Se os criminosos têm usado estes quatro caminhos principais para invadir o ambiente das vítimas (RDP, phishing, falhas de configuração e vulnerabilidades), quando se trata de se movimentar pela rede afetada há um abundante conjunto de táticas e ferramentas à disposição. Nos limitamos aqui a abordar três delas frequentemente apontadas em estudos recentes.

A primeira é a ferramenta chamada Mimikatz, que permite a obtenção de credenciais de acesso para Windows de modo que um atacante com permissões limitadas em um computador possa usá-la para elevar seus privilégios, chegando até a tomar o controle dos principais servidores da rede. O Mimikatz já teve seu uso documentado na atividade criminosa de, pelo menos, 28 grupos de cibercriminosos com interesses diversos.

Outro componente muito usado em ataques, que também foi identificado nos incidentes de double extortion é uma ferramenta legítima, desenvolvida pela Microsoft, chamada PsExec e que permite a execução remota de programas. Esta também já foi documentada em 21 campanhas de grupos conhecidos.

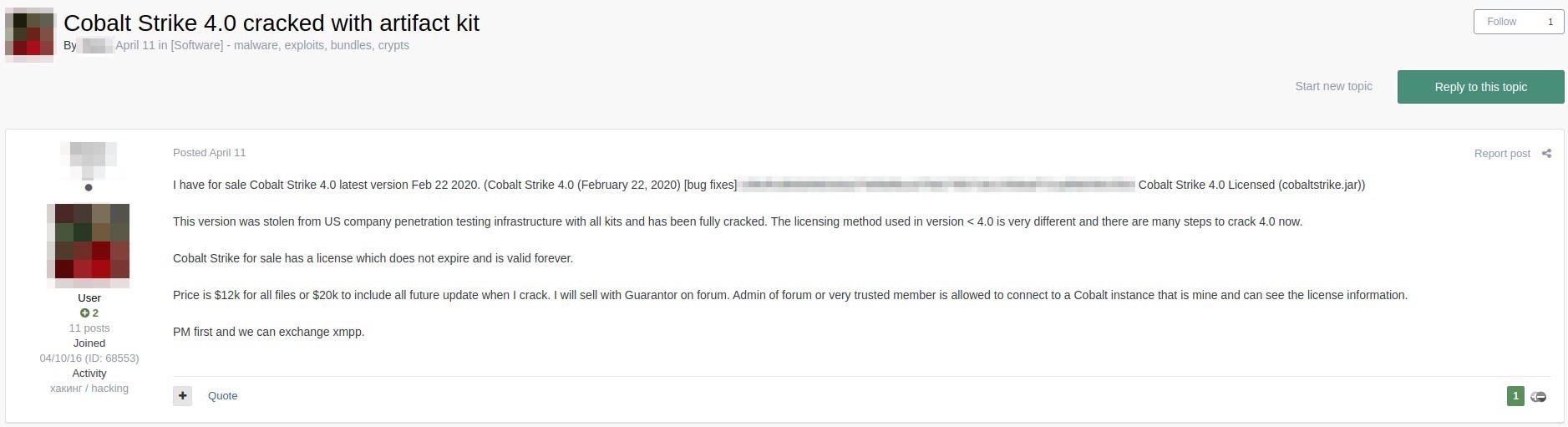

Também comum é o uso do Cobalt Strike, um software legítimo, cuja licença é vendida a partir de US$ 3500,00, porém versões “crackeadas” são negociadas no underground. Segundo seu fabricante ele é usado para a “simulação da atividade de adversários ou na operação de um Red Team”. Se o Mimikatz e o PsExec são considerados como mecanismos de propósito único, o Cobalt Strike é uma caixa de ferramentas, por meio da qual já foram documentadas 39 técnicas de ataque, usadas por 8 grupos no cibercrime.

Assim que os criminosos vão tomando o controle dos computadores da rede é iniciada a fase de coleta de senhas e outras informações importantes, bem como a ativação de mecanismos de persistência. Ransomwares também podem ser instalados nesse momento, porém mantidos em modo dormente.

Persistir

Manter o acesso após o computador ser reiniciado é um dos objetivos de qualquer cibercriminoso. Para garantir isso há um conjunto de técnicas frequentemente vistas em diversos ataques, inclusive nos de double extortion:

- Criação de usuário — o criminoso simplesmente cria um usuário com privilégio de administrador no computador ou no domínio e espera que este não seja identificado e removido.

- Tarefas agendadas — o criminoso define uma tarefa no agendador do sistema operacional para ativar um malware de tempos em tempos.

- Mudanças em GPOs — o criminoso cria ou altera diretivas de grupo presentes no Microsoft Active Directory para executar alguma tarefa ou malware de tempos em tempos.

- Mudanças no Registro — o criminoso adultera o registro do Windows para executar alguma tarefa ou malware de tempos em tempos.

- Shadow IT — o criminoso instala aplicações legítimas que permitem o acesso externo, que executem algum malware ou tarefa de tempos em tempos e espera que o administrador não identifique e delete o software.

Ransomware e Vazamento dos dados

Dentre os ataques estudados, foram identificados quinze ransomwares diferentes. Todos com documentação sobre seu funcionamento e criptografia disponível na Internet.

Não há necessariamente a fidelidade entre o criminoso e a ferramenta que usa, de modo que a lista abaixo pode se tornar maior ou menor com o tempo. Por meio da lista também não é possível afirmar que há 15 quadrilhas operando, pois a escolha do ransomware pode ser determinada por outros fatores, além de haver um mercado de ransomware como serviço (RaaS) em operação.

- Clop — com documentação catalogada desde fevereiro de 2019, porém vinculado a um grupo ativo desde 2014.

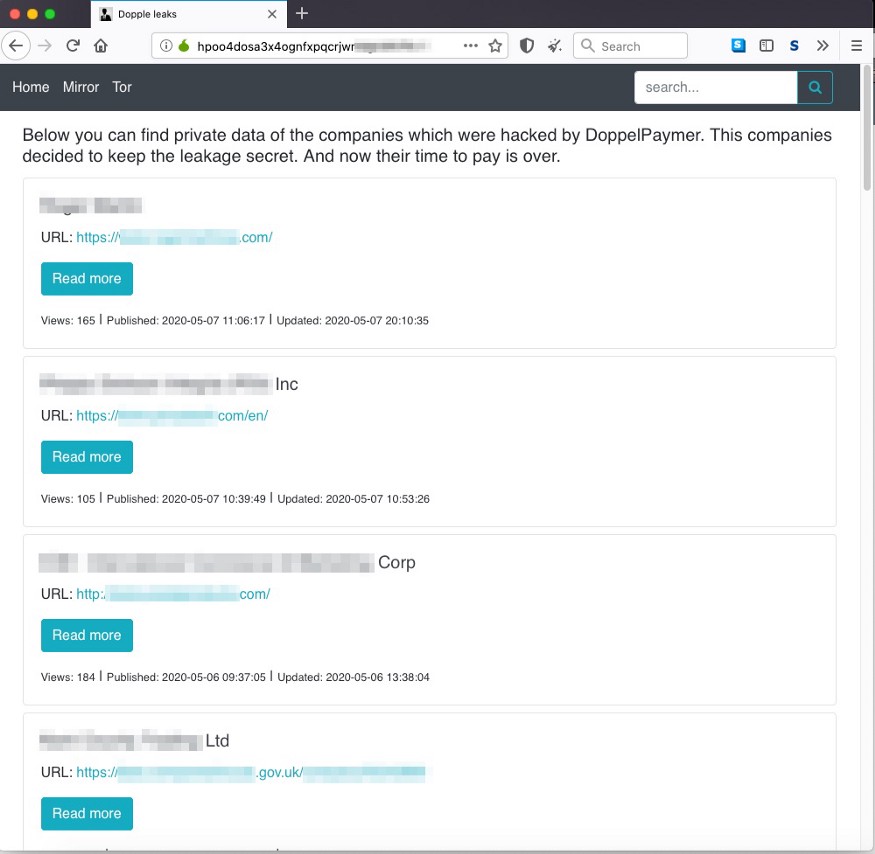

- DoppelPaymer — documentado pela primeira vez em julho do ano passado.

- Maze — foi um dos primeiros a adotar o modus operandi de double extortion.

- Nefilim — ativo há pouco tempo, pelo menos desde o começo de março. Porém boa parte do seu código tem origem no Nemty.

- Nemty — ransomware documentado pela primeira vez há aproximadamente um ano, originalmente sendo comercializado como serviço, porém recentemente seus desenvolvedores decidiram operar somente na modalidade privada. Possivelmente por conta nos maiores ganhos ligados à pandemia.

- RagnarLocker — outro ransomware identificado recentemente. Foi usado no começo de abril contra uma empresa de energia portuguesa cujo resgate foi estabelecido em aproximadamente 10 milhões de dólares.

- REvil (Sodinokibi) — ameaça bastante estudada nos últimos 12 meses. No começo deste ano um dos seus operadores foi identificado por pesquisadores independentes.

- Sekhmet — pouco foi publicado sobre essa ameaça que possa oferecer alguma informação que a diferencie das outras.

- Snatch — ransomware que força o reboot do computador e atua em safe mode, situação de maior fragilidade.

- RobbinHood — ameaça que alcançou destaque em fevereiro por explorar um driver legítimo assinado com o certificado de uma empresa de Taiwan.

- PonyFinal — ransomware baseado em Java que usa scripts em PowerShell para ativar o mshta.exe — um componente legítimo da Microsoft — que inicia um shell reverso.

- Paradise — Ransomware existente desde 2017 e cujo uso é negociado como serviço.

- MedusaLocker — Segundo a Microsoft, essa ameaça tem sido instalada em computadores anteriormente infectados pelo Trickbot.

- LockBit — ameaça que, segundo a Sophos, passou por melhorias recentes, as quais a colocaram em nível de criticidade semelhante ao do REvil ou do Maze.

- Netwalker (Mailto) — documentado inicialmente em maio do ano passado, esta ameaça tem sido usada com frequência em ataques contra instituições de saúde.

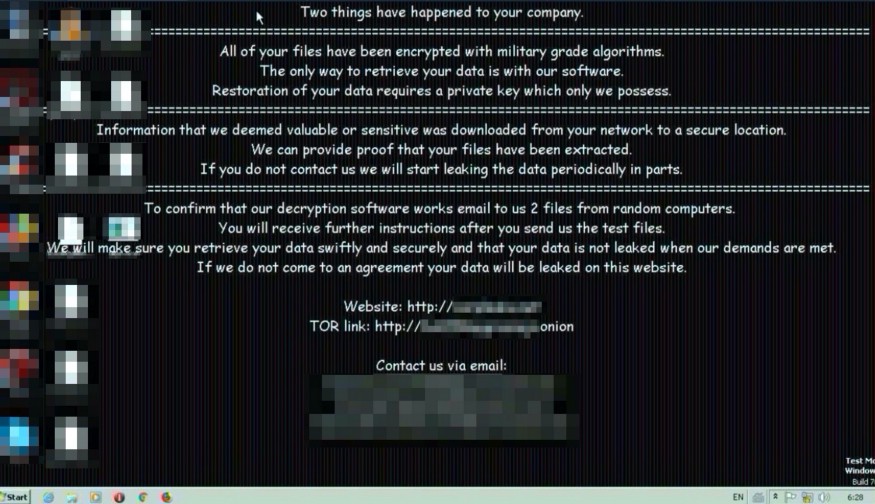

Assim que o ransomware é ativado no maior número de computadores possível, os usuários são surpreendidos com uma mensagem que, na maioria dos casos, requisita um contato com os autores via e-mail para combinar os detalhes do pagamento.

Na nota dos criminosos também há a afirmação de que os dados coletados serão vazados caso não se chegue a um acordo. Isto tem acontecido com algumas empresas cujas informações estão sendo agrupadas em pacotes de até 20GB e publicadas em vários websites tanto na Internet, quanto na dark web.

Recrutamento

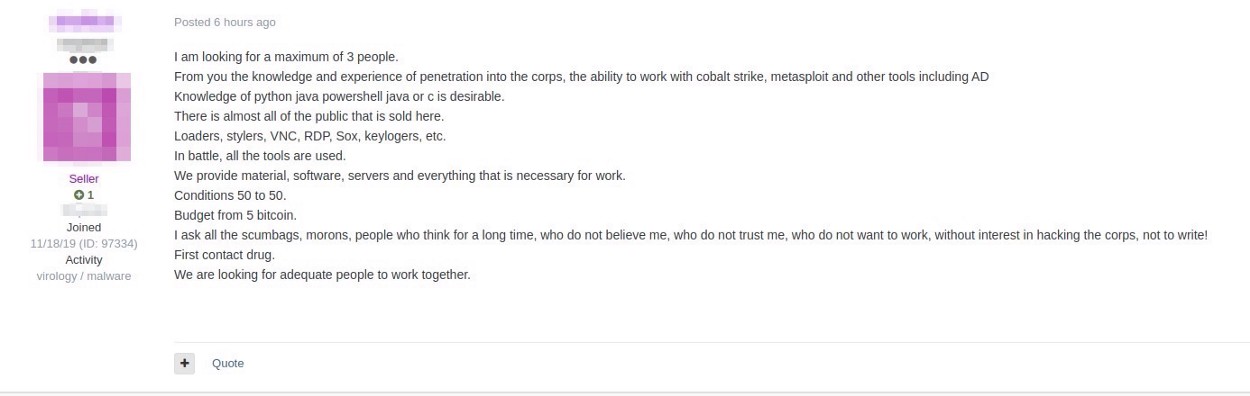

Independentemente de quantos ou quais seriam os atores por trás destes ataques, é possível dizer que os incidentes estão chamando a atenção de muita gente no underground, de modo que imitadores estão se movimentando para conduzir operações semelhantes.

Temos testemunhado em canais variados o aumento no recrutamento de pessoas com os conhecimentos necessários para uma empreitada como a de double extortion, o que sugere uma tendência de aumento nos ataques com este modus operandi.

Reparação

Uma recomendação comum que muitos especialistas fazem aos que sofrem ataques com ransomware é a de que não se deve pagar pelo resgate das informações e ter backups em dia. Isso porque, por mais doloroso que o período de reconstrução do ambiente possa ser, nos backups estaria a salvação, e ninguém que fizesse backup corretamente precisaria contribuir com criminosos que podem não devolver o acesso aos dados.

Infelizmente esta recomendação não atende ao cenário de double extortion porque os criminosos passam tempo suficiente na empresa da vítima para dobrar o impacto: indisponibilizando o ambiente (inclusive os backups) e vazando dados sensíveis.

A beleza da criptografia está na matemática de sua concepção, a qual não tem juízo de valor, sendo usada para o bem ou para o mal. Se o ransomware é bem feito, a própria matemática evidencia a impossibilidade de vencê-lo em tempo hábil. Ou seja, o problema é sério (e tem se tornando amplo) demais para repetirmos recomendações prontas.

Pessoas com experiência técnica estão o tempo todo buscando formas de vencer ameaças como esta e nesse momento há muita gente boa trabalhando nisso, como os profissionais do projeto No More Ransom. No entanto, o que posso dizer para empresas que sucumbiram a ataques como os que detalhei acima é que, a partir do momento que o ransom note apareceu nos computadores, seu problema deixou de ser algo que deve ser tratado apenas pela perspectiva técnica, mas que também demanda experiência em negociação.

Técnicos precisam estar envolvidos no trabalho de resposta a incidentes e recuperação do ambiente, mas o que você mais precisa em um momento crítico como este é de um hábil negociador que consiga entender a extensão do problema e tenha a frieza necessária para lidar com a extorsão.

Esta pessoa não necessariamente deve ter conhecimentos em criptografia ou sistemas operacionais, mas precisa ser um estrategista com um bom time técnico que o apoie no processo de pesar os prós e contras de não pagar o resgate ou, lamentavelmente, negociar o valor.

Redução nos Riscos

Prevenir ataques de double extortion é algo cujos custos são mais fáceis de ser mensurados e que, na maioria dos casos, envolve fazer aquilo que muitas vezes é esquecido ou deixado de lado, mas que está na cartilha de cibersegurança. Este é nosso trabalho e se ele estiver ajudando as pessoas, não nos importamos em repetir estas recomendações.

Monitore anomalias

Computadores e outros dispositivos de tecnologia produzem uma infinidade de sinais sobre o seu comportamento, alguns são recorrentes e têm a ver com o seu uso normal e outros são incomuns e podem ser considerados como anomalias que precisam ser monitoradas e investigadas.

Vários foram os exemplos de anomalia mencionados nesse artigo, retomando:

- Criação de usuário — na maioria das empresas isso geralmente é feito somente por meio de uma solicitação formal. Casos que fogem a isso são suspeitos.

- Mudanças nos acessos de usuários — mesma situação da criação de usuários e, se o acesso de um usuário é alterado de modo a lhe atribuir mais privilégios na rede sem a devida solicitação formal, é bem provável que esteja acontecendo um ataque.

- Mudanças em GPOs — esta é uma atividade delicada e feita por administradores da rede. Sem solicitação formal, dentro de um projeto ou gestão de mudanças, isto deve ser encarado como algo suspeito.

- Alteração em pastas do SO — a partir do momento em que o sistema operacional é instalado, algumas de suas pastas somente são alteradas em caso de atualização de software e manutenção programada. Situações diferentes precisam ser encaradas como suspeitas.

- Mudanças no registro do Windows — algo semelhante às mudanças em pastas do sistema operacional, alterações no registro fora do programado indicam atividade suspeita.

- Criação e execução de tarefas — este é o tipo de elemento que não é comum em desktops e geralmente é documentado nos servidores. Desvios precisam ser considerados suspeitos.

- Instalação de software — pessoas sem atribuição técnica não deveriam ter permissão para instalar software, mas essa não é a realidade de muitos lugares. A atividade, no mínimo, precisa ser monitorada com rigor.

- Horários Bizarros — algumas atividades administrativas, por exemplo, somente ocorrem fora do horário de trabalho para não afetar o negócio, outras se acontecerem no final de semana são suspeitas. Cabe à empresa determinar o que é fora do padrão para cada ação e afinar o monitoramento nesses horários.

- Anomalias de rede — Identificar o que é um comportamento de rede anômalo é algo que demanda o estudo e o acompanhamento por especialistas. No entanto, o fluxo de grandes quantidades de dados para um conjunto limitado de servidores externos precisa ser investigado.

Todas as atividades monitoradas emitirão alertas que não podem ser negligenciados, por isso é importante ter formalmente claro quais são o planos para cada tipo de alerta: quais deles demandam a investigação emergencial em um domingo de madrugada por exemplo, e quais poderão aguardar até o próximo dia útil.

Controle o seu ambiente

Cada empresa tem as suas prioridades e um orçamento limitado para lidar com as questões de cibersegurança. Não é fácil ter que se movimentar para se proteger de cada novidade que surge. No entanto, muitos criminosos se aproveitam da falta de controle que as empresas podem ter sobre os seus ativos.

Peço perdão por ser incisivo, mas não é aceitável, por exemplo, que haja condições técnicas para que qualquer pessoa de uma empresa possa instalar software nos computadores, mudar o registro, criar usuários ou conceder acesso administrativo. O mesmo vale para a capacidade de definir senhas fracas que nunca são trocadas. Isto pode (e deve) ser inibido na configuração no sistema operacional e exceções precisam ser monitoradas.

Permitir que todos tenham poder sobre os computadores e sistemas que usam é o mesmo que não exercer o controle (e consequentemente não proteger) a tecnologia corporativa. Por isso é necessário configurar bloqueios e remover tudo que não é necessário para o trabalho.

Você pode ser do tamanho dos seus fornecedores

Uma das coisas que se tornou muito importante para a cibersegurança são as informações que sua empresa troca com os seus fornecedores. É necessário revisar quais dados são estes e checar a segurança da conectividade entre as empresas, exigindo que a cibersegurança seja adequada e fiscalizando sua aplicação.

Revise o que está exposto

Este é um tema que se conecta à questão do controle sobre o ambiente e à proteção dos dados em fornecedores. É sinal de diligência checar, de tempos em tempos, se todos os seus sistemas que se encontram expostos à Internet realmente deveriam estar acessíveis e corrigir desvios.

Serviços como o Shodan e o Censys são muito úteis para isso, basta fazer buscas pelos seus endereços de rede ou de seus fornecedores.

Atualize

Por mais que seja difícil priorizar a homologação e instalação de patches em meio a diversas outras atividades que podem concorrer com isso em grandes empresas, o cibercrime tem demonstrado que não há piedade com os que se atrasam nesse tema. Quem mantêm sistemas obsoletos e desatualizados se torna presa fácil.

Seguro

O mercado de seguros contra incidentes cibernéticos tem se desenvolvido no Brasil e já possui força em outros países. Dedique um tempo para estudar a possibilidade de aderir a um serviço deste tipo.